ajax安全性问题 js

- 行业动态

- 2025-03-19

- 3

Ajax安全性问题及防范措施

一、跨站脚本攻击(XSS)

1、问题描述:攻击者通过在Web应用程序中注入反面脚本,获取用户的敏感信息或执行其他反面操作。

2、防范措施:

输入验证:对用户输入的数据进行严格的验证和过滤,确保输入的数据符合预期的格式和内容。

输出编码:对输出到网页的数据进行编码,将特殊字符转换为安全的实体编码,防止反面脚本被执行。

使用HTTPOnly Cookie:设置HttpOnly属性,防止JavaScript访问Cookie,从而减少XSS攻击的风险。

二、跨站请求伪造(CSRF)

1、问题描述:攻击者通过伪造合法用户的请求,利用Web应用程序中的破绽,执行未授权的操作。

2、防范措施:

验证Referer和Origin头:检查请求的Referer和Origin头,确保请求来自合法的源。

使用CSRF Token:在每个表单或Ajax请求中包含一个唯一的CSRF Token,服务器端验证该Token的有效性。

实施SameSite Cookie属性:为Cookie设置SameSite属性,限制Cookie在不同站点间的发送。

三、数据泄露

1、问题描述:由于Ajax请求通常以明文形式传输数据,存在数据被窃取的风险。

2、防范措施:

使用HTTPS:通过SSL/TLS加密传输数据,确保数据的机密性和完整性。

避免在URL中暴露敏感数据:不要在URL中传递敏感信息,如密码、信用卡号等。

对敏感数据进行加密:在发送前对敏感数据进行加密处理,确保即使数据被截获也无法被解密。

四、不安全的通信

1、问题描述:Ajax请求可能受到中间人攻击,导致通信内容被改动或窃取。

2、防范措施:

使用HTTPS:确保所有Ajax请求都通过HTTPS协议发送,加密通信内容。

验证服务器证书:在建立HTTPS连接时,验证服务器证书的有效性,防止中间人攻击。

使用安全的库和框架:选择经过安全审计的Ajax库和框架,减少潜在的安全破绽。

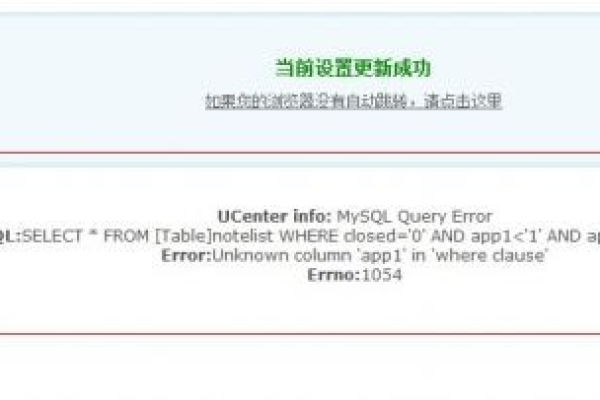

五、错误处理不当

1、问题描述:不恰当的错误处理可能导致敏感信息泄露或系统状态被破坏。

2、防范措施:

统一错误处理:实现统一的错误处理机制,避免在错误消息中透露过多细节。

记录日志:详细记录错误日志,便于后续分析和修复问题。

友好的错误提示:向用户提供友好的错误提示信息,避免直接显示技术细节。

六、对移动设备的支持不足

1、问题描述:随着移动设备的普及,Ajax应用需要更好地支持各种移动平台和浏览器。

2、防范措施:

响应式设计:采用响应式设计,确保Ajax应用在不同屏幕尺寸和分辨率下都能良好运行。

测试多种设备:在多种移动设备和浏览器上进行测试,确保兼容性和性能。

优化性能:减少Ajax请求的大小和频率,提高移动设备上的响应速度和用户体验。

七、对旧版浏览器的支持不足

1、问题描述:部分旧版浏览器可能不支持HTML5或最新的JavaScript特性,导致Ajax应用无法正常运行。

2、防范措施:

渐进增强:先为现代浏览器提供最佳体验,再通过polyfill或降级方案为旧版浏览器提供基本功能。

检测浏览器版本:在页面加载时检测浏览器版本,根据需要加载不同的脚本或样式表。

提供替代方案:对于不支持必要功能的旧版浏览器,提供替代方案或引导用户升级浏览器。

相关问题与解答

1、为什么Ajax请求容易受到XSS攻击?

答:Ajax请求通常涉及动态生成和更新网页内容,如果对用户输入的数据没有进行适当的验证和过滤,就可能引入反面脚本,这些反面脚本可以在用户浏览器中执行,窃取用户的敏感信息或执行其他反面操作。

2、如何防止Ajax请求中的CSRF攻击?

答:可以采取以下措施来防止CSRF攻击:验证Referer和Origin头以确保请求来自合法的源;在每个表单或Ajax请求中包含一个唯一的CSRF Token,并由服务器端验证其有效性;以及实施SameSite Cookie属性来限制Cookie在不同站点间的发送。