服务器租用受到的DDoS攻击类型有哪些

- 行业动态

- 2024-02-27

- 3268

服务器租用可能遭受多种DDoS攻击类型,包括容量耗尽型攻击如SYN泛洪、UDP泛洪,以及应用层攻击如HTTP泛洪。

在数字化时代,服务器租用已成为众多企业和个人网站运营的常态,随之而来的网络安全威胁也日益严峻,尤其是分布式拒绝服务(DDoS)攻击,它通过大量合成流量使目标服务器不可用,对在线业务构成严重破坏,了解不同类型的DDoS攻击对于采取有效防御措施至关重要。

流量攻击

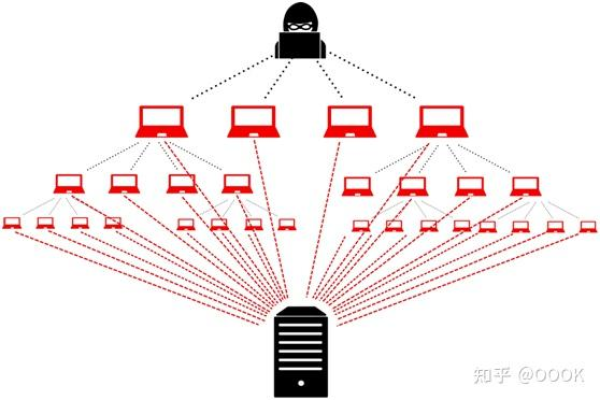

流量攻击是DDoS攻击中最常见的形式之一,攻击者利用多台受控机器(俗称“肉鸡”)同时向目标服务器发送大量请求,导致服务器资源耗尽无法响应合法请求,这类攻击又可细分为几种类型:

1、SYN Flood:攻击者发送大量伪造的TCP连接请求(SYN包),导致目标服务器在尝试完成三次握手过程中资源耗尽。

2、UDP Flood:用户数据报协议(UDP)洪泛攻击中,攻击者向目标服务器的随机端口发送大量UDP包,由于UDP协议不需要建立连接,因此这种攻击可以迅速放大影响。

3、ICMP Flood:互联网控制消息协议(ICMD)洪泛涉及向目标发送大量的ping请求,以消耗带宽和处理器资源。

应用层攻击

应用层DDoS攻击针对特定的应用程序或服务,而不是网络基础设施,这些攻击通常更难检测和防御,因为它们模仿合法用户的行为。

1、HTTP Flood:通过大量HTTP GET或POST请求冲击服务器,使得Web服务不可用。

2、Slowloris:此攻击通过以最低速率持续发送部分HTTP请求来占用服务器连接,不会导致流量激增,但能有效地拖垮服务器性能。

3、DNS Query Flood:攻击者向目标DNS服务器发送海量查询请求,导致其忙于处理虚假查询而无法响应合法请求。

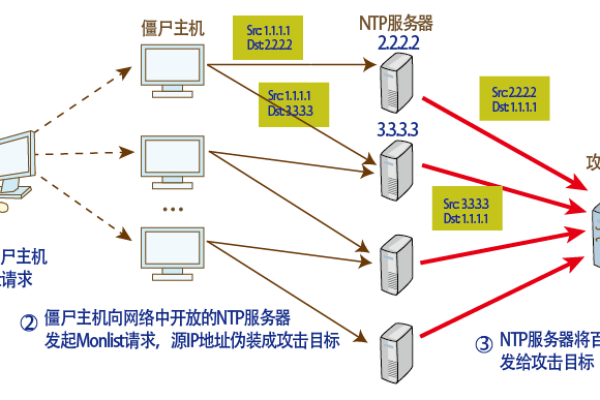

反射型攻击

反射型攻击利用了网络协议的反射放大效应,攻击者将小的数据包发送到互联网上的大量公开可访问的服务器(如DNS服务器、NTP服务器等),这些服务器会将响应重定向至目标服务器,造成巨大的流量冲击波。

1、DNS Reflection:攻击者伪装成目标服务器的地址,向开放DNS解析器发送请求,解析器回应时向实际目标服务器发送大量数据流。

2、NTP Amplification:网络时间协议(NTP)服务器用于同步时钟,攻击者利用这一点将小的NTP请求放大数千倍后送至目标服务器。

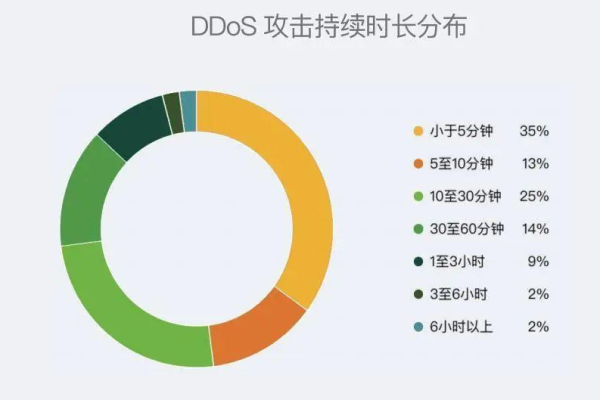

脉冲波攻击

脉冲波攻击是一种高速且突发的流量攻击,它的目的是在极短的时间内产生极大的破坏,尽管此类攻击持续时间较短,但由于其强度极大,往往能够在几秒钟内使目标服务器瘫痪。

防护DDoS攻击需要多层次的策略,包括增加带宽容量、部署弹性云防御系统、使用内容分发网络(CDN)分散流量、以及实施基于行为的检测机制等,企业和组织必须保持警惕,不断更新和测试他们的安全措施,以应对日益复杂的DDoS攻击手段。

相关问题与解答:

Q1: 什么是SYN Flood攻击?

A1: SYN Flood攻击是攻击者通过发送大量伪造的TCP连接请求(SYN包),导致目标服务器资源耗尽的攻击方式。

Q2: 应用层DDoS攻击与网络层DDoS攻击有何区别?

A2: 应用层DDoS攻击针对特定应用程序或服务,模仿合法用户行为,更难以检测;而网络层DDoS攻击则针对基础网络协议和基础设施,通常通过大量的流量进行冲击。

Q3: 如何防御反射型DDoS攻击?

A3: 防御反射型DDoS攻击可以通过配置边界设备来限制和过滤入站响应流量,使用散列算法减少查询ID的预测性,以及与ISP合作进行流量清洗等方法。

Q4: 为什么脉冲波攻击尤其危险?

A4: 脉冲波攻击因其高速和高突发性能够在极短时间内造成巨大破坏,给目标服务器带来瞬时的过载,往往在防御系统反应之前就已造成严重后果。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/220010.html