上一篇

服务器托管哪家更划算?

- 云服务器

- 2025-06-09

- 3920

企业将自有服务器放置在专业数据中心,由服务商提供电力、带宽、安防、制冷等基础设施及运维支持,节省企业机房建设成本,确保设备稳定运行。

释放企业数字潜能的关键一步

当您需要为网站、应用或核心业务系统寻找可靠的家时,服务器托管成为众多企业的首选方案,它意味着将您拥有的物理服务器设备,部署在专业的数据中心内,享受企业级的设施、网络与运维支持。

为何选择服务器托管而非自建机房?

- 成本大幅优化: 无需斥巨资建设机房(电力、制冷、消防、安防)、租用高速带宽,托管采用按需付费模式,将资本支出转化为可控的运营成本。

- 安全等级跃升: 顶级数据中心配备生物识别门禁、7×24监控、防尾随设计、冗余防火系统,远超普通办公环境能提供的物理安全保障。

- 专业运维保障: 数据中心拥有认证工程师团队,提供7×24现场支持、硬件故障排查、重启服务、网络监控,解放您的IT人力。

- 弹性扩展无忧: 业务增长时,可快速增加机柜空间、带宽或IP资源,数据中心充沛的电力与制冷冗余为未来扩容铺平道路。

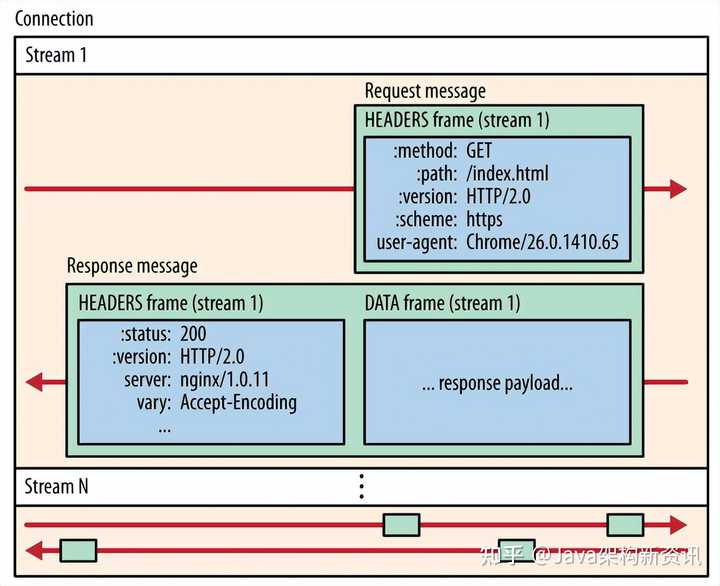

- 极致网络体验: 接入多线BGP带宽,实现电信、联通、移动等运营商高速互联,保障全国用户访问流畅稳定,远离网络瓶颈。

选择服务器托管服务商的核心考量点

- 数据中心等级与认证 (Tier III+): 设施是否通过Uptime Institute Tier认证?电力系统(双路市电+大型UPS+柴油发电机)、制冷系统(N+1精密空调)的冗余设计是关键。

- 网络质量与带宽选项: 是否提供优质BGP带宽?跨境链路质量如何?能否灵活升级带宽、增加IP?防御DDoS攻击的能力如何?

- 安全合规性: 数据中心是否具备ISO 27001信息安全管理认证?等保合规情况?客户进出流程是否严格规范?

- 技术支持服务水平 (SLA): 是否明确承诺网络可用率(如99.9%以上)?响应与故障处理时间?是否提供KVM/IPMI远程管理?

- 运维专业度与透明度: 是否提供实时带宽、流量监控?运维流程是否规范?能否提供访问日志记录?

- 服务口碑与行业经验: 服务商在行业内的声誉如何?是否有长期服务知名客户的案例?

服务器托管的典型实施流程

- 需求深度梳理: 明确服务器数量、尺寸(1U/2U/4U)、电力需求、带宽峰值、IP数量、安全等级、预算范围。

- 服务商甄选与考察: 基于核心指标筛选3-5家,进行资质审核、机房实地考察(重点关注电力、制冷、网络架构)。

- 方案确认与签约: 敲定机柜位置、带宽方案、IP资源、增值服务(如安全加固、代维服务),签订包含SLA的合同。

- 服务器准备与上架: 按数据中心要求配置服务器(如RAID),预约时间进场,由工程师完成上架、布线、加电。

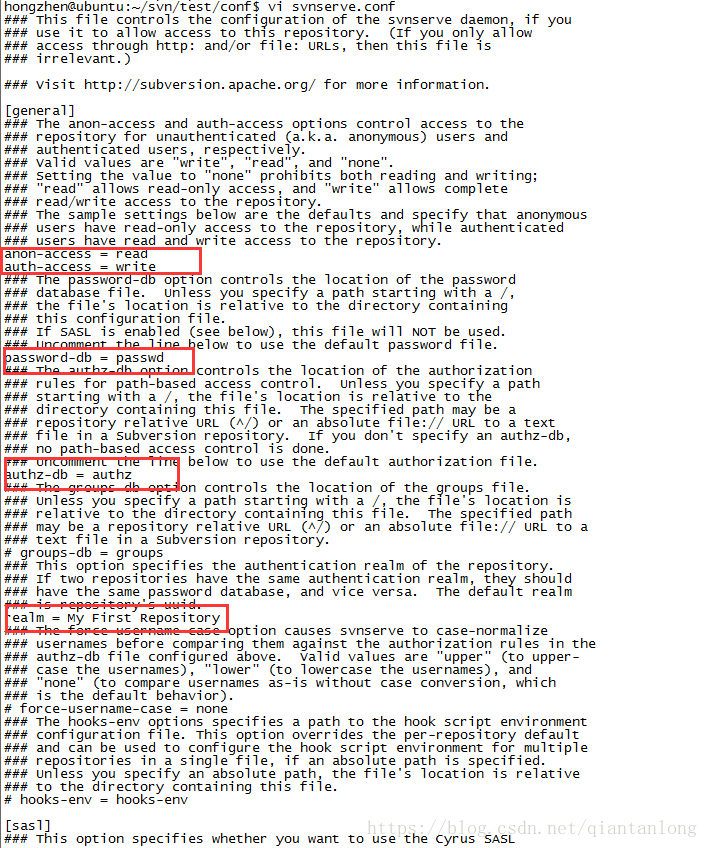

- 网络配置与系统调试: 配置IP、网关、防火墙策略,远程安装操作系统及应用环境,进行全面测试。

- 持续监控与优化: 利用监控平台跟踪运行状态,定期评估性能与成本,根据业务需求调整资源配置。

常见问题解答 (Q&A)

- Q:托管与云服务器如何选择?

- A: 托管适合对硬件有完全控制权、需高性能物理机、有严格合规要求或已有服务器资产的场景;云服务器则以弹性、快速部署见长,两者亦可混合部署。

- Q:数据中心如何处理硬件故障?

- A: 专业数据中心提供基础硬件故障诊断与重启服务,复杂维修通常需客户授权,或购买服务商的代维服务(如硬盘更换)。

- Q:能否随时访问托管服务器?

- A: 可随时通过网络远程管理,如需现场操作(如更换硬件),需提前预约并按流程进入机房,通常有工程师陪同。

- Q:如何保障我的数据安全?

- A: 物理安全由数据中心保障,数据安全需您负责:启用磁盘加密、配置严格防火墙与访问控制、部署备份方案(本地+异地/云备份)。

- Q:遇到网络攻击怎么办?

- A: 选择提供DDoS防护(如5Gbps+清洗能力)的托管服务至关重要,同时自身需配置好安全组、及时修补破绽。

服务器托管是企业获得高性能、高可控性IT基础设施的成熟路径,选择拥有顶级设施、强大网络、严格安防和金牌运维团队的服务商,能让您的服务器在安全、稳定的环境中全力运转,成为业务发展的坚实基石。在数据驱动的时代,托管不仅是服务器的存放,更是将核心业务托付给专业力量的战略决策。

引用说明: 本文撰写参考了行业标准实践,关键概念如数据中心Tier等级标准参考Uptime Institute定义,信息安全最佳实践参考ISO/IEC 27001标准,网络架构设计参考电信级运营商规范。