福州智能门禁系统,如何提升安全性与便捷性?

- 行业动态

- 2024-11-30

- 5

福州智能门禁系统是一种结合了物联网、大数据及人工智能技术的现代化门禁管理系统,旨在提供更加安全、便捷、高效的门禁管理解决方案,以下是关于福州智能门禁系统的详细介绍:

一、系统

福州智能门禁系统通过集成先进的识别技术(如人脸识别、指纹识别、二维码扫描等)、物联网通信技术和大数据分析平台,实现了对人员进出权限的智能化管理,该系统不仅能够有效提升安全性,还能大幅提高管理效率和用户体验。

二、核心功能

1. 多种识别方式

人脸识别:利用高精度摄像头捕捉人脸图像,通过算法进行身份验证,具有非接触式、快速准确的特点。

指纹识别:采集用户指纹信息作为身份标识,具有唯一性和高安全性。

二维码扫描:用户可通过手机APP生成或展示二维码,由门禁设备扫描验证后通行,适用于临时访客管理。

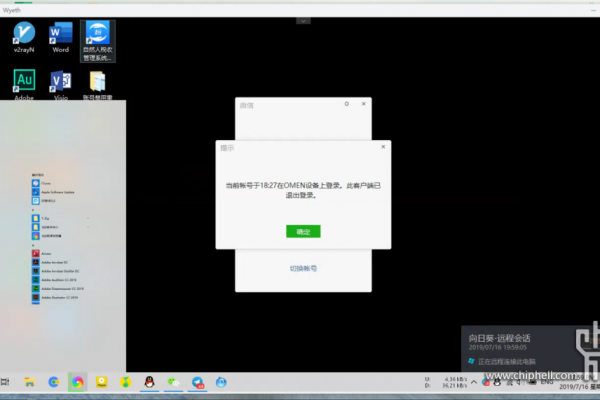

2. 远程控制与管理

云端管理平台:管理员可以通过云平台远程设置门禁权限、查看进出记录、实时监控门禁状态等。

移动APP管理:支持通过手机APP进行门禁管理,包括远程开门、权限分配、访客邀请等功能。

3. 智能联动

与其他安防系统集成:可与视频监控、报警系统等其他安防设备联动,实现综合安全防护。

场景自动化:根据预设规则,自动执行开关门、灯光控制、空调调节等操作,提升智能化水平。

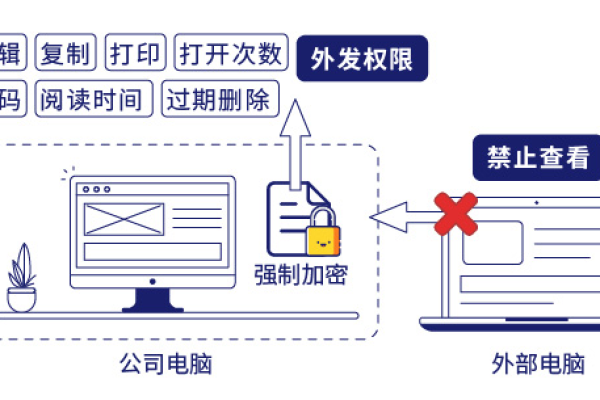

4. 数据安全与隐私保护

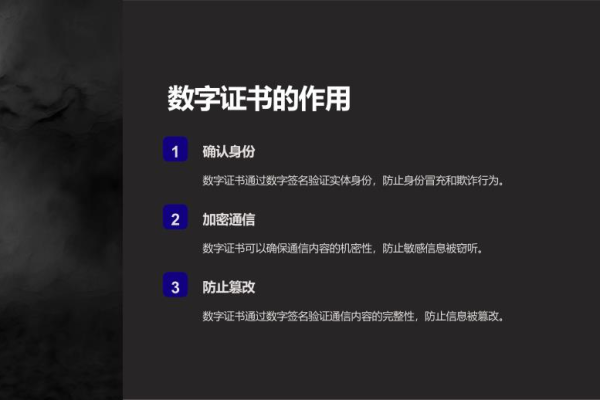

加密传输:所有数据在传输过程中均采用加密技术,确保信息安全。

隐私保护:严格遵守相关法律法规,对用户个人信息进行脱敏处理,保障隐私权益。

三、应用场景

住宅小区:提升居民出入的安全性和便利性,同时方便物业管理。

企事业单位:实现员工考勤、访客管理等功能,提高管理效率。

学校与医院:保障师生、医护人员及患者的安全,优化进出管理流程。

商业综合体:为顾客提供便捷的购物体验,同时加强商场安全管理。

四、优势与挑战

优势:

提高安全性:多重验证机制确保只有授权人员才能进入特定区域。

便捷性:无接触式识别方式减少排队等待时间,提升用户体验。

高效管理:云端管理和移动APP使得管理员可以随时随地进行门禁管理。

智能化联动:与其他安防系统的集成增强了整体安全防护能力。

挑战:

成本问题:初期投入较大,包括硬件设备购置、软件开发及安装调试费用。

技术兼容性:不同品牌和型号的门禁设备可能存在兼容性问题,影响系统稳定性。

数据安全:随着数据量的增加,如何确保数据的安全存储和传输成为重要课题。

五、未来发展趋势

技术创新:持续引入新技术如生物识别、区块链等,提升系统性能和安全性。

标准化建设:推动行业标准制定,促进不同品牌和型号的设备之间的互联互通。

智能化升级:结合人工智能、大数据等技术,实现更高层次的智能化管理和服务。

六、相关问答FAQs

Q1: 福州智能门禁系统是否支持多种识别方式?

A1: 是的,福州智能门禁系统支持多种识别方式,包括但不限于人脸识别、指纹识别和二维码扫描等,用户可以根据自身需求选择合适的识别方式,以实现便捷、安全的门禁管理。

Q2: 如何确保福州智能门禁系统中的数据安全?

A2: 为确保数据安全,福州智能门禁系统采取了多项措施,所有数据在传输过程中均采用加密技术,防止数据被窃取或改动,系统会对用户个人信息进行脱敏处理,严格遵守相关法律法规,保障用户隐私权益,还会定期进行安全审计和破绽扫描,及时发现并修复潜在的安全隐患。

以上就是关于“福州智能门禁系统”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!