如何有效防御Syn Flood攻击?

- 行业动态

- 2024-08-13

- 1

SYN Flood攻击是一种网络攻击方式,通过发送大量伪造的SYN包来消耗目标服务器的连接队列,使其无法处理正常请求。防护措施包括限制单个IP地址的最大连接数、使用SYN Cookies技术以及部署防火墙和载入检测系统等。

syn flood攻击是什么?

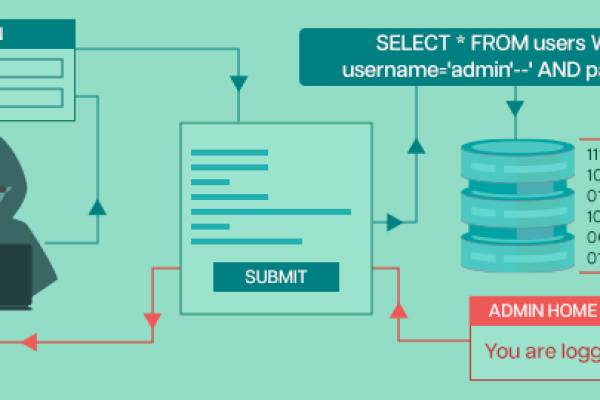

syn flood攻击是一种拒绝服务攻击(denial of service, dos),它通过利用tcp连接建立过程中的破绽来淹没目标服务器的网络资源,在tcp/ip协议中,一个客户端想要与服务器建立连接时,会先发送一个带有syn标志的tcp数据包(即syn包),正常情况下,服务器会响应一个带有ack标志的数据包(即ack包)以确认接收,并等待客户端发送一个带有ack标志的数据包来完成三次握手,从而建立连接。

在syn flood攻击中,攻击者使用伪造的源ip地址向目标服务器发送大量syn包,由于这些源ip地址是伪造的,服务器发送的ack包无法得到回应,因此它会不断重试直到超时,这会导致服务器的半开放连接队列填满,消耗其资源,最终使得合法用户的请求无法得到处理,造成服务拒绝。

如何防护syn flood攻击?

1. 增加半连接队列的大小

调整操作系统参数,增加可以处理的半开放连接的数量,这样可以容忍更多的连接尝试。

2. 启用syn cookies

当启用syn cookies时,服务器不会为每个syn请求分配内存,而是通过一个特殊的算法生成一个cookie值,并将其放在ack包中发送给客户端,只有当客户端回复一个带有该cookie的ack包时,连接才会被建立。

3. 限制单个ip地址的连接数

设置防火墙或载入检测系统(ids)规则,对单一来源ip在特定时间内发起的连接数进行限制。

4. 使用负载均衡和冗余

通过多台服务器分担流量,提高系统的容错能力和可用性。

5. 部署专业的防御设备

如使用应用交付控制器(adc)或专业的抗ddos设备和服务,它们通常内置有针对syn flood等常见攻击的防御机制。

6. 采用云基础的防护服务

利用云服务提供商提供的ddos防护服务,这些服务能够在网络边缘过滤掉反面流量。

7. 配置路由器和交换机

在网络边界的设备上配置访问控制列表(acls)和速率限制,以阻止异常流量进入内部网络。

8. 监控和响应

持续监控网络流量,一旦发现异常立即响应,快速识别攻击模式并采取相应措施,比如临时更改网络配置或路由策略。

相关问题与解答

q1: syn flood攻击能否被完全预防?

a1: 由于syn flood攻击利用的是tcp协议本身的特性,因此很难完全预防,通过上述提到的各种措施,可以大大减少这种攻击的影响,提高系统的抵御能力。

q2: 如果遭受syn flood攻击,首先应该做什么?

a2: 应立即检查网络流量日志,确认是否真的遭受了syn flood攻击,根据攻击的规模和影响程度,可以采取如下步骤:

启动应急预案,通知相关团队。

临时增加网络带宽和服务器资源。

调整防火墙或载入检测系统规则,限制异常流量。

联系互联网服务提供商(isp),请求帮助过滤反面流量。

如果攻击持续,考虑使用专业抗ddos服务。

收集攻击证据,必要时报警并配合调查。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/218417.html