如何确保民主测评在信息系统安全中的有效性与公正性?

- 行业动态

- 2024-09-19

- 5

信息系统安全测评

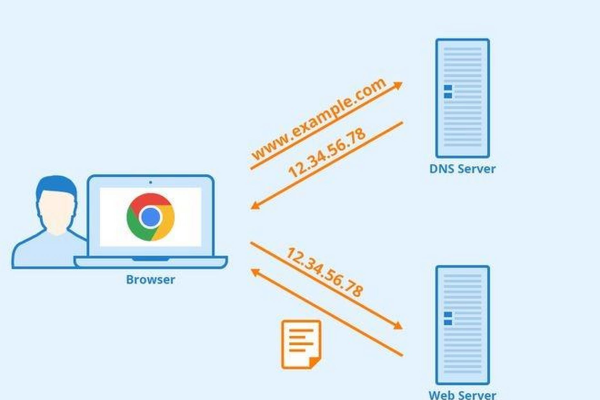

在当前数字化时代,信息系统的安全性至关重要,信息系统安全测评(Security Assessment)是评估信息系统中潜在风险和破绽的过程,以确保数据和系统免受未经授权的访问、使用、披露、破坏、修改或干扰,民主测评则是指在组织内部通过集体讨论和投票的方式来决定信息系统是否满足安全要求的一种方法。

安全测评的重要性

保障信息安全:确保敏感信息不被泄露、改动或损坏。

遵守法律法规:符合国家和行业的信息安全标准和法规要求。

维护企业信誉:防止安全事故损害企业形象和客户信任。

风险管理:识别、评估和减少安全威胁和风险。

测评流程

1、准备阶段:确定测评范围、目标和资源需求。

2、资产识别:清点并分类信息系统中的资产。

3、威胁与脆弱性分析:识别可能的威胁和系统存在的脆弱性。

4、风险评估:评估资产、威胁和脆弱性之间的关系,确定风险等级。

5、实施测评:进行渗透测试、破绽扫描等实际检测。

6、结果分析:整理测评数据,分析安全状况。

7、报告编写:撰写详细的测评报告,并提出改进建议。

8、整改与复测:根据报告进行整改,并在必要时进行复测以验证效果。

民主测评的实施

团队构建:组建跨职能的安全测评团队。

信息收集:团队成员收集相关信息和员工反馈。

方案讨论:团队讨论并制定不同的安全方案。

投票决策:通过投票的方式选择最佳安全方案。

执行与监督:实施方案,并监督执行情况。

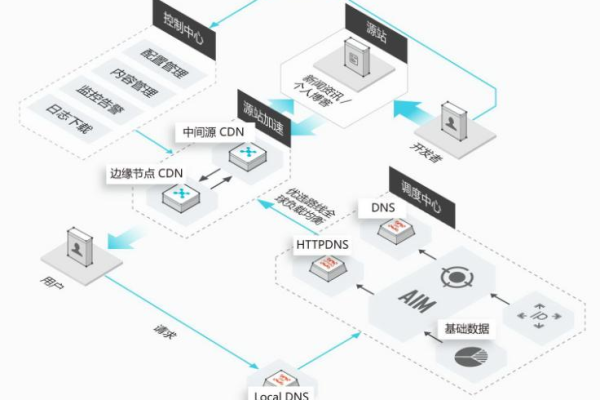

测评工具与技术

破绽扫描工具:自动检测系统中的已知破绽。

渗透测试工具:模拟攻击行为以发现潜在风险。

安全信息和事件管理(SIEM)系统:实时监控和分析安全警报。

配置管理工具:确保系统配置符合安全策略。

持续改进

定期复评:定期重复安全测评流程,以应对新出现的威胁和脆弱性。

培训与意识提升:对员工进行安全意识培训,提高整体安全防护水平。

技术更新:跟进最新的安全技术和工具,不断提升防护能力。

相关问题与解答

Q1: 信息系统安全测评的频率应该是多久一次?

A1: 信息系统安全测评的频率取决于多种因素,包括组织的业务性质、信息系统的变化频率、行业标准以及之前的测评结果,通常建议至少每年进行一次全面的安全测评,而对于高风险环境或经常变更的系统,可能需要更频繁的测评。

Q2: 如何确保民主测评过程的公正性和有效性?

A2: 确保民主测评过程的公正性和有效性需要采取以下措施:

保证团队成员的多样性,包括不同部门和层级的代表。

设立明确的规则和程序,确保每个成员都能公平地表达意见和参与决策。

使用匿名投票等方式保护个人意见,避免受到外界压力的影响。

记录所有讨论和决策过程,以便事后审查和持续改进。