如何有效防御和缓解Flood攻击?

- 行业动态

- 2024-08-12

- 2

Flood攻击是一种网络攻击方式,通过发送大量的请求或数据包到目标系统,使其资源耗尽,无法处理正常请求。这种攻击可以导致目标系统瘫痪,影响其正常运行。常见的Flood攻击有SYN Flood、UDP Flood和ICMP Flood等。

了解Flood攻击

什么是Flood攻击?

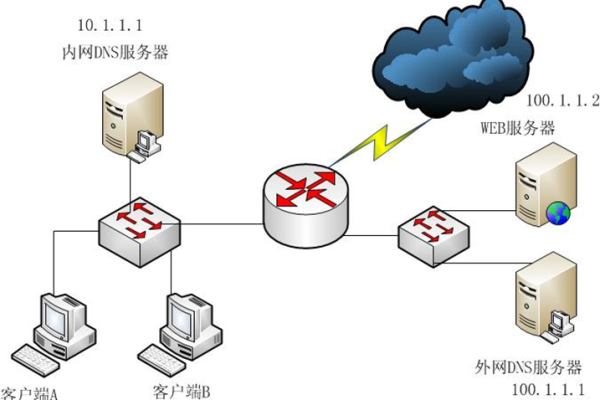

Flood攻击是一种常见的网络攻击手段,其目的是通过发送大量请求或数据包至目标系统,使该系统无法处理正常流量,从而导致服务拒绝(Denial of Service, DoS)或分布式服务拒绝(Distributed Denial of Service, DDoS),这种攻击可以针对各种网络服务,如网页、邮件服务器、FTP等。

Flood攻击的类型

TCP SYN Flood:攻击者发送大量的TCP SYN包到目标服务器,试图耗尽其连接队列。

UDP Flood:利用UDP协议的无连接特性,向随机端口发送大量UDP包。

ICMP Flood:通过不断发送ICMP请求(如ping命令),造成网络拥塞。

HTTP Flood:对Web服务器发起海量的HTTP请求,导致服务器资源耗尽。

DNS Flood:发送大量DNS查询请求,致使DNS服务器超载。

如何检测Flood攻击?

异常流量监测:监控网络流量,寻找不寻常的流量模式。

日志分析:检查服务器和网络设备的日志文件,寻找攻击迹象。

带宽使用情况:如果带宽使用突然激增,可能是Flood攻击的迹象。

性能监控工具:使用性能监控软件来跟踪系统资源的使用情况。

如何防御Flood攻击?

增加带宽:提高网络容量以应对大量流量。

防火墙和载入检测系统:使用这些工具来识别和阻止反面流量。

流量过滤:配置路由器和交换机进行访问控制列表(ACL)过滤。

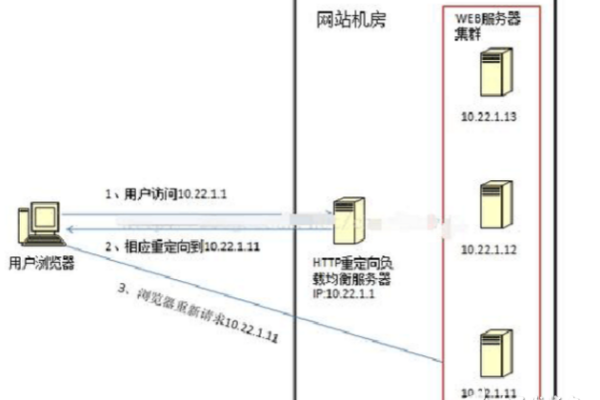

负载均衡器:分散流量至多个服务器,减轻单个服务器的压力。

反DDoS服务:采用专业服务,如云基础的DDoS防护解决方案。

Flood攻击的影响

服务中断:用户无法访问受攻击的服务。

经济损失:业务中断可能导致收入损失和品牌信誉下降。

资源消耗:攻击可能导致网络和计算资源过度消耗。

相关案例与趋势

随着互联网的发展,Flood攻击的规模和复杂性也在增加,2016年的Mirai僵尸网络事件,它感染了数十万个物联网设备,并发起了一系列大规模的DDoS攻击,近年来,随着5G和物联网设备的普及,攻击面进一步扩大,防御策略也需要相应地更新和升级。

相关问题与解答

Q1: 如果我是一个小企业主,我应该如何保护自己免受Flood攻击?

A1: 作为小企业主,您可以采取以下措施来保护自己:

保持软件和系统的更新,确保所有安全补丁都已应用。

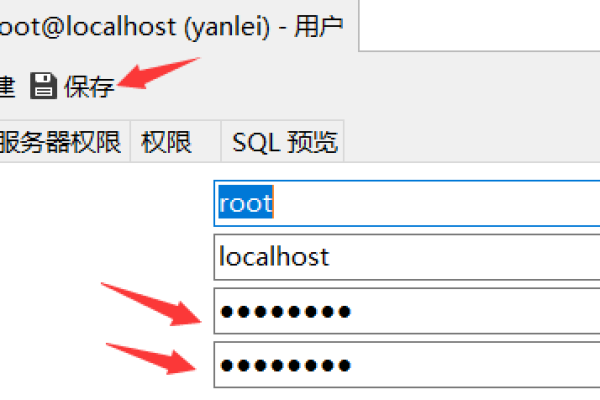

使用防火墙和载入检测系统来监控和过滤反面流量。

考虑使用第三方的DDoS保护服务,特别是那些提供即时缓解措施的服务。

教育员工关于网络安全的最佳实践,包括密码管理和警惕钓鱼攻击。

Q2: Flood攻击是否总是意味着有反面意图?

A2: 并非所有的Flood攻击都带有反面意图,有些情况下,它们可能是由于配置错误或网络设备故障引起的,多数情况下,Flood攻击是有预谋的网络攻击行为,旨在破坏目标服务的正常运作,无论原因如何,组织都应该准备应对可能的Flood攻击,并制定相应的应急计划。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/217757.html