做网站选择则虚拟主机的关注点应该放在哪里?

- 行业动态

- 2024-01-08

- 8

什么是虚拟主机?

虚拟主机(Virtual Hosting)是一种利用共享服务器资源的托管方式,它允许多个网站共享一个服务器的硬件和软件资源,通过虚拟主机技术,用户可以在不影响其他网站的情况下,独立搭建和管理自己的网站,虚拟主机可以为个人站长、中小企业提供经济实惠的网站托管服务。

选择虚拟主机时需要关注哪些因素?

1、主机商的信誉和服务质量

选择一个有良好口碑和服务质量的主机商是至关重要的,可以通过查看用户评价、咨询其他用户等方式了解主机商的信誉,还可以通过查看主机商提供的技术支持、备份恢复、升级服务等是否完善来判断其服务质量。

2、服务器的性能和配置

服务器的性能和配置直接影响到网站的运行速度和稳定性,在选择虚拟主机时,需要关注以下几个方面:

服务器的CPU、内存和带宽:这些参数决定了服务器的处理能力和传输能力,CPU越高、内存越大、带宽越宽,服务器的性能越好。

服务器的位置:服务器所在地的距离会影响到网站的访问速度,通常来说,距离用户较近的服务器访问速度更快,在选择虚拟主机时,可以考虑选择距离自己较近的服务器。

数据库支持:如果你的网站需要使用数据库,那么需要确保虚拟主机支持所需的数据库类型(如MySQL、PostgreSQL等)。

脚本语言支持:不同的网站可能需要运行不同的脚本语言(如PHP、ASP.NET等),在选择虚拟主机时,需要确保主机商支持所需的脚本语言。

3、网站流量和空间限制

虚拟主机通常会有一定的流量和空间限制,在选择虚拟主机时,需要根据自己的网站规模和流量需求来判断主机商提供的流量和空间是否足够,还需要关注主机商对流量和空间的使用限制,以防因超出限制而导致网站无法正常运行。

4、价格和优惠政策

虚拟主机的价格因素包括购买时长、流量和空间大小等,在选择虚拟主机时,可以根据自己的预算和需求来综合考虑各个主机商的价格,还可以关注主机商提供的优惠政策(如新用户优惠、续费优惠等),以降低建站成本。

如何测试虚拟主机的速度和稳定性?

1、使用在线测速工具

可以使用国内外知名的在线测速工具(如Ping.fm、Speedtest.net等)来测试虚拟主机的速度,这些工具可以帮助你了解当前网络环境下,访问目标网站所需的时间,通过对比不同主机商的测速结果,可以判断出哪个主机商的速度更快、更稳定。

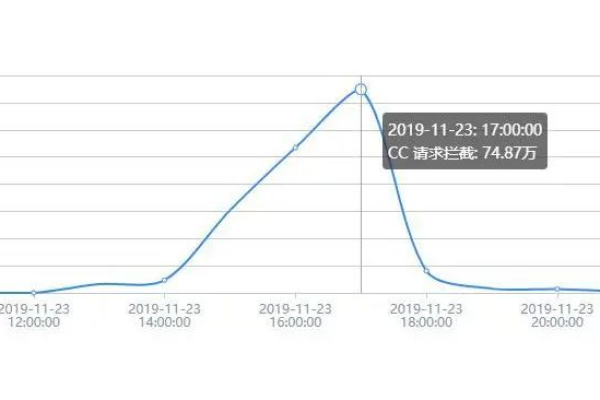

2、监控网站日志

通过分析网站日志,可以了解网站在访问过程中出现的错误和异常情况,如果发现频繁出现访问延迟、页面加载失败等问题,可能是虚拟主机导致的,此时,可以尝试更换其他主机商或者寻求主机商的技术支持来解决问题。

3、联系其他用户或专业人士

可以向其他已经使用过该虚拟主机的用户请教他们的使用体验和建议,还可以寻求专业人士的意见,以便更准确地评估虚拟主机的性能和稳定性。

相关问题与解答

1、如何判断虚拟主机是否适合我的网站?

答:可以根据你的网站规模、流量需求以及对服务器性能、安全性等方面的要求来判断虚拟主机是否适合你的网站,还可以参考其他用户的评价和建议,以便更全面地了解主机商的优缺点。

2、如何迁移网站到新的虚拟主机?

答:迁移网站到新的虚拟主机需要分为两个步骤:备份旧网站数据和在新主机上导入数据,具体操作方法如下:

备份旧网站数据:可以使用FTP工具或者其他文件传输工具将旧网站的所有文件下载到本地,也可以将数据库的数据导出并保存到本地。

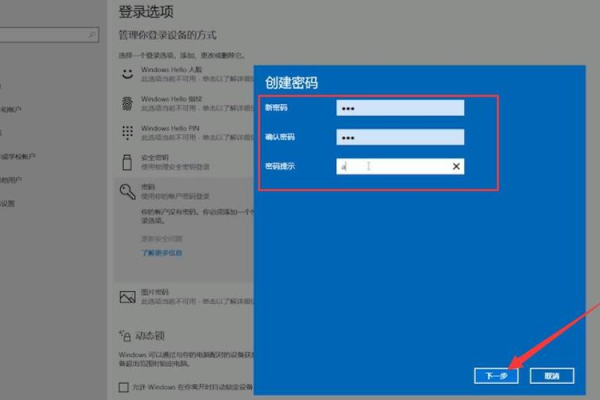

登录新主机:使用SSH工具连接到新主机,修改网站文件的权限(通常需要将文件的所有权更改为当前用户)。

导入数据:将备份好的文件上传到新主机的对应目录下,然后修改文件的权限(如果需要的话),重启Web服务器使更改生效。