github上好玩的开源项目

- 行业动态

- 2023-11-19

- 4

1. 项目一:Awesome

Awesome 是一个收集了各种编程资源的开源项目,包括编程语言、框架、库、软件等,这个项目的目标是提供一个一站式的解决方案,帮助开发者快速找到他们需要的资源,项目地址:

2. 项目二:Open-Shell

Open-Shell 是一个开源的 Shell 脚本集合,包含了许多实用的命令和工具,这些命令和工具可以帮助你更方便地管理你的计算机,项目地址:-shell/open-shell

3. 项目三:NoVNC

NoVNC 是一个开源的项目,它提供了一个远程桌面服务,可以让你在任何地方通过网络访问你的桌面,这对于需要在公共网络上工作或者在家工作的人来说非常有用,项目地址:

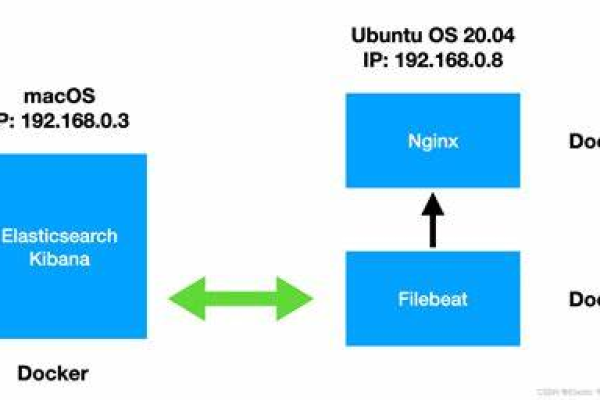

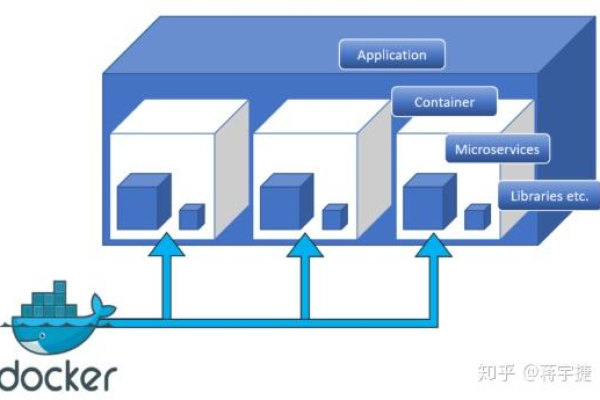

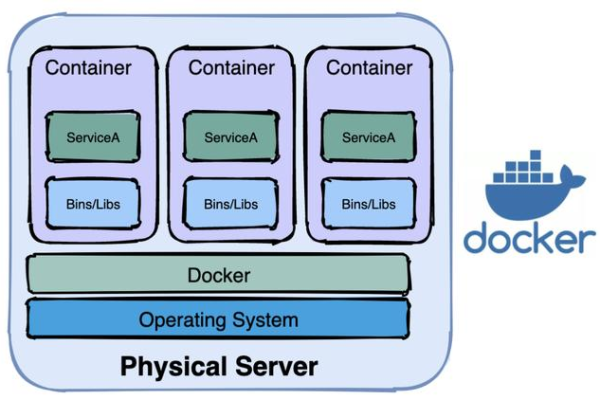

4. 项目四:Docker Hub

Docker Hub 是 Docker 的官方镜像仓库,你可以在这里找到大量的开源镜像,包括操作系统、数据库、Web 服务器等,这些镜像可以帮助你快速部署和管理你的应用,项目地址:

5. 项目五:Jupyter Notebook

Jupyter Notebook 是一个开源的 Web 应用程序,它允许你在浏览器中创建和共享包含实时代码、方程、可视化和叙述文本的文档,这对于数据科学家和程序员来说非常有用,项目地址:

6. 项目六:GitLab

GitLab 是一个开源的版本控制系统,它提供了一个 web 界面,让你可以方便地管理你的代码,GitLab 还提供了许多其他的功能,比如问题跟踪、代码审查、持续集成等,项目地址:

7. 项目七:Flask

Flask 是一个轻量级的 Python Web 框架,它的设计目标是让开发者能够快速地构建 Web 应用,Flask 提供了一套完整的路由系统、模板引擎和错误处理机制,让你可以专注于你的业务逻辑,项目地址:

—

【相关问题与解答】

1. Q: 什么是 NoVNC?

A: NoVNC 是一个开源的远程桌面服务,你可以在任何地方通过网络访问你的桌面,这对于需要在公共网络上工作或者在家工作的人来说非常有用。

2. Q: Flask 和 Django 有什么区别?

A: Flask 和 Django 都是 Python Web 框架,但是他们的设计目标和使用方法有所不同,Flask 更轻量级,更适合小型项目和快速开发,而 Django 提供了更多的内置功能,更适合大型项目和复杂的业务逻辑。

3. Q: Docker 是什么?

A: Docker 是一个开源的应用容器引擎,它可以将你的应用和依赖包打包到一个轻量级的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化,容器是完全使用沙箱机制,相互之间不会有任何接口。

4. Q: Jupyter Notebook 有什么用途?

A: Jupyter Notebook 是一个开源的 Web 应用程序,它允许你在浏览器中创建和共享包含实时代码、方程、可视化和叙述文本的文档,这对于数据科学家和程序员来说非常有用,因为它可以让他们更好地理解和展示他们的代码和分析结果。