云服务器中的MAC地址究竟指的是什么?

- 行业动态

- 2024-09-09

- 7

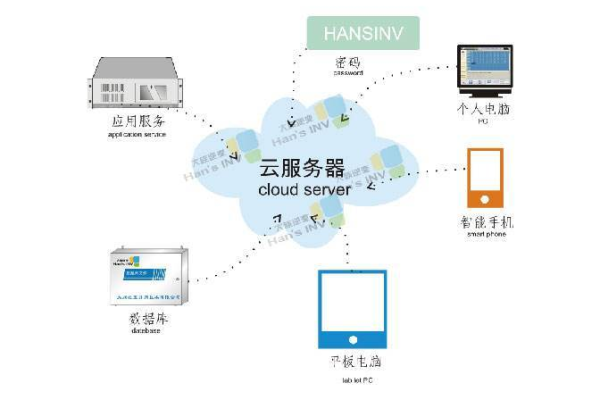

云服务器的MAC地址是指该服务器在网络中的物理地址,用于唯一标识网络接口。它是由六组两位十六进制数表示的全球唯一硬件地址。

云服务器的MAC地址是确认网上设备位置的唯一标识符。

MAC地址,全称为媒体访问控制地址(Media Access Control Address),在网络通信中扮演着基础且关键的角色,该地址是一个独特的48位(6字节)标识符,用于在局域网(LAN)中唯一标识每个网络设备。

MAC地址的结构是标准化的,由六组两位十六进制数表示,通常用冒号、破折号或无分隔符的形式展现,AA:BB:CC:DD:EE:FF,这个结构不仅使得地址易于阅读和识别,还确保了全球范围内的唯一性,每一个网络接口卡(NIC)在制造时都会被分配这样一个地址,而且这个地址通常是不可更改的。

云服务器的MAC地址的前24位被称为组织唯一标识符(OUI),这部分由IEEE分配给设备制造商,用于识别设备的制造来源,这个设计不仅简化了全球范围内的设备管理,还有助于网络管理员在出现问题时快速定位和区分不同制造商的设备。

云服务器的MAC地址与人们较为熟知的IP地址共同工作,但二者之间存在明显差异,IP地址主要用于互联网上的设备定位,是网络层的概念,而MAC地址则是数据链路层的标识,更侧重于硬件设备的直接标识,这种设计确保了网络数据可以从一个设备有效地传输到另一个设备,即使这些设备位于不同的网络环境下。

云服务器的MAC地址不仅是网络通信中的基础性概念,也是确保数据正确传输的关键因素,它通过在制造时赋予每块网络接口卡一个全球唯一的地址,来保证局域网内的设备能够被准确且唯一地识别。