apache与php的结合方式

- 行业动态

- 2024-01-05

- 4

问题描述

在搭建网站或者开发应用程序时,我们经常会使用Apache服务器和PHP编程语言,有时候我们会遇到Apache和PHP无法连接的问题,这会导致我们的网站或应用无法正常运行,如何解决这个问题呢?本文将从以下几个方面进行详细的介绍。

原因分析

1、Apache服务器未启动

2、PHP配置文件错误

3、Apache与PHP模块不兼容

4、网络问题

解决方法

1、确保Apache服务器已启动

(1)检查Apache的进程是否在运行,在Linux系统中,可以使用以下命令查看:

“`

ps aux | grep apache

“`

如果没有看到Apache的进程,可以使用以下命令启动它:

“`

sudo service apache2 start

“`

在Windows系统中,可以在“服务”中查找Apache服务并启动它。

(2)检查Apache的配置文件是否正确,配置文件通常位于/etc/apache2/httpd.conf(Linux)或C:Program Files (x86)Apache GroupApache2confhttpd.conf(Windows),确保Listen指令设置为正确的IP地址和端口号,

“`

Listen 80

“`

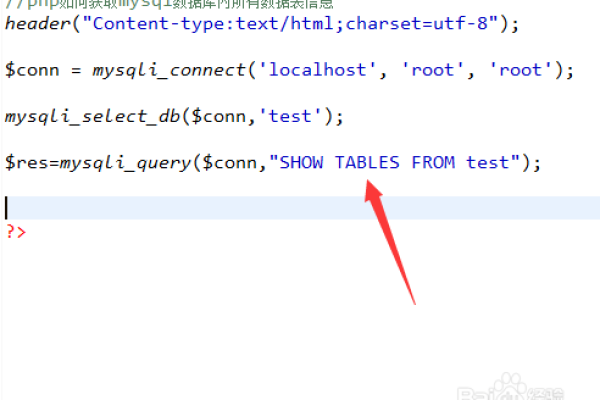

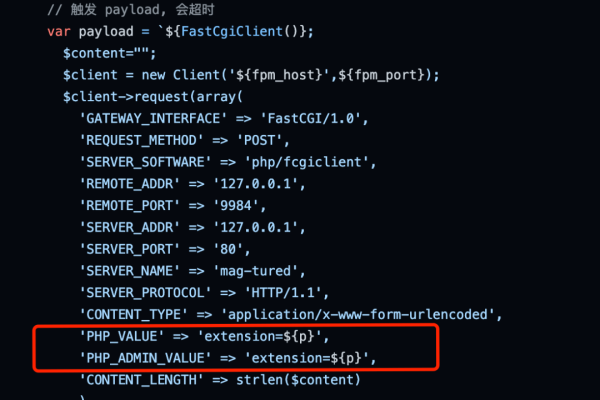

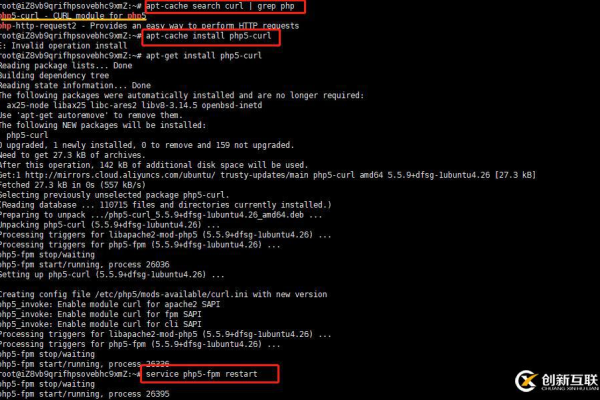

2、检查PHP配置文件

PHP配置文件通常位于/etc/php/7.x/apache2/php.ini(Linux)或C:Program Files (x86)PHPv7.xapache2php.ini(Windows),其中7.x表示PHP版本,请确保以下设置正确:

“`

extension=mysqli.so

extension=pdo_mysql.so

extension=curl.so

“`

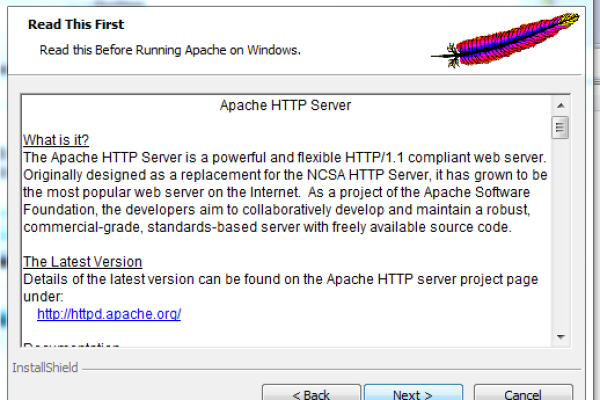

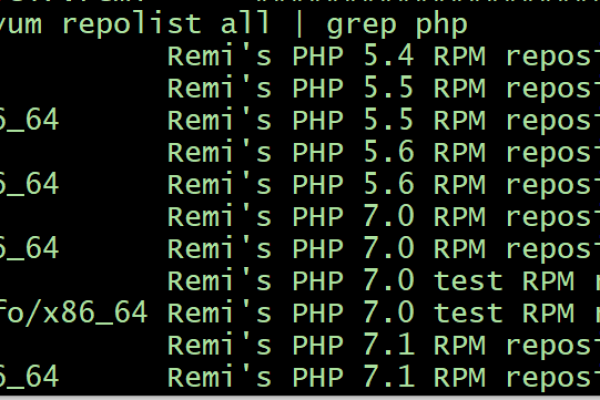

3、确保Apache与PHP模块兼容

请确保您的Apache服务器安装了与您的PHP版本兼容的模块,可以通过查看Apache的错误日志来获取更多信息,错误日志通常位于/var/log/apache2/error.log(Linux)或C:Program Files (x86)Apache GroupApache2logserror.log(Windows),如果需要重新编译Apache以支持新的PHP模块,可以参考官方文档:https://www.apache.org/dyn/closer.cgi?action=download&filename=http%3A%2F%2Fhttpd.apache.org%2Fdocs%2F2.4.5%2Fmod_so.html&path=httpd_24_modules.zip&as_file=httpd_24_modules.zip

4、检查网络连接

请确保您的服务器防火墙允许外部访问Apache的端口(默认为80),如果您使用了代理服务器,请确保代理服务器正确配置,在Linux系统中,可以使用以下命令设置代理:

“`

export http_proxy=http://your_proxy_server:your_proxy_port

export https_proxy=http://your_proxy_server:your_proxy_port

“`

在Windows系统中,可以在“Internet选项”中的“连接”选项卡中设置代理。

相关问题与解答

1、如何查看Apache的错误日志?

答:在Linux系统中,可以使用以下命令查看错误日志:

sudo tail -f /var/log/apache2/error.log

在Windows系统中,可以在“事件查看器”中的“Windows日志”下的“Apache2”文件夹中查看错误日志。