excel表格数字太长变e的解决方法是什么

- 行业动态

- 2024-03-17

- 6

解决Excel表格数字太长变成科学记数法(即显示为e)的方法是调整单元格格式。具体操作为:选中相应单元格,右键点击“设置单元格格式”,在“数字”选项卡中选择“数字”或“文本”,以完整显示数字。

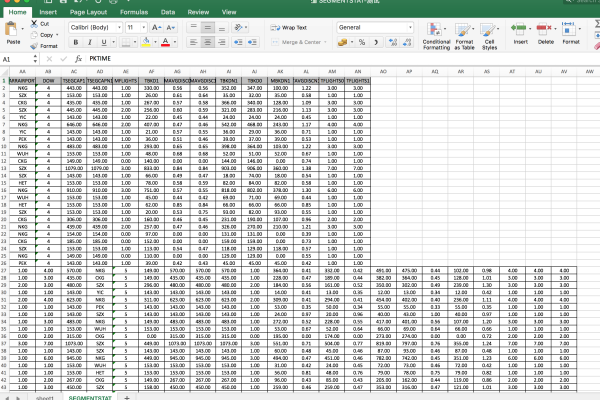

在Excel中,当数字超过11位时,它会自动转换为科学计数法的E+格式,为了解决这个问题并恢复正常的数字显示,可以采用以下几种方法:

调整列宽

直接增加单元格所在列的宽度,这样可以为较长的数字提供更多的显示空间。

更改单元格格式

选中需要修改格式的单元格。

右击鼠标,选择“设置单元格格式”。

在弹出的对话框中,选择“数字”类别,然后点击“自定义”。

输入格式化代码“0”(或者使用“#”和“?”也可以实现类似的效果)。

使用占位符

双击需要修改的单元格,将光标放置在数字前面。

输入一个英文半角的单引号(’),起到占位作用,这样Excel就会以文本的形式显示数字,而不是科学计数法。

批量处理数据

如果有大量的数据需要转换格式,可以选中所有需要修改的单元格。

按照上述“更改单元格格式”的步骤进行操作,实现批量修改。

通过上述方法,您可以有效地解决Excel表格中数字因过长而变成E+格式的问题,保持数据的完整显示,需要注意的是,选择哪种方法取决于您的具体需求,例如是否需要保留单元格的数据格式,以及是否要对单个或多个单元格进行操作。