vps不能建站的原因有哪些呢

- 行业动态

- 2023-11-16

- 4

VPS(Virtual Private Server,虚拟专用服务器)是一种常用的网站托管服务,它为用户提供了一个独立的、隔离的服务器环境,有时候我们可能会遇到VPS不能建站的问题,这可能是由多种原因导致的,以下是一些常见的原因:

1. 系统资源不足:VPS的性能和资源是有限的,如果网站的流量过大或者程序占用的资源过多,可能会导致VPS无法承载网站的运行,这种情况下,我们需要检查网站的访问量和资源使用情况,优化程序代码,或者升级到更高配置的VPS。

2. 端口问题:建站需要使用特定的端口,如果这些端口被其他程序占用或者被防火墙阻止,那么网站就无法正常运行,我们需要检查端口是否被占用,如果有冲突,可以尝试更换端口;同时,检查防火墙设置,确保相关端口是开放的。

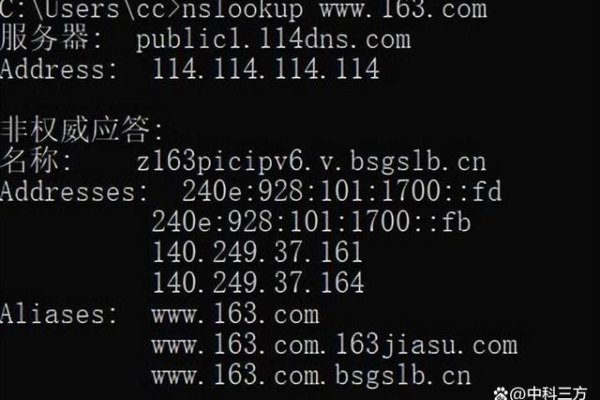

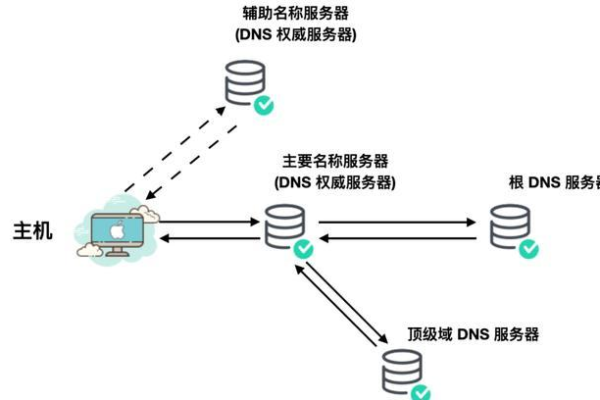

3. 域名解析问题:建站需要将域名解析到VPS的IP地址,如果域名解析设置不正确,网站就无法访问,我们需要检查域名解析设置,确保域名解析到了正确的IP地址。

4. 软件环境问题:建站需要依赖特定的软件环境,如Web服务器、数据库等,如果这些软件环境没有正确安装或者配置错误,网站就无法正常运行,我们需要检查软件环境是否已经安装并正确配置。

5. 文件权限问题:建站需要对网站的文件和目录具有读写权限,如果权限设置不正确,网站就无法正常运行,我们需要检查文件和目录的权限设置,确保具有正确的读写权限。

6. 网络问题:建站需要稳定的网络环境,如果VPS所在的数据中心网络不稳定,或者网络质量差,那么网站就无法正常访问,我们需要检查VPS所在数据中心的网络状况,如有需要,可以更换到更稳定的数据中心。

7. 反面攻击:建站可能会受到反面攻击,如DDoS攻击、SQL注入等,这些攻击可能导致网站无法正常运行,我们需要加强网站的安全防护,如使用CDN、WAF等安全措施。

8. 违反政策:建站需要遵守相关法律法规和服务提供商的政策,如果网站内容违反了相关规定,可能会导致网站被封禁,我们需要确保网站内容合法合规,遵守相关政策。

9. 系统故障:VPS所在的操作系统或软件可能会出现故障,导致网站无法正常运行,我们需要及时关注系统和软件的更新,修复故障。

10. 服务商限制:部分服务商可能会对VPS的使用进行限制,如禁止搭建某些类型的网站、限制流量等,我们需要了解服务商的限制政策,确保符合要求。

VPS不能建站的原因有很多,我们需要从多个方面进行检查和排查,找到问题的根源并解决,在解决问题的过程中,我们可以寻求专业人士的帮助,或者查阅相关资料和教程。

与本文相关的问题与解答:

1. VPS能否搭建多个网站?

答:是的,VPS可以搭建多个网站,每个网站需要独立配置域名解析、软件环境和文件权限等,需要注意的是,不同网站的访问量和资源使用情况可能不同,因此需要根据实际情况选择合适的VPS配置。

2. VPS和云服务器有什么区别?

答:VPS和云服务器都是虚拟化的服务器托管服务,但它们之间有一些区别,VPS是在一台物理服务器上划分出多个虚拟服务器,每个虚拟服务器之间相互隔离;而云服务器是基于云计算技术构建的分布式服务器集群,可以根据需求动态调整资源,云服务器通常提供更高的性能和更好的扩展性,但价格也相对较高。

3. VPS建站需要哪些基本技能?

答:搭建一个VPS网站需要掌握基本的网站建设知识,如HTML、CSS、JavaScript等前端技术;PHP、Python、Node.js等后端编程语言;以及Web服务器、数据库等软件环境的搭建和管理,还需要了解域名解析、网络安全、性能优化等方面的知识。

4. VPS建站有哪些注意事项?

答:在使用VPS建站时,需要注意以下几点:选择合适的VPS配置,确保满足网站的需求;合理分配系统资源,避免资源浪费;加强网站的安全防护,防止反面攻击;遵守相关法律法规和服务提供商的政策;定期备份网站数据,防止数据丢失。