sql注入攻击是破解对数据库

- 行业动态

- 2024-01-16

- 2

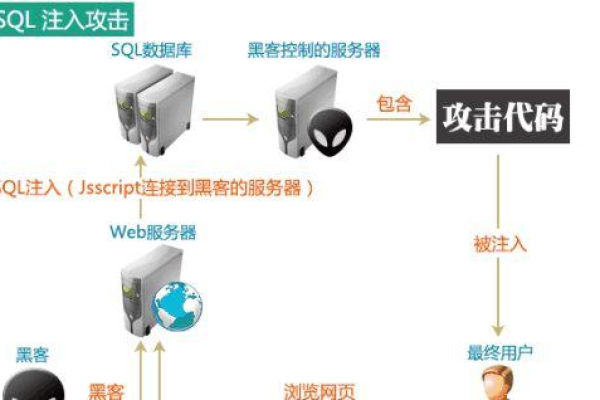

SQL注入攻击是一种数据库安全攻击手段,破解可以通过在应用程序的输入字段中注入SQL语句来访问或改动 数据库中的数据。 为了防止 SQL注入攻击,可以采取以下措施:对输入数据进行验证和过滤、使用参数化查询、限制数据库账户权限等。

破解攻击手法揭秘:SQL注入攻击原理与防范

什么是SQL注入攻击?

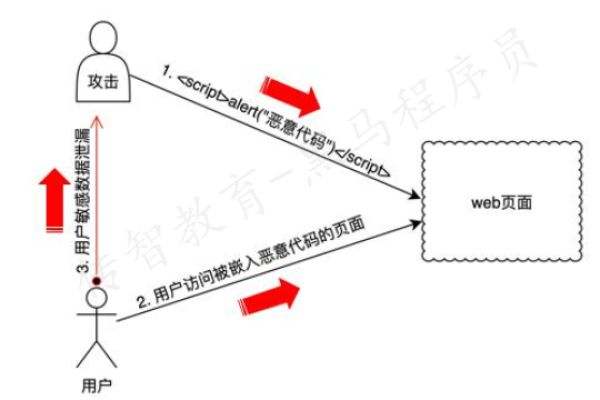

SQL注入攻击是一种针对数据库应用程序的网络攻击手段,攻击者通过在Web应用程序的输入字段中插入反面的SQL代码,以此来影响后台数据库的查询语句,从而达到窃取、改动或删除数据的目的,这种攻击方式主要利用了应用程序对用户输入的不充分检查和过滤,使得攻击者可以轻易地将反面代码注入到应用程序中。

SQL注入攻击原理

1、输入检查不严:应用程序在接收用户输入时,如果没有对输入进行严格的检查和过滤,那么反面代码就有可能被注入到应用程序中,在登录页面中,应用程序可能直接将用户输入的用户名和密码拼接到SQL查询语句中,而没有对其进行转义处理。

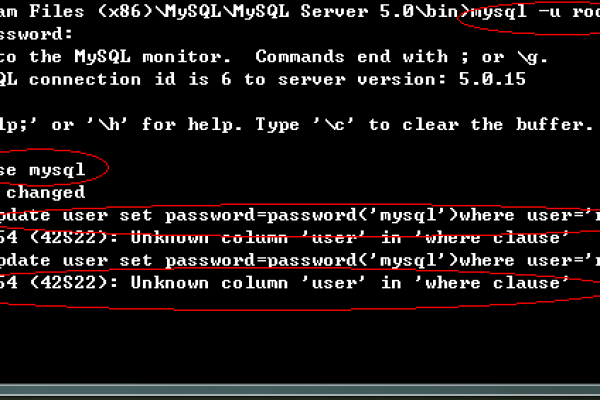

2、不合适的数据库API:应用程序在与数据库交互时,如果使用了不安全的API,那么反面代码就有可能被注入到应用程序中,使用PHP的mysql_query()函数执行SQL查询时,如果没有对用户输入进行转义处理,那么反面代码就有可能被注入到查询语句中。

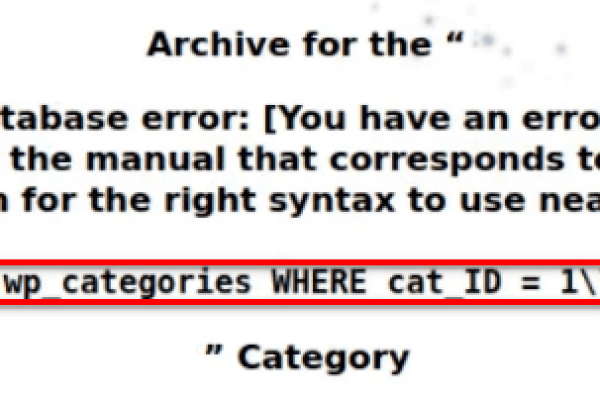

3、错误信息泄露:应用程序在处理用户输入时,如果将错误信息直接返回给用户,那么反面代码就有可能通过这些错误信息了解到应用程序的数据库结构和查询语句,从而进行进一步的攻击。

4、缓存破绽:应用程序在使用缓存技术时,如果没有对缓存数据进行加密或者过期时间设置不当,那么反面代码就有可能从缓存数据中获取到敏感信息,并利用这些信息进行攻击。

如何防范SQL注入攻击?

1、对用户输入进行严格的检查和过滤:应用程序在接收用户输入时,应该对其进行合法性检查,确保输入数据的正确性和安全性,可以使用白名单的方式限制可接受的输入字符,或者使用黑名单的方式禁止某些特定的输入字符,对特殊字符(如单引号、双引号等)进行转义处理,以防止它们被解析为SQL语句中的占位符。

2、使用预编译语句(Prepared Statements):预编译语句可以将SQL查询语句和参数分开处理,从而避免了反面代码被注入到查询语句中,在Java中,可以使用PreparedStatement接口;在PHP中,可以使用PDO扩展提供的prepare()和execute()方法;在Python中,可以使用sqlite3库提供的create_function()方法。

3、限制数据库权限:为了防止攻击者通过SQL注入攻击获取到过多的数据库权限,应该为每个应用程序创建独立的数据库用户,并为其分配适当的权限,还可以通过定期修改密码等方式来增加账户安全性。

4、使用Web应用防火墙(WAF):WAF可以帮助应用程序检测和阻止SQL注入攻击,它通过对HTTP请求进行分析,识别出潜在的反面代码,并将其拦截或重写,常见的WAF产品有ModSecurity、Cloudflare、AWS WAF等。

相关问题与解答

1、SQL注入攻击有哪些常见的应用场景?

答:SQL注入攻击主要应用于需要动态生成SQL查询语句的Web应用程序,如博客系统、CMS系统、电商平台等,由于这些应用程序在设计上存在安全破绽,因此容易受到SQL注入攻击的影响。

2、如何判断一个网站是否存在SQL注入破绽?

答:可以通过以下几种方法来判断一个网站是否存在SQL注入破绽:(1)查看网站源代码,看是否存在明文存储数据库账号和密码的情况;(2)尝试在网站的登录页面输入特殊字符或SQL关键字,观察是否能够绕过身份验证;(3)使用SQL注入工具对目标网站进行测试,看是否能够成功注入并执行反面代码。

3、如何防止自己的程序受到SQL注入攻击?

答:可以从以下几个方面来防止自己的程序受到SQL注入攻击:(1)对用户输入进行严格的检查和过滤;(2)使用预编译语句;(3)限制数据库权限;(4)使用Web应用防火墙(WAF)。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/212269.html