php如何防止sql注入攻击

- 行业动态

- 2024-05-06

- 3325

使用预处理语句(prepared statements)和参数化查询,对用户输入进行验证和过滤,使用PDO或MySQLi扩展,定期更新PHP和数据库系统。

防止SQL注入的方法主要有以下几种:

1、使用预处理语句(Prepared Statements)

预处理语句是一种将参数与SQL命令分开的方式,可以有效防止SQL注入,在PHP中,可以使用PDO或MySQLi扩展来实现预处理语句。

示例(PDO):

<?php

$servername = "localhost";

$username = "username";

$password = "password";

$dbname = "myDB";

try {

$conn = new PDO("mysql:host=$servername;dbname=$dbname", $username, $password);

$conn>setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION);

// 使用预处理语句和参数绑定

$stmt = $conn>prepare("INSERT INTO users (username, email) VALUES (:username, :email)");

$stmt>bindParam(':username', $username);

$stmt>bindParam(':email', $email);

$username = "John";

$email = "john@example.com";

$stmt>execute();

} catch(PDOException $e) {

echo "Error: " . $e>getMessage();

}

$conn = null;

?>

2、对用户输入进行验证和过滤

在将用户输入的数据用于SQL查询之前,需要对其进行验证和过滤,可以使用PHP的内置函数filter_input()或filter_var()来实现。

示例:

<?php $username = filter_input(INPUT_POST, 'username', FILTER_SANITIZE_STRING); $email = filter_var($_POST['email'], FILTER_VALIDATE_EMAIL); ?>

3、使用存储过程

存储过程是一种在数据库中预定义的SQL代码块,可以通过调用存储过程来执行SQL操作,从而避免直接拼接SQL语句,降低SQL注入的风险。

4、限制用户权限

为数据库用户分配最小的必要权限,以减少潜在的SQL注入风险,如果一个用户只需要读取数据,那么就不要给他写入数据的权限。

相关问题与解答:

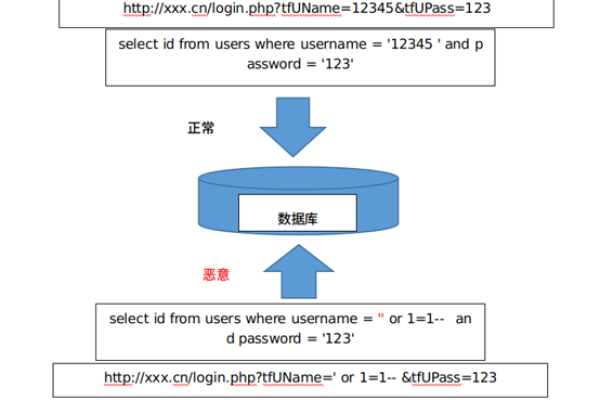

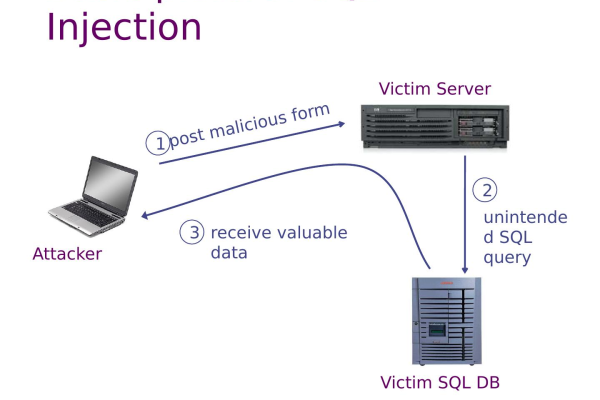

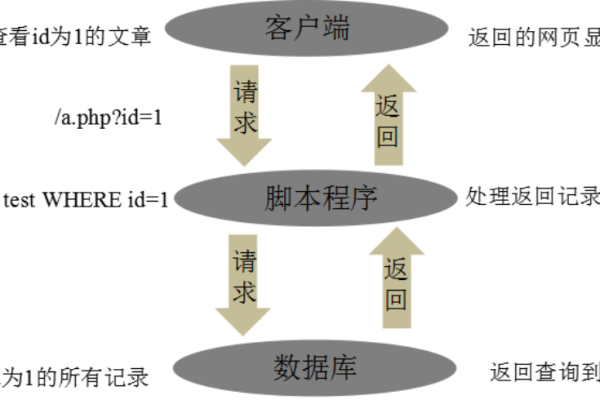

Q1: 什么是SQL注入?

A1: SQL注入是一种攻击技术,攻击者通过在Web应用程序的输入框中插入反面SQL代码,从而影响数据库查询结果,获取敏感信息或者破坏数据。

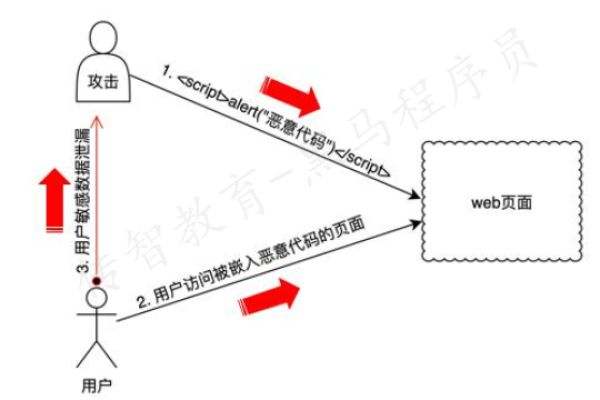

Q2: 除了上述方法,还有其他防止SQL注入的方法吗?

A2: 是的,还可以使用Web应用防火墙(WAF)来防止SQL注入,WAF可以检测并阻止反面请求,保护Web应用程序免受SQL注入等攻击,定期更新和修补数据库管理系统也是防止SQL注入的重要措施。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/211521.html