电话呼叫中心的系统是如何优化客户体验的?

- 行业动态

- 2024-08-02

- 6

电话呼叫中心的系统是现代企业提供客户服务和进行电话营销的重要工具,它通过集成先进的通讯技术和计算机技术,能有效处理大量电话呼入和呼出业务,提升服务效率和客户满意度,呼叫中心系统主要由多个核心功能组成,包括自动语音应答、智能话务分配、来电弹屏、知识库管理等。

1、自动语音应答(IVR):

自动语音应答功能使客户得到快速定向的服务,通过预设的语音菜单,客户可以无需人工干预,自行选择所需的服务类别或咨询信息。

IVR还可以进行客户身份验证,如输入账号或回答安全问题,确保服务的安全性。

2、智能话务分配(ACD):

智能话务分配系统能根据坐席人员的专业技能和当前的话务量,自动将来电分配给最合适的客服人员,有效平衡工作量,优化资源配置。

ACD系统还支持自定义的排队策略,例如优先处理等待时间较长的呼叫或VIP客户。

3、来电弹屏:

来电弹屏功能能在接听电话前,自动显示客户的基本信息和历史交互记录,帮助客服更快速地了解客户需求,提高服务个性化水平。

此功能对于建立客户的连贯性体验尤为重要,有助于构建长期的客户关系。

4、知识库管理:

系统内置的知识库允许客服人员快速访问公司政策、产品信息、常见问题解答等资料,统一服务标准并提高处理问题的效率。

知识库可以持续更新和维护,确保客服提供的信息始终是最新的。

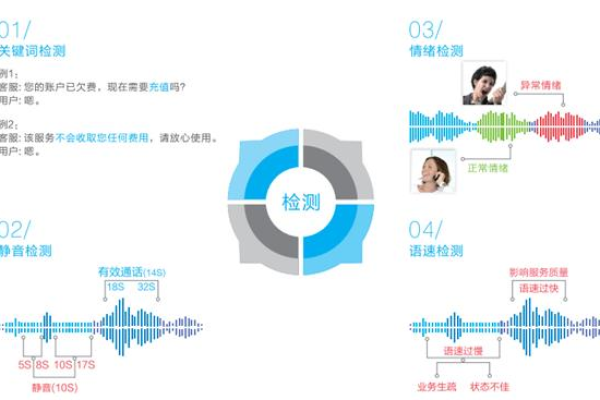

5、通话录音与质量监控:

所有通话的录音被自动保存,可用于员工培训或服务质量审核,这增强了服务的透明度和可追溯性。

管理层可以使用这些数据来评估客服的表现,及时给予反馈和改进建议。

6、性能分析与报告:

系统能实时生成各种绩效报告,如通话时长、处理问题的速度和客户满意度等,帮助企业更好地理解运营状况并进行战略调整。

数据分析还可以揭示客户服务中的痛点,为改进服务流程提供依据。

7、多渠道整合:

现代呼叫中心系统支持电话、电子邮件、在线聊天等多种通讯方式的无缝接入,满足不同客户的沟通偏好。

这种多渠道策略增加了企业的可达性,提高了客户服务的灵活性和效率。

8、客户关系管理集成:

呼叫中心系统可以与企业的CRM系统集成,实现客户数据的深度利用和优化客户关系管理。

通过分析客户的历史交易和互动数据,企业可以提供更个性化的服务,增强客户忠诚度。

呼叫中心系统通过其多样化的功能,不仅提升了客户服务效率和质量,还强化了企业的运营能力和市场竞争力,随着技术的不断进步,这些系统将继续演化,引入更多人工智能和机器学习的元素,进一步提升服务个性化和自动化水平。