如何实现防火墙的双向NAT地址转换功能?

- 行业动态

- 2024-11-12

- 3

防火墙双向NAT地址转换

背景介绍

随着网络技术的迅猛发展,越来越多的企业需要通过互联网向客户提供服务,公网IP地址资源有限且昂贵,为了节省成本和提高安全性,许多企业选择使用私有IP地址来构建内部网络,这就需要通过防火墙进行网络地址转换(NAT),将内网的私有IP地址转换为公网的合法IP地址,以实现内外网络之间的通信。

传统的单向NAT技术只能对报文的源地址或目的地址进行单一方向的转换,这在某些场景下可能无法满足需求,当内网用户访问外部服务器时,如果只进行源地址转换,那么返回的数据包可能无法正确路由回内网用户,双向NAT技术应运而生,它可以同时对报文的源地址和目的地址进行转换,确保通信的正常进行。

基本概念

双向NAT,也称为DNAT(Destination NAT)结合SNAT(Source NAT),是指在一次NAT过程中同时对数据包的源地址和目的地址进行转换,这种转换方式通常用于更复杂的网络环境,例如两个内部网络之间通过一个外部网络进行通信,或者内网用户访问外网服务器的同时,外网用户也需要访问内网服务器的情况。

双向NAT的主要功能

地址复用:允许多个内部私有IP地址映射到一个或少量的公网IP地址,有效节约公网IP资源。

安全控制:隐藏内部网络结构,外部攻击者难以直接获取内网主机的真实IP地址,增加了网络安全。

灵活通信:支持内外网络的双向访问需求,适应复杂的网络应用场景。

NAT类型

根据不同的转换方式和应用场景,NAT可以分为以下几种类型:

静态NAT:一对一的地址转换,每个内部私有IP地址都对应一个固定的公网IP地址,适用于需要稳定连接的设备,如服务器对外提供服务。

动态NAT:从预先定义的公网IP地址池中动态分配一个未使用的IP地址给内部私有IP地址,适用于普通办公电脑等终端设备。

端口多路复用(PAT):将多个内部私有IP地址通过不同的端口号映射到一个公网IP地址,这是目前最常见的NAT类型,广泛应用于家庭和小型企业路由器。

双向NAT(Bidirectional NAT):同时对数据包的源地址和目的地址进行转换,适用于复杂的网络环境,如两个内部网络之间通过外部网络通信。

工作原理

双向NAT的工作原理可以分为以下几个步骤:

初始化连接:当内网主机(例如IP地址为[192.168.1.10])尝试与外网服务器(例如IP地址为[203.0.113.1])建立连接时,数据包首先到达防火墙。

源地址转换:防火墙将内网主机的源私有IP地址[192.168.1.10]转换为一个公网IP地址(203.0.113.100]),并将源端口号进行映射,然后转发数据包。

目的地址转换:防火墙将数据包的目的公网IP地址[203.0.113.1]转换为对应的内网服务器的私有IP地址[192.168.2.20],并转发数据包。

连接响应:外网服务器返回数据包时,目的地址为防火墙的公网IP[203.0.113.100],源地址为服务器的公网IP[203.0.113.1]。

反向转换:防火墙接收到响应数据包后,将目的地址由[203.0.113.100]转换回内网主机的私有IP[192.168.1.10],并通过会话表找到对应的源端口,完成数据的交付。

实验配置示例

以下是在华三防火墙上配置双向NAT的示例:

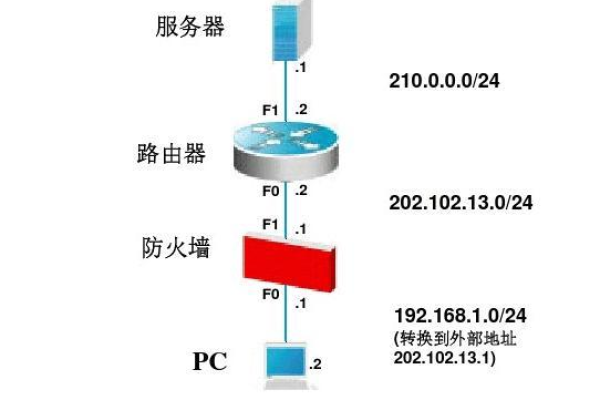

网络拓扑

+-------------+ +---------+ +---------+

| | | | | |

| 内网PC | --+--> | 交换机 +--> | 防火墙 +--> | 外网Server |

| (192.168.1.10) | | (G1/0/1) | | (G1/0/0) | | (203.0.113.1) |

+-------------+ +---------+ +---------+

配置步骤

1、配置接口IP地址:

[USG6000V1] interface GigabitEthernet 1/0/0

[USG6000V1-GigabitEthernet1/0/0] ip address 192.168.1.254 24

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000V1] interface GigabitEthernet 1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip address 203.0.113.100 24

[USG6000V1-GigabitEthernet1/0/1] quit

2、配置安全区域:

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add interface GigabitEthernet 1/0/0

[USG6000V1-zone-trust] quit

[USG6000V1] firewall zone untrust

[USG6000V1-zone-untrust] add interface GigabitEthernet 1/0/1

[USG6000V1-zone-untrust] quit

3、配置双向NAT策略:

[USG6000V1] acl number 3000

[USG6000V1-acl-basic-3000] rule 5 permit source any

[USG6000V1-acl-basic-3000] quit

[USG6000V1] nat address-group 1 203.0.113.100

[USG6000V1-nat-address-group-1] quit

[USG6000V1] nat policy outbound

[USG6000V1-nat-policy-outbound] rule name outbound

[USG6000V1-nat-policy-outbound-rule-outbound] match acl 3000

[USG6000V1-nat-policy-outbound-rule-outbound] action source-nat address-group 1

[USG6000V1-nat-policy-outbound-rule-outbound] quit

4、验证配置:

在内网PC上执行ping命令,测试与外网服务器的连通性。

查看防火墙会话表,确认地址转换是否正常。

[USG6000V1] display firewall session table

双向NAT技术在现代网络中扮演着至关重要的角色,它不仅解决了公网IP地址不足的问题,还提高了网络的安全性和灵活性,通过合理的配置和管理,双向NAT可以有效地支持各种复杂的网络应用场景,为企业和个人用户提供高效、安全的网络服务。

随着网络技术的不断发展,双向NAT技术也将不断演进和完善,以适应更加复杂和多样化的网络需求,我们可以期待看到更多创新的NAT技术和解决方案,为网络通信带来更多的可能性。

到此,以上就是小编对于“防火墙双向nat地址转换”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/20931.html