Oracle如何安全保存脚本

- 行业动态

- 2024-04-26

- 3433

Oracle数据库是一个广泛使用的数据库管理系统,它提供了丰富的功能和工具来满足各种业务需求,在使用Oracle数据库时,我们经常需要编写和执行SQL脚本来完成各种任务,如创建表、插入数据、更新数据等,为了保证脚本的安全性,我们需要采取一定的措施来保护脚本不被未经授权的人员访问或改动,本文将详细介绍如何在Oracle中安全保存脚本的方法。

1、文件权限管理

我们需要对脚本文件进行权限管理,确保只有授权的用户才能访问和修改脚本文件,在Linux系统中,我们可以使用chmod命令来设置文件的权限,我们可以将脚本文件的权限设置为只有所有者可以读写:

chmod 600 script.sql

在Windows系统中,我们可以使用文件属性对话框来设置文件的权限,只需右键单击脚本文件,选择“属性”,然后在“安全”选项卡中设置相应的权限即可。

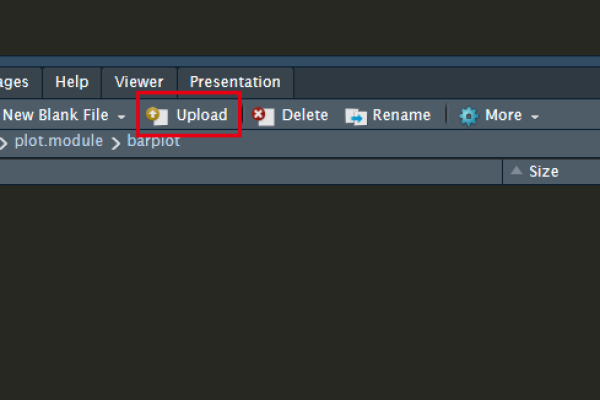

2、使用Oracle目录对象

Oracle提供了一个名为“目录”的对象类型,可以用来存储和管理各种对象,如脚本、表单、报告等,通过将脚本存储在目录对象中,我们可以更好地控制对脚本的访问和修改,以下是如何创建一个目录对象来存储脚本的示例:

CREATE DIRECTORY script_dir AS '/path/to/scripts'; GRANT READ, WRITE ON DIRECTORY script_dir TO user1;

在这个示例中,我们首先创建了一个名为script_dir的目录对象,并将其路径设置为/path/to/scripts,我们将读取和写入目录对象的权限授予了user1用户,现在,user1用户可以将脚本文件存储在script_dir目录下,并对其进行读取和修改。

3、加密脚本文件

为了进一步提高脚本的安全性,我们可以对脚本文件进行加密,这样,即使未经授权的用户获得了脚本文件,也无法阅读其内容,Oracle提供了一个名为DBMS_CRYPTO的包,可以用来实现对数据和文件的加密和解密,以下是如何使用DBMS_CRYPTO包对脚本文件进行加密的示例:

DECLARE

v_encrypted_data CLOB;

BEGIN

DBMS_CRYPTO.ENCRYPT(v_encrypted_data, UTL_RAW.CAST_TO_RAW('SELECT * FROM users'), DBMS_CRYPTO.CHAIN_CBC);

DBMS_LOB.CREATETEMPORARY(v_encrypted_data, TRUE);

DBMS_LOB.FILEOPEN(DBMS_LOB.GETTEMPORARYFILENAME, DBMS_LOB.FILE_READWRITE);

DBMS_LOB.PUT(v_encrypted_data, DBMS_LOB.GETLENGTH(v_encrypted_data), v_encrypted_data);

DBMS_LOB.FILECLOSE(DBMS_LOB.GETTEMPORARYFILENAME);

END;

/

在这个示例中,我们首先声明了一个CLOB类型的变量v_encrypted_data,用于存储加密后的数据,我们使用DBMS_CRYPTO.ENCRYPT函数对脚本内容进行加密,并将加密后的数据存储在v_encrypted_data变量中,接下来,我们创建一个临时LOB对象,并将加密后的数据写入该对象,我们将临时LOB对象的内容写入一个临时文件中,这样,我们就得到了一个加密后的脚本文件,需要注意的是,解密脚本文件时需要使用相同的密钥和算法。

4、使用Oracle SQL*Plus工具加密和解密脚本文件

除了使用DBMS_CRYPTO包进行加密和解密外,我们还可以使用Oracle SQL*Plus工具来加密和解密脚本文件,以下是如何使用SQL*Plus工具对脚本文件进行加密和解密的示例:

加密脚本文件:

echo 'SELECT * FROM users' | dbms_crypto.hash sha1 | base64 > script.sql.enc

解密脚本文件:

cat script.sql.enc | base64 d | dbms_crypto.hash sha1 | cut c180 > script.sql

在这个示例中,我们首先使用echo命令将脚本内容输出到标准输出,然后使用dbms_crypto.hash函数对其进行SHA1哈希处理,接下来,我们使用base64命令将哈希值转换为Base64编码的字符串,并将其重定向到一个名为script.sql.enc的文件中,这样,我们就得到了一个加密后的脚本文件,解密脚本文件时,我们首先使用cat命令将加密后的脚本文件内容输出到标准输入,然后使用base64命令将其解码为原始的哈希值,接着,我们使用dbms_crypto.hash函数对哈希值进行SHA1反向哈希处理,以恢复原始的脚本内容,我们使用cut命令截取前80个字符,并将其重定向到一个名为script.sql的文件中,这样,我们就得到了一个解密后的脚本文件。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/208749.html