Chrome浏览器中有哪些实用的JS工具?

- 行业动态

- 2024-12-19

- 10

在Chrome浏览器中,JavaScript工具主要用于开发、调试和优化网页应用,这些工具可以帮助开发者更高效地编写代码,找出并修复错误,以及提高网页性能,以下是一些常用的Chrome浏览器JavaScript工具:

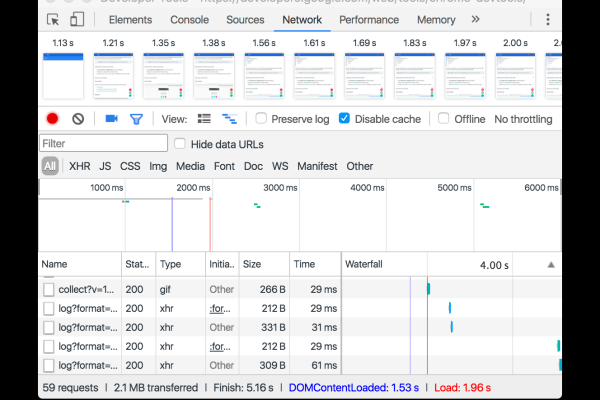

1、开发者工具(Developer Tools):Chrome浏览器内置的开发者工具是最常用的JavaScript工具之一,它提供了丰富的功能,包括代码编辑、调试、性能分析、网络请求监控等,要打开开发者工具,可以按下F12键或者右键点击页面并选择“检查”。

2、Chrome DevEditor:Chrome DevEditor是一款基于Web的代码编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器无缝集成,方便开发者在浏览器中直接编写和调试代码。

3、JSHint:JSHint是一个社区驱动的JavaScript代码质量工具,可以帮助开发者发现潜在的错误和不良实践,它可以与Chrome浏览器集成,实时检查代码质量。

4、ESLint:ESLint是一个可插拔的JavaScript代码检查工具,可以帮助开发者发现和修复代码中的错误,它可以与Chrome浏览器集成,实时检查代码质量。

5、Babel:Babel是一个JavaScript编译器,可以将ES6+代码转换为兼容旧版浏览器的ES5代码,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用现代JavaScript特性。

6、Webpack:Webpack是一个模块打包器,可以将多个JavaScript文件打包成一个文件,方便在浏览器中加载,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用模块化编程。

7、Babelify:Babelify是一个将Babel与Browserify结合的工具,可以将ES6+代码转换为兼容旧版浏览器的ES5代码,并将其打包成一个文件,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用现代JavaScript特性。

8、BrowserSync:BrowserSync是一个浏览器同步测试工具,可以在多个设备和浏览器之间同步刷新页面,它可以与Chrome浏览器集成,方便开发者在不同设备和浏览器上测试网页。

9、LiveReload:LiveReload是一个自动刷新浏览器的工具,当检测到文件更改时,会自动刷新浏览器,它可以与Chrome浏览器集成,方便开发者在修改代码后立即看到效果。

10、Visual Studio Code:Visual Studio Code是一款轻量级的代码编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

11、Atom:Atom是一款开源的代码编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

12、Sublime Text:Sublime Text是一款流行的代码编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

13、Notepad++:Notepad++是一款免费的文本编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

14、Vim:Vim是一款强大的文本编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

15、Emacs:Emacs是一款功能强大的文本编辑器,支持多种编程语言,包括JavaScript,它可以与Chrome浏览器集成,方便开发者在浏览器中直接编写和调试代码。

16、Node.js:Node.js是一个基于Chrome V8引擎的JavaScript运行时环境,可以让开发者在服务器端运行JavaScript代码,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用Node.js进行开发。

17、Express:Express是一个基于Node.js的Web框架,可以帮助开发者快速构建Web应用,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用Express进行开发。

18、AngularJS:AngularJS是一个基于JavaScript的前端框架,可以帮助开发者构建复杂的单页应用,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用AngularJS进行开发。

19、React:React是一个用于构建用户界面的JavaScript库,可以帮助开发者构建高效的单页应用,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用React进行开发。

20、Vue.js:Vue.js是一个用于构建用户界面的JavaScript框架,可以帮助开发者构建高效的单页应用,它可以与Chrome浏览器集成,方便开发者在浏览器中直接使用Vue.js进行开发。

是一些常用的Chrome浏览器JavaScript工具,它们可以帮助开发者更高效地编写代码,找出并修复错误,以及提高网页性能。

各位小伙伴们,我刚刚为大家分享了有关“chorme浏览器的js工具”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!