dedecms 网站还原

- 行业动态

- 2025-03-17

- 5

将 dedecms 网站还原通常涉及上传网站文件到服务器,导入数据库,并配置相关设置以确保网站正常运行。

1、备份文件准备

数据库备份文件:通常保存在服务器的特定目录下,如dede/backup_data,这些文件是之前通过dedecms系统备份的数据库文件,确保拥有最新的数据库备份文件。

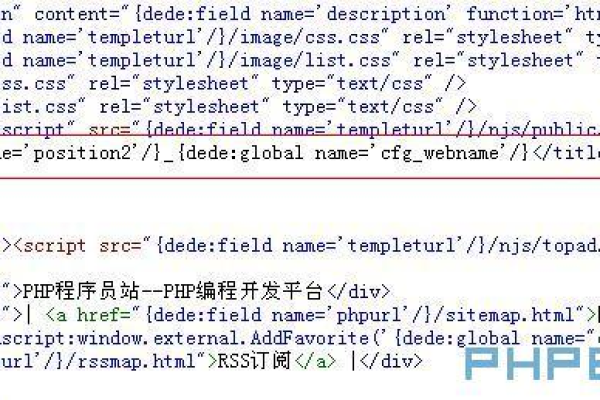

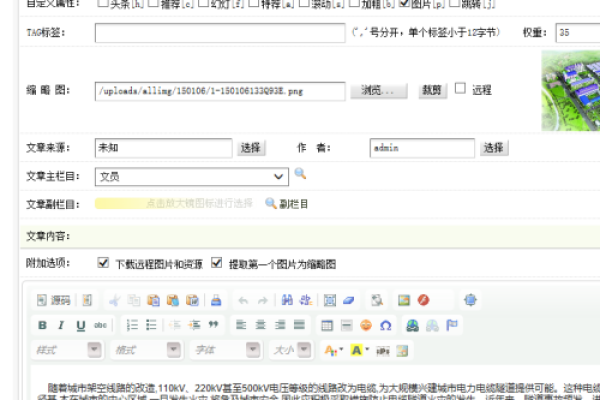

网站文件备份:除了数据库备份,还需要备份网站的文件,如uploads文件夹(存放图片、附件等)和templets文件夹(存放模板文件)。

2、上传备份文件

将准备好的数据库备份文件和网站文件备份上传到新的服务器或恢复环境,可以使用FTP工具进行上传,确保文件完整且正确地覆盖原有数据。

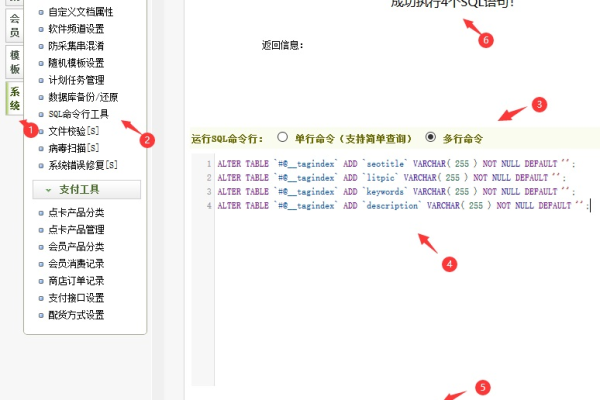

3、后台还原操作

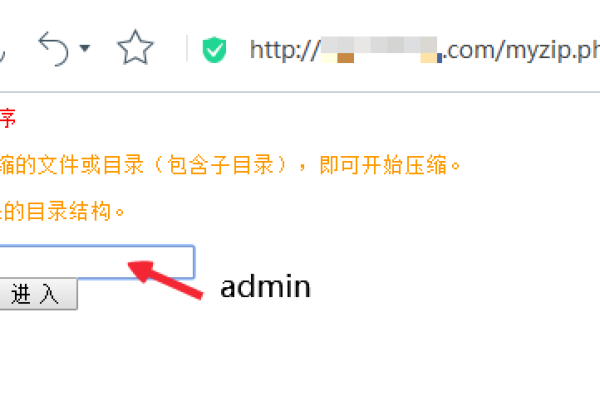

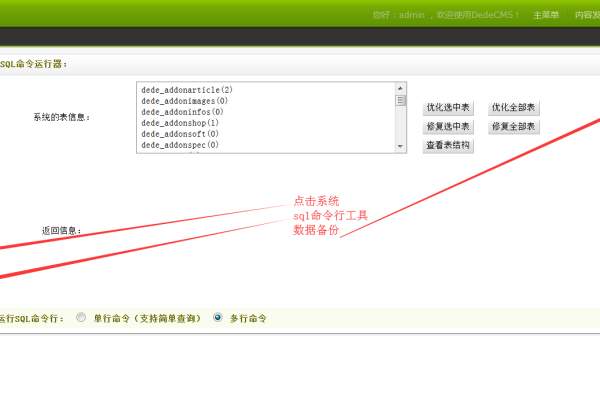

登录到dedecms后台,进入“系统”菜单,选择“数据库备份/还原”,然后执行数据还原操作。

在还原数据库时,需要选择相应的备份文件进行恢复。

4、更新配置并测试

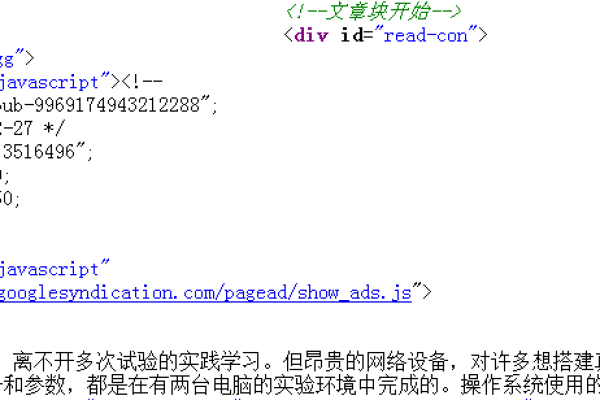

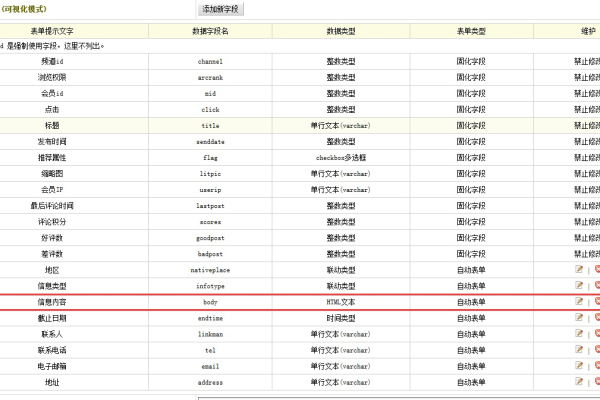

还原数据后,更新网站配置文件中的数据库连接信息,并进行测试以确保网站正常运行。

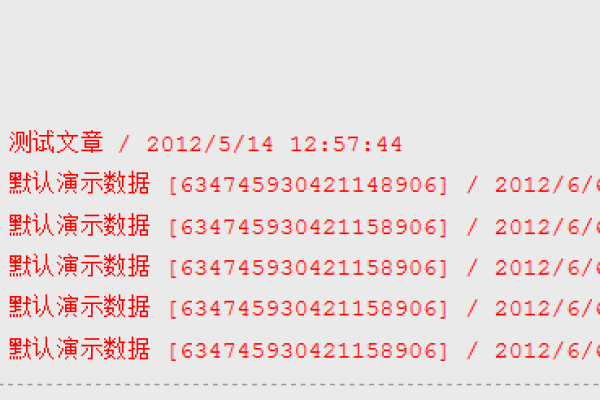

检查网站的前台和后台功能是否正常,确保所有数据都已正确恢复。

5、注意事项

在进行数据库还原之前,建议先备份当前数据库,以防万一。

确保还原的数据库版本与当前网站运行的PHP版本兼容,否则可能导致数据无法正常显示。

还原后,检查网站的前台和后台功能是否正常,确保所有数据都已正确恢复。

以下是两个关于dedecms网站还原的常见问题及解答:

1、问:如果我不知道如何备份和还原dedecms网站,该怎么办?

答:可以参考dedecms官方文档或在线教程来学习如何备份和还原网站,也可以寻求专业的技术支持人员的帮助。

2、问:在还原dedecms网站时,需要注意哪些事项?

答:在还原dedecms网站时,需要注意备份当前数据库、确保还原的数据库版本与当前网站运行的PHP版本兼容、以及还原后检查网站的前台和后台功能是否正常等事项。