部分安全相关的 HTTP 响应头

- 行业动态

- 2024-06-03

- 4865

HTTP响应头的安全特性

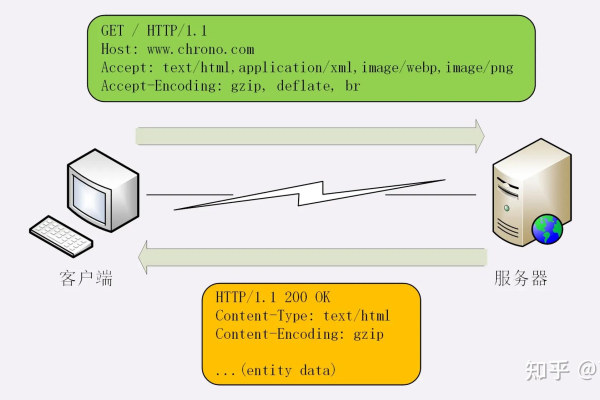

在网络安全领域,HTTP响应头扮演着至关重要的角色,它们不仅定义了客户端与服务器之间的通信方式,还提供了多种机制来增强数据传输的安全性,以下部分将详细介绍一些关键的安全相关的HTTP响应头,并解释它们是如何工作的。

ContentSecurityPolicy (CSP)

内容安全策略(CSP)是一种强大的安全特性,它允许网站运营者明确指定哪些外部资源可以加载到页面上,从而减少跨站脚本攻击(XSS)的风险,通过设置ContentSecurityPolicy头,网站可以限制可执行脚本、可加载样式表、可显示图片等资源的源。

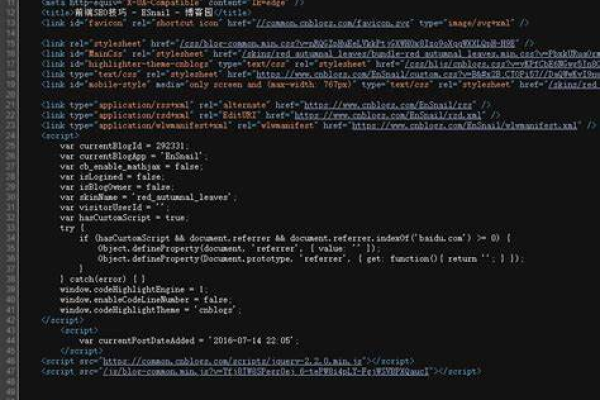

ContentSecurityPolicy: defaultsrc 'self'; imgsrc https://*; childsrc 'none';

这个例子中的CSP头只允许从同源加载资源,只允许从https协议加载图片,并且不允许加载任何子资源。

StrictTransportSecurity (HSTS)

严格传输安全(HSTS)是一个安全特性,用于强制客户端仅通过安全的HTTPS连接与服务器进行通信,这可以防止SSL剥离攻击和中间人攻击,通过设置StrictTransportSecurity头,网站可以指定一个时间长度,在这个时间内浏览器将始终使用HTTPS访问该站点。

StrictTransportSecurity: maxage=31536000; includeSubDomains; preload

这个设置告诉浏览器在接下来的一年内(31536000秒),对于当前域名及其所有子域名,都应使用HTTPS进行通信。

XContentTypeOptions

XContentTypeOptions是一个响应头,用于防止浏览器尝试去"嗅探"非文本MIME类型的响应的内容类型,这有助于防止某些类型的文件被误解析为HTML,从而降低某些类型的攻击风险。

XContentTypeOptions: nosniff

通过设置此头部,服务器告诉浏览器不要尝试去猜测实际的内容类型,而是严格按照服务器提供的MIME类型处理响应。

XFrameOptions

XFrameOptions响应头用于控制网站的内容是否可以在<frame>, <iframe>或者<object>中显示,这是一种防止点击劫持攻击的方法,攻击者可能会利用这种技术欺骗用户在不知情的情况下执行操作。

XFrameOptions: DENY

设置DENY值意味着浏览器不应该将任何页面渲染在框架内,从而阻止了点击劫持攻击的可能性。

XXSSProtection

XXSSProtection是一个过时的响应头,曾被用来防止跨站脚本攻击,由于现代浏览器已经内置了更先进的XSS防护机制,因此不再推荐使用此头部。

XXSSProtection: 1; mode=block

尽管它可能仍在一些旧系统中使用,但开发者应该避免依赖此头部来保护其网站免受XSS攻击。

ReferrerPolicy

ReferrerPolicy响应头控制HTTP Referer头部的发送,Referer头部通常包含来源页面的地址,并且在某些情况下可能泄露敏感信息,通过设置此头部,网站可以定义何时以及如何发送Referer信息。

ReferrerPolicy: noreferrer

设置为noreferrer意味着在跳转到其他页面时,不会发送Referer信息,从而增加用户的隐私保护。

归纳

以上介绍的HTTP响应头是提升网站安全性的重要工具,它们可以帮助开发者防御各种网络攻击,如XSS、点击劫持和数据窃取等,正确配置这些头部不仅可以提高网站的安全性,还可以增强用户的信任度。

相关问答FAQs

Q1: 为什么XXSSProtection被认为是过时的?

A1: XXSSProtection曾经被设计用来帮助防止跨站脚本攻击,但由于现代浏览器已经内置了更先进和更有效的XSS防护机制,这个头部的功能变得冗余且可能导致兼容性问题,现在不推荐使用XXSSProtection。

Q2: 设置StrictTransportSecurity后,用户首次访问我的网站时会怎样?

A2: 当用户首次通过HTTP访问你的网站时,如果服务器返回了StrictTransportSecurity头部,浏览器会接收到这个指令,但是不会立即生效,只有在用户第二次访问时,且是通过HTTPS访问时,HSTS才会被激活,之后,浏览器将记住这个策略,并在后续的访问中自动将所有请求转换为HTTPS,即使用户手动输入的是HTTP协议。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/204640.html