什么是CDN视频托管,它如何优化视频流媒体传输?

- 行业动态

- 2024-12-04

- 11

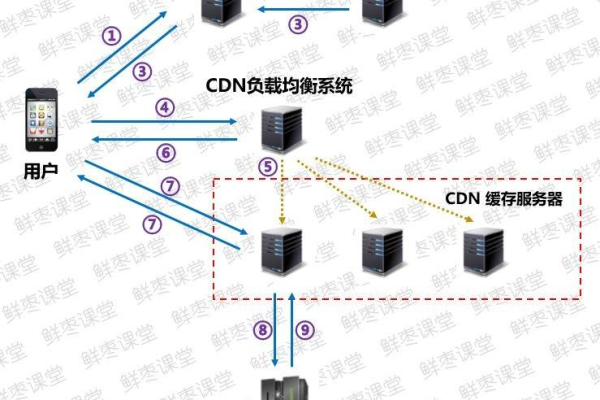

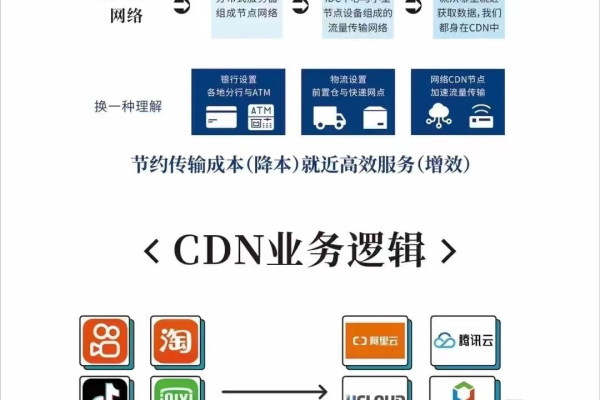

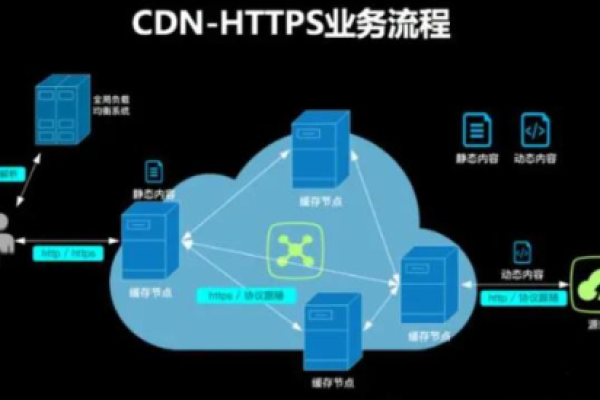

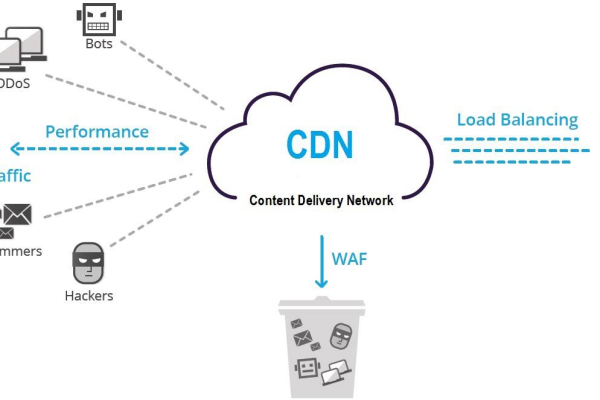

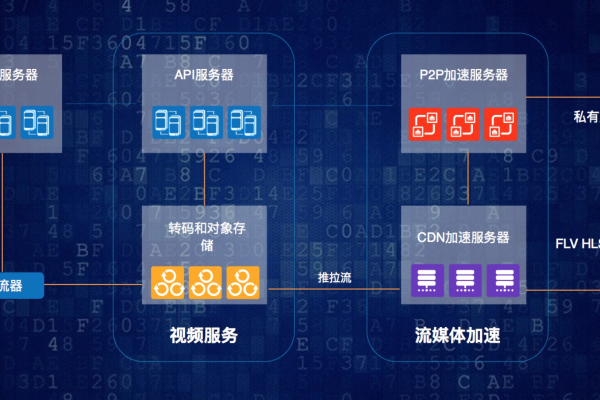

CDN(内容分发网络)视频托管是指通过全球分布的节点,将视频内容缓存到离用户最近的服务器上,从而加速视频的加载和播放速度,提升用户体验,这种服务通常包括视频的上传、存储、转码、分发以及播放等功能,为用户提供一站式的视频解决方案。

核心特点与优势

1、全球加速:

CDN拥有遍布全球的节点,无论用户身在何处,都能就近获取视频内容,显著减少延迟,提高播放速度。

2、高性能与稳定性:

采用分布式系统架构和高性能缓存软件,确保视频播放的稳定性和流畅性。

通过智能调度系统,自动选择最优节点进行内容分发,进一步提升性能。

3、成本效益:

相比传统视频托管方式,CDN视频托管能显著降低带宽成本,因为大部分流量由边缘节点处理,减少了回源带宽的需求。

提供灵活的计费方式,用户可以根据实际使用量付费,避免资源浪费。

4、易用性与灵活性:

提供简单易用的API接口和控制台,方便用户集成和管理视频内容。

支持多种视频格式和分辨率,满足不同场景下的需求。

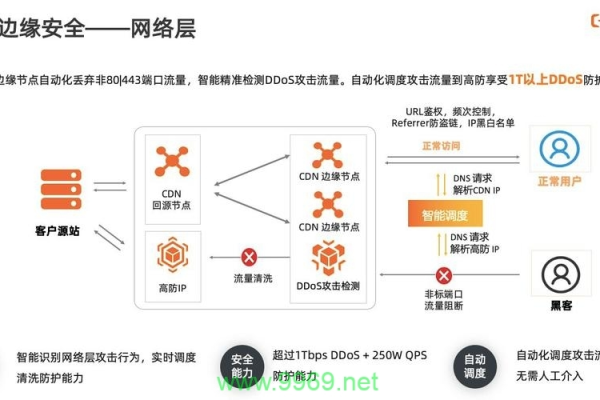

5、安全性:

提供防盗链、访问控制等安全机制,保护视频内容不被非规盗用。

支持HTTPS协议,确保数据传输的安全性。

应用场景

在线教育:为教育机构提供稳定、高清的视频播放服务,支持大规模并发访问。

企业宣传:帮助企业快速构建视频宣传平台,提升品牌形象和市场影响力。

媒体娱乐:为视频网站、直播平台等提供高效的内容分发服务,提升用户体验。

电商平台:在商品详情页嵌入视频介绍,提高转化率和用户购买意愿。

注意事项

在选择CDN视频托管服务时,需要考虑服务商的全球节点覆盖情况、服务质量、价格以及技术支持等因素。

对于敏感或高价值的视频内容,应加强安全防护措施,防止内容泄露或被盗用。

定期对视频内容进行备份和更新,确保数据的完整性和可用性。

CDN视频托管是一种高效、稳定且经济实惠的视频解决方案,适用于各种需要快速、可靠地分发视频内容的应用场景,通过选择合适的服务商和配置合理的策略,可以显著提升用户体验并降低运营成本。

小伙伴们,上文介绍了“cdn视频托管”的内容,你了解清楚吗?希望对你有所帮助,任何问题可以给我留言,让我们下期再见吧。