安卓MYSQL数据库使用详解_使用CloudCampus APP现场验收(安卓版)

- 行业动态

- 2024-06-12

- 7

安卓MySQL数据库使用详解_使用CloudCampus APP现场验收(安卓版)

介绍

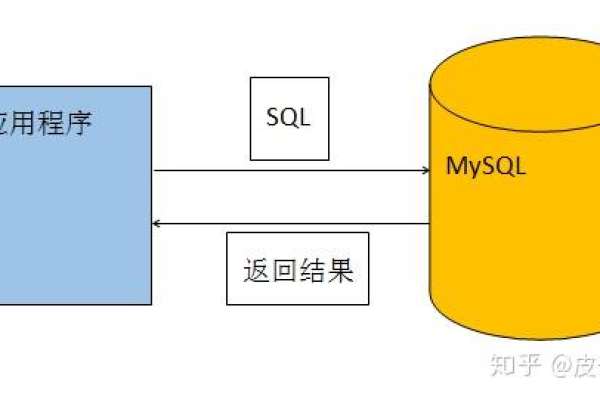

在这篇文章中,我们将详细讲解如何使用Android版的CloudCampus APP进行MySQL数据库的现场验收,CloudCampus是一个移动学习平台,它允许用户通过手机或平板电脑访问课程内容和资源。

准备工作

1、确保你的设备已经安装了Android版的CloudCampus APP。

2、你需要有一个MySQL数据库的访问权限。

步骤

1. 打开CloudCampus APP

在你的设备上找到并点击CloudCampus图标来启动应用程序。

2. 登录你的账户

输入你的用户名和密码,然后点击“登录”。

3. 访问数据库

在主菜单中,选择“数据库”选项,这将带你进入数据库管理界面。

4. 连接到MySQL数据库

在数据库管理界面,点击“添加新的数据库连接”。

输入以下信息:

主机名: 输入你的MySQL数据库的主机名。

端口: 输入你的MySQL数据库的端口号。

数据库名: 输入你想要连接的数据库名称。

用户名: 输入你的MySQL数据库的用户名。

密码: 输入你的MySQL数据库的密码。

点击“测试连接”以确保你的信息是正确的,然后点击“保存”。

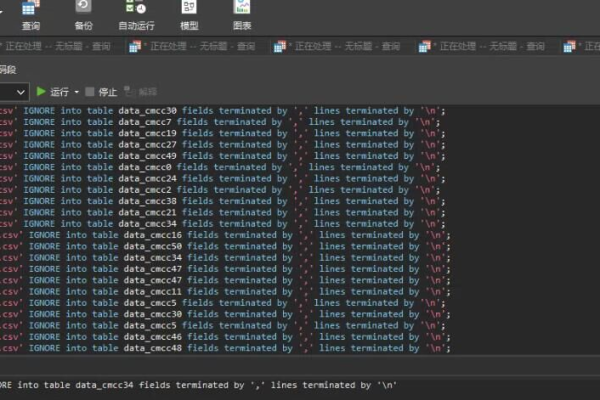

5. 现场验收数据库

现在你已经成功连接到你的MySQL数据库,你可以开始进行现场验收了,你可以通过运行查询、查看表结构和数据等操作来进行验收。

上文归纳

以上就是使用Android版的CloudCampus APP进行MySQL数据库现场验收的详细步骤,希望这对你有所帮助!