如何通过Chrome JavaScript代码关闭当前网页?

- 行业动态

- 2024-12-16

- 8

在Chrome中关闭网页可以通过多种方式实现,无论是通过用户界面操作还是使用JavaScript代码,本文将详细介绍如何在Chrome浏览器中使用JavaScript来关闭网页,并提供相关示例和注意事项。

1. 使用JavaScript关闭当前标签页

要在Chrome浏览器中关闭当前标签页,可以使用以下JavaScript代码:

window.close();

示例

假设你在一个HTML文件中嵌入了上述代码,当用户点击一个按钮时,该标签页将被关闭,以下是一个完整的示例:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Close Tab Example</title>

</head>

<body>

<button onclick="closeTab()">Close This Tab</button>

<script>

function closeTab() {

window.close();

}

</script>

</body>

</html> 在这个示例中,当用户点击“Close This Tab”按钮时,closeTab函数将被调用,并执行window.close()方法,从而关闭当前标签页。

2. 使用JavaScript关闭多个标签页

如果你需要关闭多个标签页,可以使用window.open('', '_self').close()方法,这种方法会先打开一个空页面,然后立即关闭它。

示例

以下是一个示例,展示了如何使用JavaScript关闭当前窗口中的所有标签页:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Close All Tabs Example</title>

</head>

<body>

<button onclick="closeAllTabs()">Close All Tabs</button>

<script>

function closeAllTabs() {

window.open('', '_self').close();

}

</script>

</body>

</html> 在这个示例中,当用户点击“Close All Tabs”按钮时,closeAllTabs函数将被调用,并执行window.open('', '_self').close()方法,从而关闭当前窗口中的所有标签页。

使用JavaScript关闭窗口

如果你想关闭整个浏览器窗口,而不仅仅是当前标签页,可以使用以下JavaScript代码:

window.open('', '_self').close(); 示例

以下是一个示例,展示了如何使用JavaScript关闭整个浏览器窗口:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Close Window Example</title>

</head>

<body>

<button onclick="closeWindow()">Close Window</button>

<script>

function closeWindow() {

window.open('', '_self').close();

}

</script>

</body>

</html> 在这个示例中,当用户点击“Close Window”按钮时,closeWindow函数将被调用,并执行window.open('', '_self').close()方法,从而关闭整个浏览器窗口。

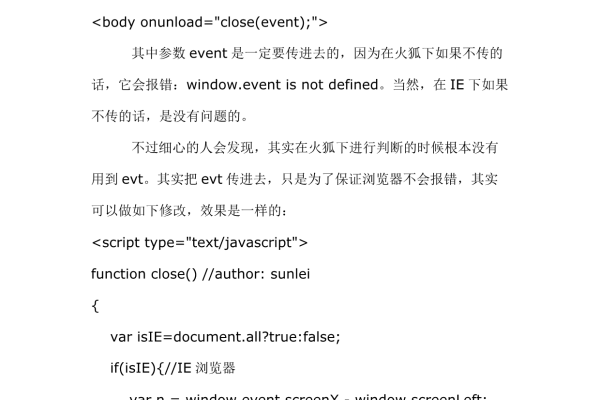

注意事项

在使用JavaScript关闭网页时,需要注意以下几点:

1、用户权限:现代浏览器通常会限制脚本自动关闭窗口或标签页,除非该脚本是由用户交互(如点击按钮)触发的,这是为了防止反面网站滥用关闭功能。

2、用户体验:频繁地关闭窗口或标签页可能会影响用户体验,因此应谨慎使用这些功能。

3、跨域问题:如果尝试从不同域名的页面关闭窗口或标签页,可能会遇到跨域安全限制。

常见问题解答 (FAQs)

Q1: 为什么window.close()在某些情况下不起作用?

A1:window.close()方法通常只在由脚本打开的窗口或标签页上有效,如果窗口或标签页不是由脚本打开的,浏览器可能会阻止关闭操作以保护用户免受潜在的反面行为,确保关闭操作是由用户交互触发的,例如点击按钮。

Q2: 如何确保window.close()在所有浏览器中都能正常工作?

A2: 为了确保window.close()在大多数浏览器中都能正常工作,应该遵循以下最佳实践:

确保关闭操作是由用户交互触发的。

避免在没有用户交互的情况下自动关闭窗口或标签页。

测试你的代码在不同的浏览器和环境中的表现。

如果需要关闭由脚本打开的窗口或标签页,确保它们是在同一域名下打开的,以避免跨域问题。

以上内容就是解答有关“chrome js 关闭网页”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。