路由器虚拟主机配置有什么用

- 行业动态

- 2024-02-27

- 3

路由器虚拟主机配置用于在同一台物理服务器上托管多个网站,通过不同的域名或IP地址区分访问请求。

虚拟主机是指在一个单一的服务器上,通过特定的技术手段划分出多个独立的空间,每个空间可以独立配置域名、网页文件等,对外表现为多个独立的网站,而路由器作为网络中的关键设备,可以通过端口映射或DMZ主机设置来实现对虚拟主机的支持,以下是详细的路由器设置虚拟主机的步骤:

1、准备工作

在开始设置之前,确保你拥有一个已经运行的虚拟主机环境,例如使用WAMP、XAMPP或LAMP等软件在本地搭建的环境,或者是购买的虚拟主机服务,你需要一个公网IP地址和一个域名,并确保域名已经解析到这个公网IP地址。

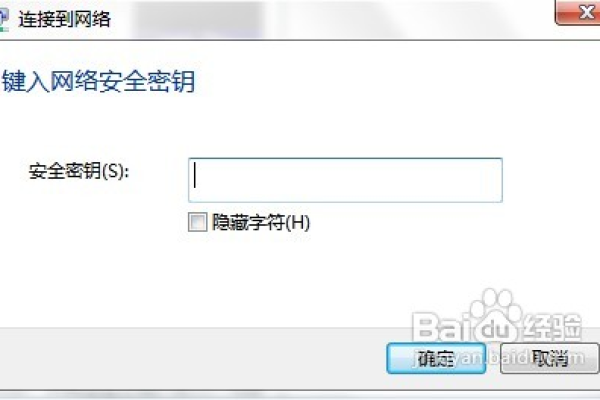

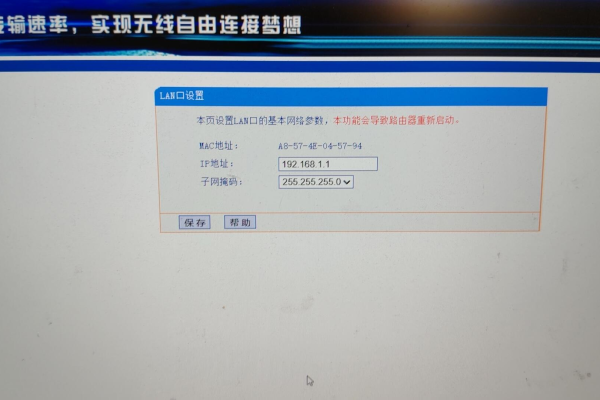

2、登录路由器管理界面

使用浏览器访问路由器的管理地址,通常是192.168.0.1或192.168.1.1,输入用户名和密码登录路由器的管理界面。

3、端口映射设置

在路由器管理界面中找到“端口映射”或“虚拟服务器”等相关设置选项,点击进入后,根据虚拟主机的服务类型(如HTTP、FTP等),将外部端口和内部端口都设置为相应的服务端口(例如HTTP服务通常是80端口),内部IP地址填写虚拟主机所在的服务器IP地址,如果虚拟主机需要使用多个端口,重复以上步骤添加新的映射规则。

4、DMZ主机设置

如果希望将所有外部请求都直接转发到虚拟主机所在的服务器,可以使用DMZ主机设置,在路由器管理界面中找到“DMZ”相关选项,启用DMZ功能,并将DMZ主机的IP地址设置为虚拟主机服务器的IP地址,注意,启用DMZ可能会降低网络安全性,请谨慎操作。

5、保存设置

完成以上步骤后,保存设置并重启路由器以使设置生效。

6、测试虚拟主机

使用域名或者公网IP地址在浏览器中访问虚拟主机,检查是否可以正常打开网站页面。

相关问题与解答:

Q1: 如果我没有公网IP地址怎么办?

A1: 如果没有公网IP地址,你可以使用内网穿透工具,如ngrok、frp等,它们可以将内网服务暴露到公网上,从而不需要公网IP也能访问虚拟主机。

Q2: 我可以在路由器上设置多个虚拟主机吗?

A2: 是的,你可以在路由器上设置多个端口映射规则,每个规则对应一个虚拟主机,只需确保每个虚拟主机使用的端口不冲突即可。

Q3: 设置虚拟主机是否需要特殊的路由器?

A3: 大部分现代路由器都支持端口映射和DMZ设置,因此不需要特殊的路由器,不同路由器的管理界面和设置选项可能会有所不同,请根据你的路由器型号查找具体的设置方法。

Q4: 为什么我设置了端口映射还是无法访问虚拟主机?

A4: 请检查以下几点:确保域名正确解析到了公网IP地址;检查虚拟主机服务是否正常运行;检查防火墙设置是否阻止了相关端口的通信;确认路由器的端口映射规则是否正确设置,如果问题依旧存在,可能需要进一步检查网络配置或联系路由器的技术支持。