路由器在宿舍怎么安装视频教程

- 行业动态

- 2024-02-26

- 4

本视频教程将指导您如何在宿舍安装路由器,包括选择合适位置、连接电源和网络线缆,以及进行基本的网络设置。

路由器在宿舍的安装与设置

在校园生活中,网络已成为学习、娱乐不可或缺的一部分,为了确保网络的稳定连接与多设备共享,一个合适的路由器显得尤为重要,本文将详细介绍如何在宿舍中安装并设置路由器,以便大家能够快速且轻松地接入互联网。

准备工作

在开始安装之前,请确保以下物品准备齐全:

1、一台无线路由器

2、一根以太网线(RJ45线)

3、电源适配器

4、上网账号与密码(通常由学校或网络服务提供商提供)

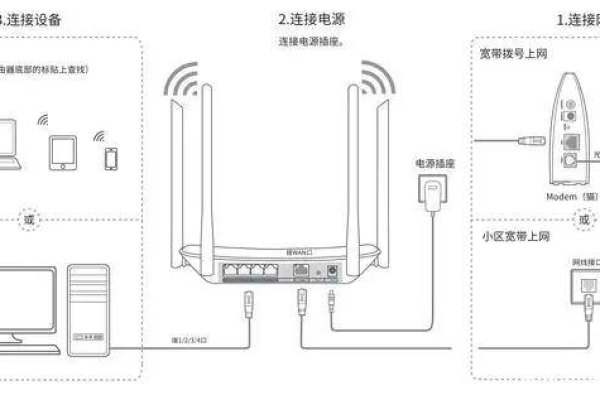

连接路由器

1、将一端的以太网线连接到宿舍墙上的网络接口;

2、另一端连接到路由器的WAN口(通常标识为WAN或Internet);

3、使用电源适配器连接路由器和电源插座。

启动与配置

1、开启路由器电源;

2、等待路由器启动,通常会有指示灯显示其状态;

3、通过搜索无线信号,找到路由器发出的默认无线网络(SSID和密码通常在路由器背面标签上有说明);

4、使用电脑或手机连接到该无线网络。

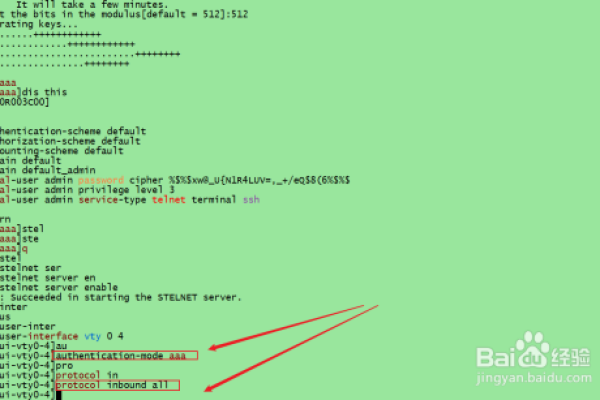

登录管理界面

1、打开任意网页浏览器,输入路由器的管理地址(通常是192.168.0.1或192.168.1.1,具体请查看路由器说明书);

2、输入用户名和密码(初始用户名和密码通常也在路由器背面标签或说明书上);

3、进入管理界面后,可以进行相关设置。

网络设置

1、设置上网方式,一般选择“宽带拨号”(PPPoE),输入学校或网络提供商给的账号和密码;

2、设置无线网络名称(SSID)和密码,建议选择一个既好记又安全的密码;

3、根据需要启用或关闭无线网络加密功能(推荐使用WPA2-PSK/AES加密方式);

4、保存设置并重启路由器。

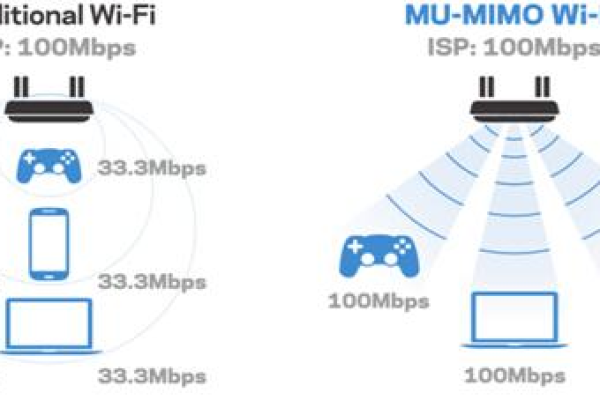

连接设备

1、在设备上搜索新设置的无线网络;

2、输入之前设置的无线网络密码;

3、成功连接后即可开始上网。

安全与维护

1、定期更改无线网络密码以防未授权访问;

2、确保路由器固件保持更新,以修复已知破绽;

3、如遇网络故障,可尝试重启路由器和检查设置;

4、对于更高级的安全设置,如MAC地址过滤、端口转发等,可根据需求进行配置。

相关问题与解答

Q1: 如果宿舍墙上没有网络接口怎么办?

A1: 假如宿舍墙上没有网络接口,你可能需要联系宿管或网络服务提供商,看看能否从最近的网络接口拉一根长一些的以太网线到你的宿舍,或者考虑使用无线网络桥接的方式。

Q2: 路由器的指示灯不亮是什么原因?

A2: 指示灯不亮可能是由于电源适配器未插好、电源插座无电或者路由器本身存在故障,请依次检查这些可能性。

Q3: 如何保证宿舍网络的安全性?

A3: 保证网络安全性可以通过设置强密码、启用网络加密、定期更换密码、限制网络上的设备数量以及及时更新路由器固件等措施来实现。

Q4: 路由器无法连接到互联网怎么办?

A4: 首先确认上网账号和密码是否正确,然后检查物理连接是否牢靠,如果问题依旧存在,尝试重启路由器和调整网络设置,必要时可以重置路由器到出厂设置或联系路由器的客服寻求帮助。