如何理解SYN洪水攻击的工作原理?

- 行业动态

- 2024-08-13

- 2129

SYN洪水攻击是一种拒绝服务攻击,它利用了TCP连接建立的三次握手机制。攻击者发送大量伪造的SYN请求包,使目标服务器充斥着半开连接,耗尽其资源,导致合法用户无法建立新的连接。

【SYN洪水攻击原理】

SYN洪水攻击(SYN Flood Attack)是一种利用TCP协议中的三次握手机制进行的网络攻击,目的是通过消耗目标服务器的资源,使其无法处理合法请求,从而导致服务瘫痪,这种攻击方式因其高效和难以防御而被广泛应用于各种网络攻击场景中。

基本概念

SYN洪水攻击主要利用TCP协议的三次握手过程,在正常的TCP连接建立过程中,客户端向服务器发送一个SYN包开始连接,服务器响应一个SYN/ACK包,随后客户端回复ACK包完成连接,但在SYN洪水攻击中,攻击者发送大量伪造的SYN包至目标服务器,而服务器发出去的SYN/ACK响应包却因为源地址是伪造的而无法获得回复,导致连接无法正常完成。

攻击过程详解

1、发起攻击:攻击者使用伪造的IP地址,向目标服务器发送大量的SYN包,模拟多个客户端试图建立连接。

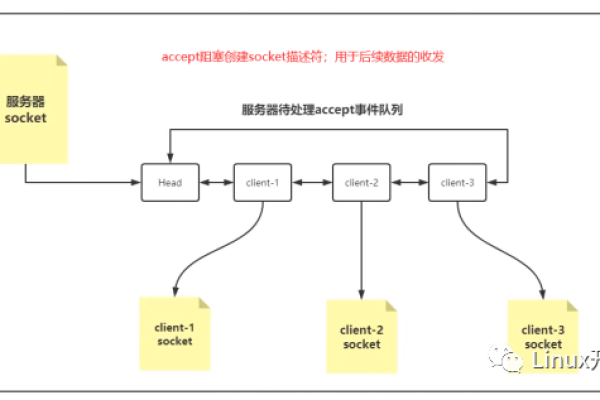

2、服务器响应:接收到SYN包的服务器会为每个连接分配必要的资源,并回复SYN/ACK包,试图完成连接。

3、资源耗尽:由于SYN包的源地址是伪造的,服务器的SYN/ACK响应无法获得有效的ACK回复,造成连接队列填满,资源耗尽。

4、服务瘫痪:当服务器资源被大量半开连接占满时,新的合法连接请求将无法得到处理,导致服务不可用。

攻击方式与防御措施

1、单一IP攻击与分布式攻击:攻击者可以单从一个IP地址发起攻击,也可以控制多个感染的计算机同时发起攻击,后者称为分布式攻击。

2、防御策略:包括限制每个IP地址的连接数、使用防火墙过滤和采用SYN cookies技术等,以减轻服务器负担。

应对策略

面对SYN洪水攻击,网络管理员应采取以下应对措施:

1、启用路由器或防火墙的SYN泛洪防御功能,限制异常流量。

2、配置服务器降低TCP连接的超时时间,加快无效连接的回收。

3、采用网络载入检测系统(IDS)和载入防御系统(IPS),实时监控网络异常。

【相关问题与解答】

Q1: SYN洪水攻击是否容易实施?

A1: 是的,由于网络上存在大量的公开工具和方法,攻击者相对容易实施SYN洪水攻击。

Q2: 如何有效防御SYN洪水攻击?

A2: 有效防御方法包括使用SYN cookies技术、配置路由器或防火墙的连接限制规则,以及部署IDS/IPS系统进行网络监控和异常流量分析。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/191623.html