上一篇

如何通过分析源码有效预防SQL注入攻击?

- 行业动态

- 2024-09-22

- 3843

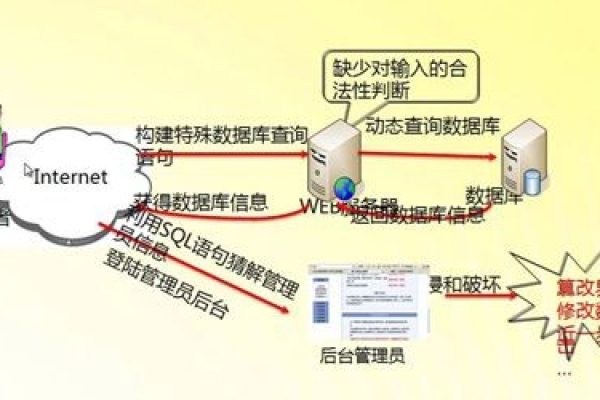

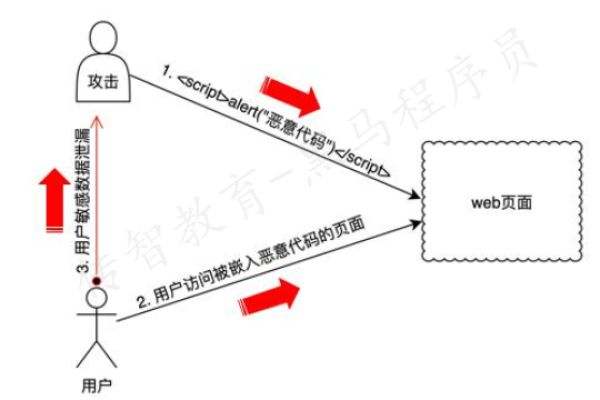

SQL注入是一种常见的网络安全破绽,攻击者通过插入反面SQL代码到输入字段中,以绕过安全措施并执行非规操作。在源码层面,防止 SQL注入的方法包括预编译语句、参数化查询、输入验证和错误处理等。

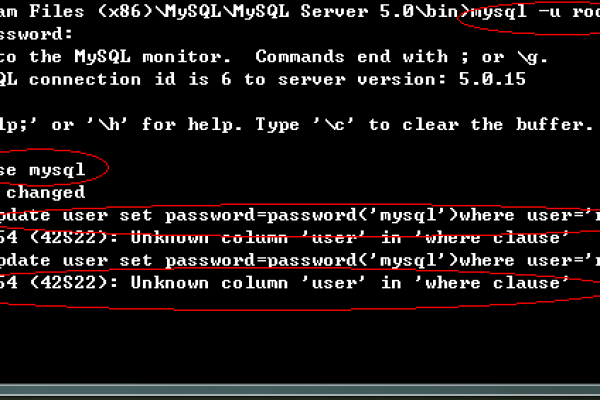

SQL注入是一种常见的安全破绽,攻击者通过在输入数据中插入反面的SQL代码,从而执行非预期的SQL命令,以下是一个简单的SQL注入示例:

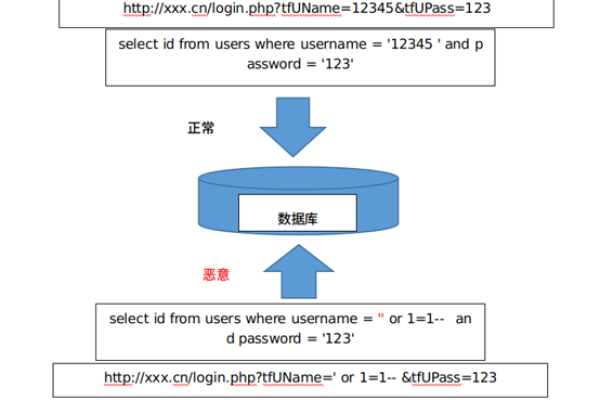

假设有一个登录表单,用户需要输入用户名和密码,后端代码可能会这样处理用户的输入:

import sqlite3

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = f"SELECT * FROM users WHERE username='{username}' AND password='{password}'"

cursor.execute(query)

result = cursor.fetchone()

conn.close()

return result在这个例子中,如果用户输入的用户名是admin,密码是' OR '1'='1,那么查询语句将变成:

SELECT * FROM users WHERE username='admin' AND password='' OR '1'='1'

由于'1'='1'总是为真,这个查询将返回所有用户的信息,包括管理员账户,这就是一个简单的SQL注入攻击。

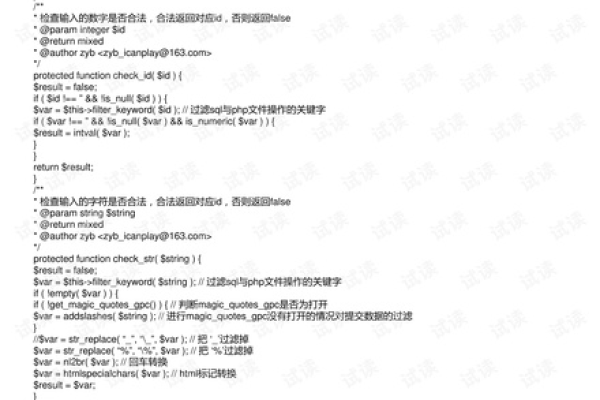

为了防止SQL注入,可以使用参数化查询(也称为预处理语句),以下是一个使用参数化查询的改进版本:

import sqlite3

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = "SELECT * FROM users WHERE username=? AND password=?"

cursor.execute(query, (username, password))

result = cursor.fetchone()

conn.close()

return result在这个版本中,?是占位符,它们将被后面的元组中的值替换,这样,即使用户输入包含反面SQL代码,它也不会被解释为SQL命令的一部分,从而避免了SQL注入攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/19002.html