网站打开速度是否会影响用户体验,如何提高网站打开速度

- 行业动态

- 2024-02-17

- 2

网站打开速度是用户体验的重要因素,优化图片、压缩文件、使用CDN等可提升加载速度。

网站打开速度对用户体验的影响是显而易见的,在快节奏的网络时代,用户对于网页加载的耐心极为有限,根据研究显示,如果一个网页在3秒内未能打开,大部分用户会选择离开,网站的快速加载不仅能够提升用户的满意度,还可以降低跳出率,增加用户停留时间,进而提高转化率和留存率。

为了提高网站打开速度,我们需要从以下几个方面入手:

1、优化图片和多媒体文件

图片和视频是网页加载时间的主要消耗者,使用适当的图片格式(如WebP),并进行压缩可以显著减小文件大小,对于视频内容,提供不同质量的源以供不同带宽的用户选择也是一个好方法。

2、利用缓存

浏览器缓存可以存储网站数据,使得用户再次访问时能更快加载页面,使用服务器端缓存,如Redis或Memcached,可以减少数据库查询次数,加快响应速度。

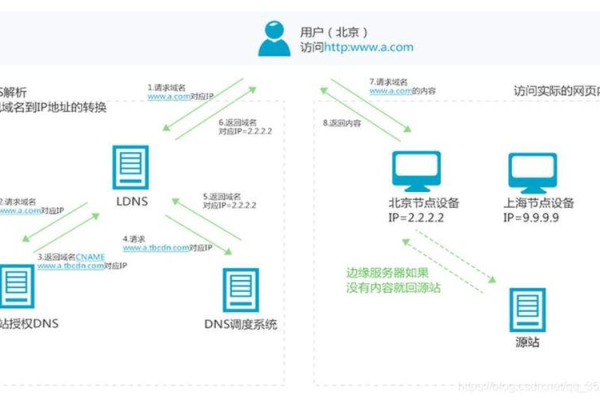

3、使用内容分发网络(CDN)

CDN通过将网站内容分布到全球的数据中心来加速内容的分发,当用户请求资源时,可以从最近的服务器获取,从而减少延迟。

4、最小化HTTP请求

每个文件(CSS、JavaScript、图片等)都需要一个HTTP请求,合并文件、减少外部脚本和样式表的引用可以有效减少HTTP请求的数量。

5、优化CSS和JavaScript

通过压缩和合并CSS和JavaScript文件,减少代码冗余,可以加快下载和解析速度,异步加载非关键脚本,确保页面主要内容优先加载,也是很重要的优化手段。

6、服务器响应时间

选择性能优良的主机和优化服务器配置,例如使用负载均衡和高效的Web服务器软件,可以减少服务器处理请求的时间。

7、数据库优化

优化数据库查询,使用索引,以及定期清理和维护数据库,都能提高数据处理的速度。

8、代码优化

精简代码,移除不必要的空格和注释,以及优化HTML结构,都有助于减少页面的大小,加快加载速度。

9、移动设备优化

随着移动设备的普及,为这些设备优化网站变得尤为重要,确保响应式设计能够快速加载移动友好的界面。

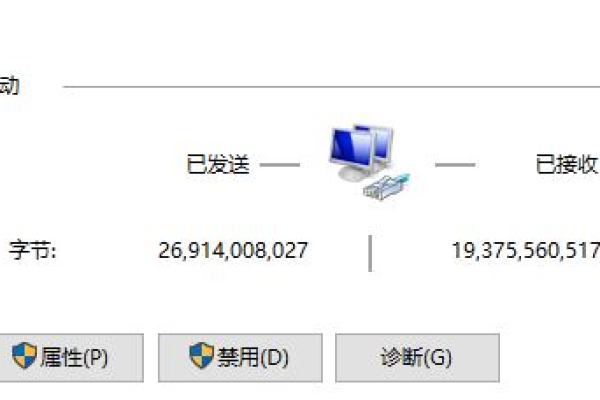

10、监控和分析

持续监控网站性能并分析日志,找出瓶颈所在,然后针对性地进行优化。

相关问题与解答:

Q1: 如何检测我的网站打开速度?

A1: 可以使用Google PageSpeed Insights、GTmetrix、Pingdom Tools等在线工具进行检测。

Q2: 是否所有图片格式的压缩都会降低图片质量?

A2: 不一定,有些现代图片格式如WebP可以在保持相同视觉质量的同时减小文件大小。

Q3: 为什么使用CDN可以提升网站速度?

A3: CDN通过分布式服务器网络缓存内容,使用户可以从地理位置上更接近的服务器获取数据,减少了数据传输距离和时间。

Q4: 我的网站已经很快了,还需要继续优化吗?

A4: 网站性能优化是一个持续的过程,互联网技术和用户期望都在不断变化,定期检查和优化可以帮助网站保持竞争力。