合租空间服务器怎么防止数据丢失

- 行业动态

- 2024-01-22

- 2

合租空间服务器数据丢失的原因

合租空间服务器数据丢失的原因有很多,以下是一些常见的原因:

1、硬件故障:服务器硬件故障可能导致数据丢失,如硬盘损坏、内存条故障等。

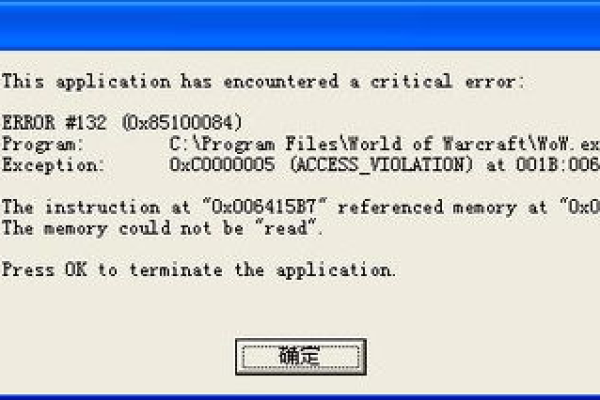

2、软件故障:操作系统或应用程序出现故障,可能导致数据丢失或损坏。

3、干扰或反面软件:干扰或反面软件可能会破坏服务器上的文件和数据,导致数据丢失。

4、人为操作失误:用户在使用服务器时,由于操作失误导致的数据丢失。

5、网络故障:服务器所在的网络出现故障,可能导致数据传输中断,从而导致数据丢失。

6、系统更新或维护:在系统更新或维护过程中,可能会导致数据丢失。

7、数据备份不及时:如果没有及时备份数据,当发生意外情况时,可能导致数据丢失。

8、电源故障:服务器突然断电或电源不稳定,可能导致数据丢失。

9、服务器被攻击:破解攻击服务器,可能导致数据丢失。

10、服务商问题:服务器提供商的硬件故障、网络故障等问题,也可能导致数据丢失。

如何防止合租空间服务器数据丢失

1、定期检查硬件设备:定期检查服务器硬件设备,如硬盘、内存条等,确保其正常工作,及时发现并处理故障。

2、安装杀毒软件:安装杀毒软件,定期扫描服务器,清除干扰和反面软件,确保服务器安全。

3、及时备份数据:定期备份服务器上的重要数据,确保数据安全,备份可以采用云存储、磁带等不同方式,根据实际情况选择合适的备份方式。

4、合理配置系统参数:根据服务器的实际需求,合理配置操作系统参数,如内存分配、磁盘空间等,避免因系统资源不足导致的数据丢失。

5、限制用户权限:为不同用户设置不同的权限,避免因权限过大导致的数据丢失,定期审查用户权限,确保其合理性。

6、使用RAID阵列:对于重要数据,可以使用RAID阵列进行冗余存储,提高数据的可靠性和安全性。

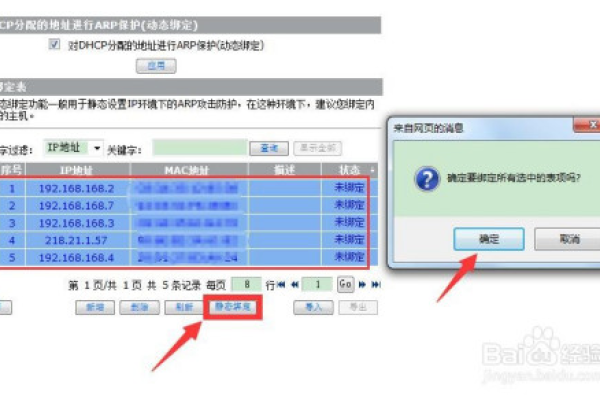

7、监控网络状况:实时监控服务器所处的网络状况,发现网络故障及时处理,避免因网络故障导致的数据丢失。

8、避免对系统进行不必要操作:在日常使用中,避免对系统进行不必要操作,如随意更改系统设置、安装不兼容的软件等,以免引发故障。

9、选择可靠的服务商:选择有良好口碑和服务质量的服务器提供商,确保服务器稳定可靠。

10、加强安全防护意识:提高服务器使用者的安全防护意识,加强安全教育和培训,确保每个人都能做好数据安全保护工作。

相关问题与解答

1、如何判断合租空间服务器是否存在硬件故障?

答:可以通过以下方法判断合租空间服务器是否存在硬件故障:1)观察服务器运行状态,如服务器频繁死机、响应速度变慢等;2)使用硬件检测工具,如CrystalDiskInfo、HD Tune等,查看硬盘健康状况;3)更换硬盘进行测试,排除硬盘故障;4)检查内存条是否存在问题。

2、如何防止合租空间服务器被破解攻击?

答:防止合租空间服务器被破解攻击的方法有:1)安装防火墙和载入检测系统;2)定期更新操作系统和应用程序的安全补丁;3)限制外部访问权限;4)使用强密码并定期更换;5)定期检查日志文件,发现异常行为及时处理;6)使用安全软件,如杀毒软件、防火墙等;7)加强对员工的安全培训,提高安全意识。

3、如何确保合租空间服务器数据的安全性?

答:确保合租空间服务器数据的安全性的方法有:1)定期备份数据;2)使用加密技术保护数据传输;3)限制用户权限;4)使用安全软件监控服务器;5)定期检查系统日志,发现异常行为及时处理;6)加强安全防护意识,提高安全教育和培训;7)选择有良好口碑和服务质量的服务器提供商。