如何查看和分析Linux连接日志?

- 行业动态

- 2024-11-14

- 2075

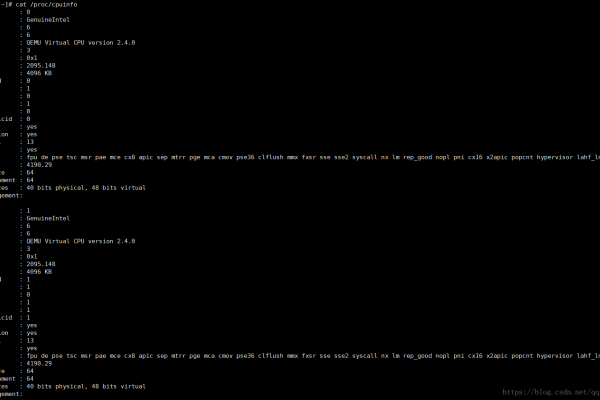

linux连接日志通常记录系统启动、内核消息以及应用程序的运行状态。通过 dmesg命令可以查看内核环缓冲区中的消息,而 /var/log/syslog或 /var/log/messages文件则包含更详细的系统级日志信息。

连接日志

在Linux系统中,日志文件记录了系统的各种活动和事件,包括用户登录、服务启动、错误信息等,这些日志文件对于系统管理员来说是非常重要的,因为它们可以帮助管理员了解系统的运行状况,诊断和解决问题,本文将详细介绍Linux系统中的连接日志,包括其位置、格式、内容以及如何使用它们进行故障排查和安全审计。

1. 连接日志的位置

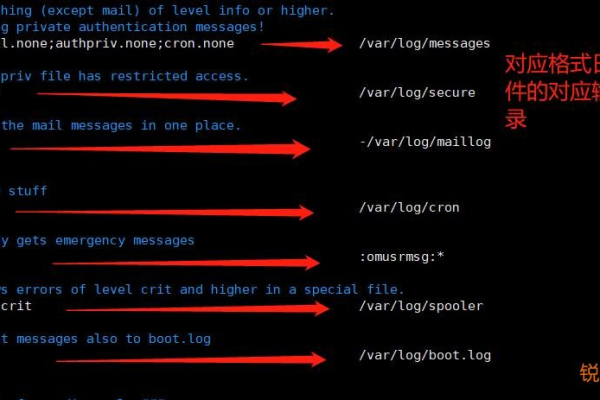

在Linux系统中,连接日志通常位于/var/log目录下,常见的连接日志文件有:

/var/log/auth.log:记录认证相关信息,如用户登录、sudo命令执行等。

/var/log/secure:与/var/log/auth.log类似,主要用于Red Hat系列的Linux发行版。

/var/log/wtmp:记录所有成功的用户登录会话。

/var/log/btmp:记录所有失败的用户登录尝试。

/var/log/lastlog:记录每个用户的最后一次登录时间。

2. 连接日志的格式

连接日志文件的内容通常由多个字段组成,每个字段之间用空格或制表符分隔,以下是一些常见的字段及其含义:

日期和时间:记录事件发生的时间。

主机名:发起连接的主机名。

用户名:尝试登录或已登录的用户名。

终端:用户使用的终端设备。

状态:连接的状态,如成功(Successful)、失败(Failed)等。

消息:详细的事件描述。

3. 连接日志的内容

以下是一个典型的连接日志条目示例:

Oct 10 14:32:56 myserver sshd[1234]: Accepted password for root from 192.168.1.100 port 22 ssh2 Oct 10 14:32:56 myserver sshd[1234]: pam_unix(sshd:session): session opened for user root by (uid=0) Oct 10 14:32:57 myserver systemd-logind[1234]: New session 3 of user root.

在这个例子中,我们可以看到以下信息:

Oct 10 14:32:56:事件发生的时间。

myserver:服务器的主机名。

sshd[1234]:处理SSH连接的服务进程ID。

Accepted password for root from 192.168.1.100 port 22 ssh2:表示来自IP地址为192.168.1.100的用户root通过SSH协议使用密码认证成功登录到服务器的22端口。

pam_unix(sshd:session): session opened for user root by (uid=0):表示PAM模块为root用户打开了一个新的会话。

systemd-logind[1234]: New session 3 of user root.:表示systemd-logind服务为root用户创建了一个新的会话。

4. 如何查看连接日志

要查看连接日志,可以使用cat、less、more等命令行工具来读取日志文件。

cat /var/log/auth.log

或者使用grep命令来过滤特定的信息:

grep "sshd" /var/log/auth.log

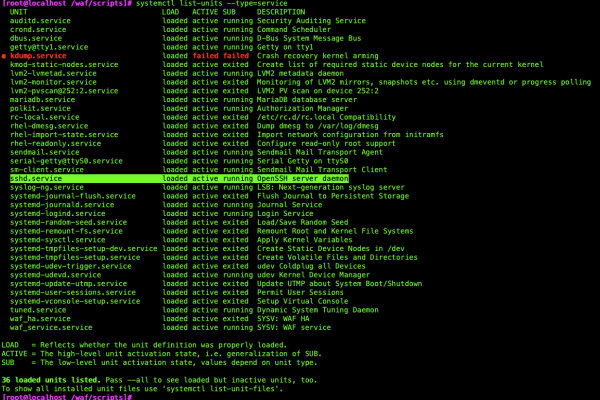

还可以使用journalctl命令来查看系统日志,这对于使用Systemd的现代Linux发行版非常有用:

journalctl -u sshd

这个命令将显示与SSH服务相关的所有日志条目。

5. 如何分析连接日志

分析连接日志时,可以关注以下几个方面:

异常登录尝试:查找失败的登录尝试,特别是连续多次失败的尝试,这可能是暴力破解攻击的迹象。

未授权访问:检查是否有来自未知或可疑IP地址的登录尝试。

异常行为:注意任何不符合正常操作模式的行为,如在短时间内大量的登录请求。

系统错误:查找可能导致系统不稳定或崩溃的错误消息。

6. 如何利用连接日志进行故障排查

当系统出现故障时,连接日志可以提供宝贵的线索,以下是一些常见的故障排查步骤:

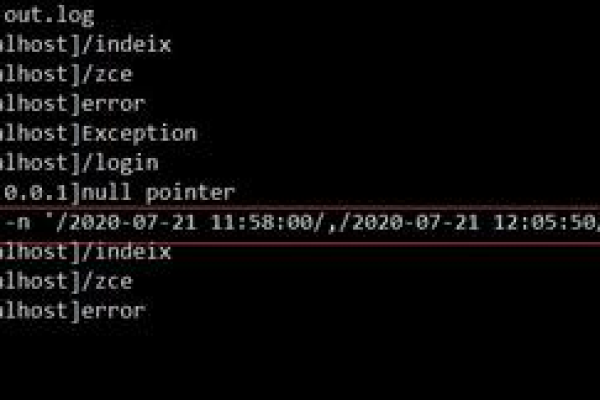

确定问题发生的时间范围:根据系统表现异常的时间点,缩小日志搜索的范围。

查找相关错误消息:在日志中搜索与问题相关的错误消息或关键字。

跟踪事件链:从问题发生的时间点开始,向前和向后跟踪相关的日志条目,以了解事件的完整上下文。

对比正常和异常情况:如果可能的话,比较同一时间段内的正常和异常日志,找出差异。

7. 如何利用连接日志进行安全审计

连接日志也是进行安全审计的重要资源,以下是一些安全审计的最佳实践:

定期审查日志:定期检查连接日志,以便及时发现潜在的安全问题。

设置警报:配置系统在检测到可疑活动时发送警报,如连续多次失败的登录尝试。

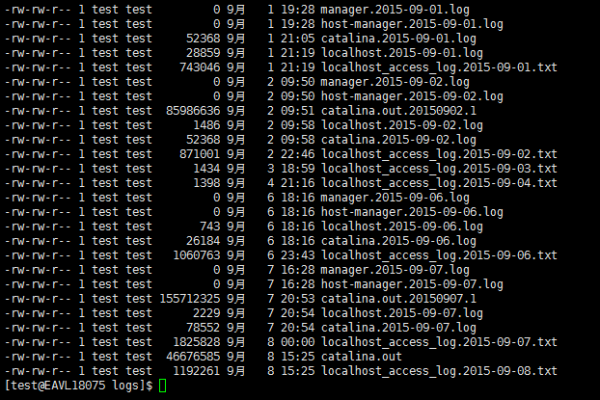

保留历史记录:确保有足够的磁盘空间来存储一定时间的日志文件,以便在需要时进行回溯分析。

遵守法规要求:根据所在行业和地区的法律法规,确保日志记录符合合规性要求。

FAQs

Q1: 如何更改连接日志的保留策略?

A1: 要更改连接日志的保留策略,可以编辑相应的日志配置文件,如/etc/logrotate.d/authlog(对于Debian/Ubuntu系统)或/etc/cron.daily/logrotate(对于Red Hat/CentOS系统),在这些文件中,你可以设置日志文件的轮转周期、保留的旧日志文件数量以及是否压缩旧日志文件等选项,修改后,记得重新加载或重启相关的服务以使更改生效。

Q2: 如果怀疑系统被载入,应该如何处理连接日志?

A2: 如果怀疑系统被载入,首先应该立即断开受影响系统的网络连接,以防止进一步的损害,收集并保护好所有相关的连接日志文件,因为这些文件可能包含有关攻击者的重要线索,可以使用专业的取证工具来分析日志文件,以确定攻击的来源、方法和影响范围,应该通知相关的安全团队或执法机构,并根据他们的指导采取进一步的行动,对系统进行全面的安全检查,修复任何发现的破绽,并加强未来的安全防护措施。

以上就是关于“linux连接日志”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/186.html