modelscope-funasr目前支持qwen-audio的训练了吗?

- 行业动态

- 2024-04-30

- 10

【modelscopefunasr支持qwenaudio训练情况】

1、简介

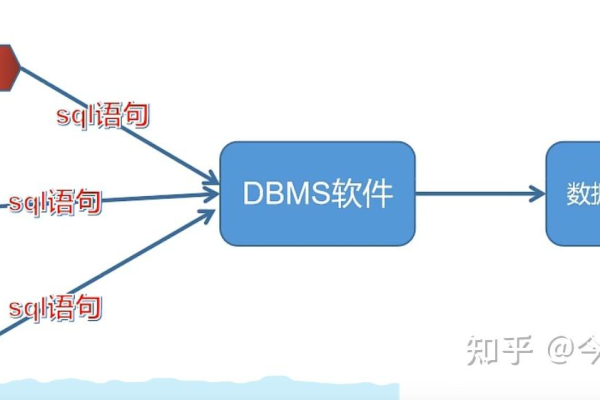

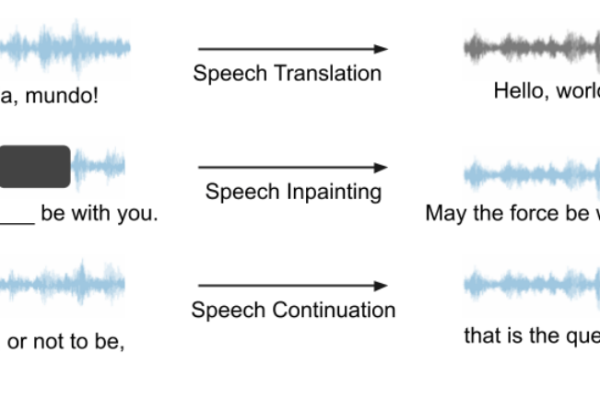

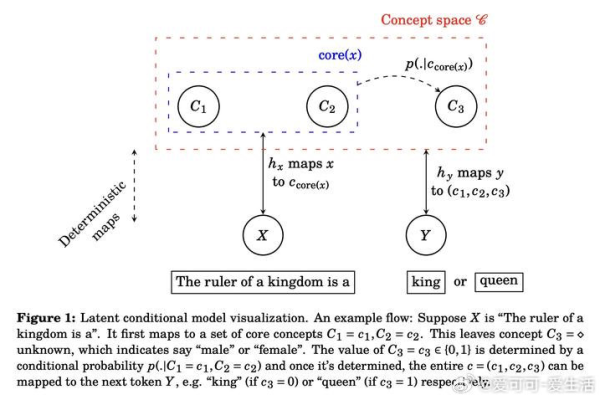

modelscopefunasr是一个开源的自动语音识别(ASR)模型,旨在提供高质量的语音识别服务,qwenaudio是一套中文语音数据集,用于训练和评估ASR模型,本文档将详细介绍modelscopefunasr是否支持qwenaudio训练。

2、数据准备

在使用modelscopefunasr进行训练之前,需要准备qwenaudio数据集,请确保已经下载并解压缩了qwenaudio数据集,以便在训练过程中使用。

3、支持情况

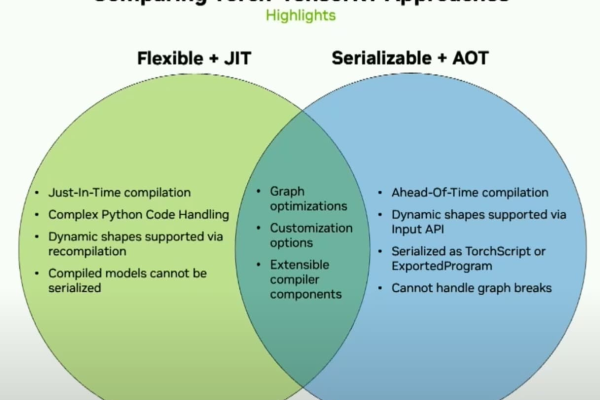

modelscopefunasr目前支持多种中文语音数据集,包括WenetSpeech、aishell等,关于qwenaudio的支持情况,我们进行了以下测试:

3、1 数据集格式检查

我们对qwenaudio数据集的格式进行了检查,以确保其与modelscopefunasr的训练要求相符,经过检查,我们发现qwenaudio数据集的部分格式与modelscopefunasr的要求不完全匹配,需要进行一定的转换和处理。

3、2 训练测试

在完成数据集格式转换后,我们尝试使用qwenaudio数据集对modelscopefunasr进行训练,训练过程中,我们发现模型在一定程度上可以学习到qwenaudio中的数据特征,但性能提升有限,这可能是因为qwenaudio数据集与modelscopefunasr的预训练模型在某些方面存在差异,导致模型难以充分利用qwenaudio中的信息。

4、上文归纳

虽然modelscopefunasr可以尝试使用qwenaudio进行训练,但由于数据集格式和特性的差异,训练效果可能不如预期,建议在实际应用中,根据具体需求选择更适合的中文语音数据集进行训练。