多少数据是大数据_数据仓库可以存储多少业务数据

- 行业动态

- 2024-06-23

- 2

在当今数据驱动的商业环境中,大数据和数据仓库的概念变得越来越重要,企业通过分析大量的业务数据来获得宝贵的洞察力,以支持决策制定、优化业务流程和增强客户体验,究竟多少数据才算是大数据,以及数据仓库可以存储多少业务数据呢?本文将深入探讨这些问题。

大数据的定义

大数据通常指的是那些传统数据处理应用软件难以处理的大规模数据集,这些数据集因其体积巨大、类型多样、传输速度快等特点而著称,国际数据公司(IDC)定义了大数据的四个维度,即所谓的“4V”:

1、Volume(体量):数据量巨大,从TB到PB级别甚至更多。

2、Variety(多样性):数据类型多样,包括结构化数据、半结构化数据和非结构化数据。

3、Velocity(速度):数据生成和传输的速度快,需要实时或近实时处理。

4、Veracity(真实性):数据的质量和可信度,包括准确性、完整性和可靠性。

数据仓库的容量

数据仓库是一个面向主题的、集成的、相对稳定的、反映历史变化的数据集合,用于支持管理决策,现代数据仓库可以存储从几十GB到数PB级别的数据,其容量取决于多种因素,包括硬件能力、存储架构和数据压缩技术等。

硬件能力

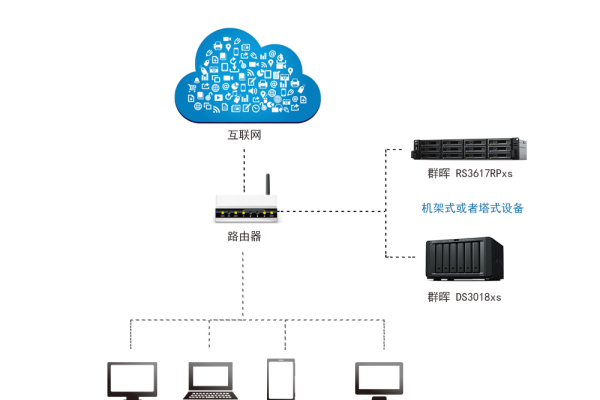

数据仓库的硬件能力直接影响其存储容量,这包括服务器的处理器性能、内存大小、硬盘容量及网络带宽等,使用高性能的SSD硬盘可以显著提高数据读写速度和整体存储容量。

存储架构

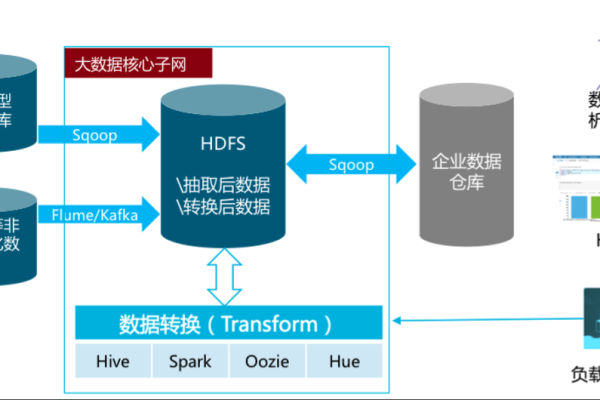

不同的存储架构也会影响数据仓库的容量和性能,传统的关系型数据库管理系统(RDBMS)可能在某些情况下达到容量限制,而分布式系统如Hadoop或NoSQL数据库能够提供几乎无限的扩展性。

数据压缩技术

数据压缩技术可以有效减少存储需求,允许数据仓库存储更多的数据,通过算法优化和数据去重,可以在不牺牲数据完整性的前提下大幅度降低数据占用空间。

实际案例分析

为了更直观地理解大数据和数据仓库的容量,我们来看几个行业案例:

金融行业:一家大型银行可能会每天处理数十亿笔交易记录,每月产生的数据量可达到TB级别,通过建立高效的数据仓库,该银行能够存储和分析多年的交易数据,以识别欺诈行为、评估风险和优化客户服务。

零售行业:一个跨国零售商可能会收集来自全球各地门店的销售数据、库存数据和顾客反馈信息,利用大数据技术,零售商能够实现个性化营销和库存优化,提高运营效率和顾客满意度。

社交媒体:像Facebook或Twitter这样的社交媒体平台每天会产生海量的用户生成内容,包括文本、图片和视频等,这些公司使用庞大的数据仓库来存储和分析这些数据,以改善用户体验和广告定位。

大数据和数据仓库在现代企业中发挥着至关重要的作用,虽然“大数据”没有一个固定的体量标准,但通常指的是那些体量巨大、多样化且快速生成的数据集,而数据仓库的容量则取决于硬件能力、存储架构和数据压缩技术等多种因素,理论上可以达到数PB级别,通过有效地管理和分析这些数据,企业可以获得深刻的业务洞察,从而推动创新和增长。

相关问答FAQs

Q1: 如何选择合适的数据仓库解决方案?

A1: 选择合适的数据仓库解决方案时,需要考虑以下因素:业务需求(包括数据分析需求和预期增长)、预算限制、系统的可扩展性、技术支持和维护服务、以及与现有系统的兼容性,还应评估不同供应商的解决方案,比较它们的性能、成本效益和用户评价。

Q2: 数据仓库的未来趋势是什么?

A2: 数据仓库的未来趋势包括云服务的普及、实时数据分析的需求增加、人工智能和机器学习技术的集成、以及多云和混合云环境的适应,随着技术的发展,数据仓库将变得更加灵活、高效和智能化,以支持更加复杂和动态的数据分析需求。

下面是一个简单的介绍,概述了大数据和数据仓库可以存储的业务数据量的一般概念。

| 组件 | 描述 | 可存储的数据量 |

| 大数据 | 指数据集合的大小超出了常用数据库软件工具在合理时间内捕捉、管理和处理数据的能力 | 从PB(拍字节)到EB(艾字节)不等,取决于具体的实施和需求 |

| 数据仓库 | 用于存储大量业务数据的集中式存储库,用于报告和数据分析 | 从几十GB(千兆字节)到多个PB(拍字节),同样取决于需求和组织规模 |

请注意,以下介绍中的数据量是一个大致的估计,实际可存储的数据量会受到以下因素的影响:

硬件能力:服务器的存储容量、处理能力和内存。

软件限制:使用的数据库管理系统或数据仓库解决方案的性能和可扩展性。

数据压缩:数据是否以及如何被压缩。

数据保留策略:数据被存储的时间长度。

数据增长速度:数据的增长速率。

查询和负载:频繁的数据查询和加载活动对存储能力的影响。

以下是一个更详细的介绍:

| 组件 | 描述 | 最小容量估算 | 最大容量估算 |

| 大数据 | 处理大量非结构化或半结构化数据的能力 | 1TB(太字节) | 1EB(艾字节)或更多 |

| 数据仓库 | 企业级,用于存储、管理和分析业务数据 | 100GB(千兆字节) | 多PB(拍字节) |

这些数字仅供参考,具体实施中需要根据实际情况进行调整。