电子白板安装方法_JDK 1.8安装方法

- 行业动态

- 2024-06-21

- 4

电子白板安装方法

准备工作

1、确保电子白板与电脑连接正常,通常通过USB接口连接。

2、确认电脑操作系统,如Windows、macOS或Linux。

3、下载适合操作系统的电子白板驱动程序和软件。

安装步骤

Windows系统

1、插入电子白板的USB接口到电脑。

2、电脑会自动检测到新硬件,并尝试安装驱动。

3、如果自动安装失败,打开设备管理器,找到带有黄色感叹号的设备。

4、右键点击设备,选择“更新驱动程序软件”。

5、选择“浏览计算机以查找驱动程序软件”,然后指定下载的驱动程序所在文件夹。

6、完成安装后,重启电脑。

7、打开电子白板软件,按照提示进行配置和使用。

macOS系统

1、插入电子白板的USB接口到电脑。

2、打开“系统偏好设置”中的“蓝牙”设置。

3、将电子白板设置为配对模式(具体操作请参考白板说明书)。

4、在蓝牙设置中搜索并连接电子白板。

5、下载并安装电子白板软件。

6、打开软件,开始使用电子白板。

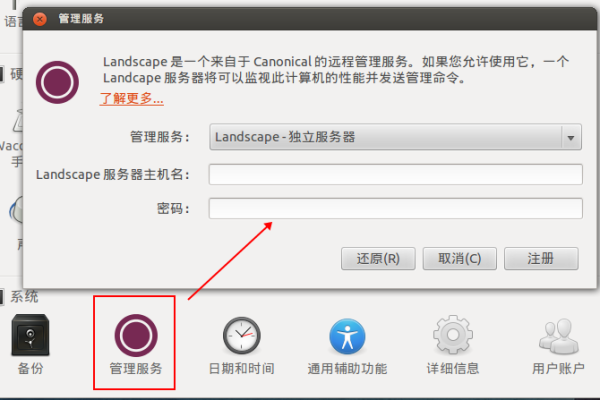

Linux系统

1、插入电子白板的USB接口到电脑。

2、打开终端,输入lsusb查看设备ID。

3、根据设备ID查找对应的Linux驱动程序。

4、安装驱动程序(可能需要编译源代码或使用包管理器)。

5、重启电脑。

6、下载并安装电子白板软件。

7、打开软件,开始使用电子白板。

JDK 1.8安装方法

准备工作

1、下载JDK 1.8的安装包,确保选择适合操作系统的版本。

2、关闭所有正在运行的Java应用程序。

安装步骤

Windows系统

1、双击下载的JDK安装包,启动安装向导。

2、接受许可协议,点击“下一步”。

3、选择安装路径,建议保持默认设置,点击“下一步”。

4、点击“安装”开始安装过程。

5、安装完成后,点击“关闭”退出安装向导。

macOS系统

1、双击下载的JDK安装包,将文件解压到当前文件夹。

2、将解压后的文件夹移动到“/Library/Java/JavaVirtualMachines/”目录下。

3、打开终端,输入sudo nano /etc/profile编辑环境变量。

4、在文件末尾添加以下内容(假设JDK安装在/Library/Java/JavaVirtualMachines/jdk1.8.0_XX.jdk/Contents/Home):

“`

export JAVA_HOME="/Library/Java/JavaVirtualMachines/jdk1.8.0_XX.jdk/Contents/Home"

export PATH="$JAVA_HOME/bin:$PATH"

“`

5、保存并退出编辑器,然后在终端输入source /etc/profile使更改生效。

Linux系统

1、解压下载的JDK安装包到任意目录,例如/opt。

2、打开终端,输入以下命令创建符号链接(假设JDK解压到了/opt/jdk1.8.0_XX):

“`

sudo ln s /opt/jdk1.8.0_XX /usr/lib/jvm/jdk1.8

“`

3、编辑/etc/profile文件,添加以下内容:

“`

export JAVA_HOME=/usr/lib/jvm/jdk1.8

export JRE_HOME=${JAVA_HOME}/jre

export CLASSPATH=.:${JAVA_HOME}/lib:${JRE_HOME}/lib

export PATH=${JAVA_HOME}/bin:$PATH

“`

4、保存文件,然后在终端输入source /etc/profile使更改生效。

下面是一个将电子白板安装方法和JDK 1.8安装方法对比整理成介绍的示例:

| 项目 | 电子白板安装步骤 | JDK 1.8安装步骤 |

| 硬件安装 | 1. 测量并标记墙上合适的挂载位置 | 不适用(JDK为软件,无硬件安装步骤) |

| 2. 在墙上打眼并安装壁挂件 | ||

| 3. 将电子白板挂到壁挂件上 | ||

| 软件安装 | 1. 插入配套光盘并启动安装程序 | 1. 下载JDK安装包 |

| 2. 选择自定义安装并遵循屏幕指示完成安装 | 2. 双击安装包并启动安装向导 | |

| 驱动安装 | 通常包含在电子白板软件安装过程中 | 不需要额外安装驱动(JDK不包括硬件驱动) |

| 连接设备 | 使用电子白板提供的USB数据线连接电脑和电子白板 | 不适用(JDK安装不涉及硬件连接) |

| 环境配置与校准 | 调整投影仪与电子白板的位置和对应关系 | 设置环境变量(如JAVA_HOME和PATH) |

| 进行定位校准操作 | 测试安装(运行java version确认安装成功) | |

| 完成安装 | 电子白板与电脑连接后即可正常使用 | JDK安装完成后,重启电脑以应用环境变量更改 |

请注意,此介绍仅供参考,具体步骤可能会因电子白板和JDK的版本不同而有所变化,在实际操作中,应遵循产品说明书和官方安装指南进行安装。