帝国cms企业网站模板_网站模板设置

- 行业动态

- 2024-06-21

- 4

帝国CMS企业网站模板设置

1. 选择适合的企业网站模板

在使用帝国CMS搭建企业网站时,第一步是选择一个适合的模板,帝国CMS提供了多种预设的网站模板,这些模板覆盖了各种行业和风格,可以满足不同企业的需求,在选择模板时,应考虑以下几个因素:

行业特性:不同的行业可能需要不同类型的网站布局和设计元素,科技公司可能偏好现代、简洁的设计,而传统制造业则可能更适合稳重、详细的布局。

品牌形象:模板的颜色、字体和整体风格应与公司的品牌保持一致,以加强品牌识别度。

功能性需求:根据企业的具体需求(如在线购物、客户支持等),选择包含所需功能的模板。

2. 自定义模板设置

帝国CMS允许用户对选定的模板进行个性化调整,以满足特定的业务需求,这包括:

布局调整:可以根据内容需要调整页面布局,如调整栏目位置、添加或删除模块等。

颜色和字体修改:通过修改CSS和字体设置,可以使网站更加符合企业的视觉标准。

功能扩展:如果默认模板中没有所需的功能,可以通过安装插件或编写自定义代码来扩展功能。

3. 内容管理

一旦模板设置完成,接下来是填充内容:

:每个页面的内容应该清晰、准确地传达企业的信息,同时要注意SEO优化,使用合适的关键词和描述。

图片和视频:高质量的视觉元素可以提升用户体验,确保所有媒体内容都符合品牌形象,并且经过优化以快速加载。

动态更新:定期更新网站内容,如新闻发布、产品更新等,可以保持网站的活跃度并吸引回访者。

4. 测试与优化

在网站上线前,进行全面的测试是必不可少的:

响应式测试:确保网站在不同的设备和浏览器上都能正确显示。

速度优化:检查网站的加载速度并进行必要的优化,如压缩图像、利用缓存技术等。

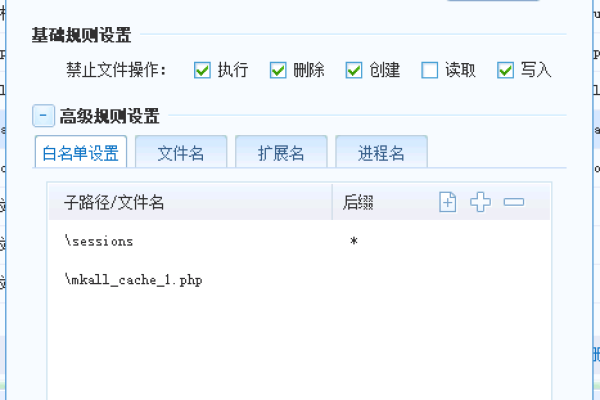

安全检查:确保所有的安全措施都已到位,保护网站免受攻击。

5. 上线与维护

最后一步是将网站正式上线,并进行持续的维护:

监控与分析:使用工具如Google Analytics监控网站流量和用户行为,根据数据进行优化。

技术支持:提供技术支持以解决可能出现的问题,确保网站的稳定运行。

相关问答FAQs

Q1: 如何选择合适的帝国CMS模板?

A1: 选择合适的帝国CMS模板应考虑行业特性、品牌形象和功能性需求,首先确定你的行业类型和目标受众,然后选择与你的品牌风格相匹配的模板,确认所选模板是否支持你需要的功能,如电子商务、博客等。

Q2: 如果我对默认模板不满意怎么办?

A2: 如果默认模板不能满足你的需求,你可以选择自定义模板或寻找第三方设计师定制模板,帝国CMS的灵活性允许你通过修改代码和CSS来调整现有模板的外观和布局,或者你可以安装额外的插件来增加新功能。

下面是一个关于帝国cms企业网站模板设置的介绍:

| 序号 | 设置项 | 说明 |

| 1 | 登录后台 | 访问/e/admin/,输入用户名和密码登录后台。 |

| 2 | 系统配置 | 修改数据库配置文件:/e/data/config.inc.php和/e/data/class/config.php |

| 3 | 网站基本配置 | 后台》系统》系统设置,设置网站基本信息。 |

| 4 | 模板设置 | 后台》模板,进行模板相关设置。 |

| 5 | 首页模板修改 | 后台》模板》公共模板,修改首页模板。 |

| 6 | 列表模板修改 | 后台》模板,直接修改列表模板。 |

| 7 | 内容模板修改 | 后台》模板,直接修改内容模板。 |

| 8 | 增加内容模板 | 后台》模板》管理内容模板选项》增加内容模板,填写模板名称,选择系统模型,输入相应代码,保存模板。 |

| 9 | 修改模板变量 | 后台》模板》公共模板变量》管理,修改模板中带有的变量标签。 |

| 10 | 恢复数据 | 后台》系统备份与恢复数据》恢复数据,恢复网站数据。 |

| 11 | 数据更新 | 后台执行数据更新,包括更新数据库缓存、恢复栏目目录等操作。 |

| 12 | 适应手机浏览器 | 使用响应式模板,使网站适应各种手机浏览器,支持微信浏览。 |