云服务器的性能如何

- 行业动态

- 2024-05-10

- 10

云服务器的性能如何

随着云计算技术的不断发展,云服务器已经成为许多企业和个人的首选,与传统的物理服务器相比,云服务器具有更高的灵活性、可扩展性和成本效益,对于许多人来说,云服务器的性能仍然是一个重要的关注点,本文将详细介绍云服务器的性能特点,以及如何评估和优化其性能。

1. 云服务器的基本性能特点

1.1 弹性伸缩

云服务器的最大优势之一是其弹性伸缩性,根据业务需求,用户可以随时增加或减少服务器资源,如CPU、内存和磁盘空间,这种灵活性使得云服务器能够快速适应业务的变化,而无需购买和维护额外的硬件。

1.2 高可用性

大多数云服务提供商都提供99.9%或更高的服务可用性保证,这意味着,即使在数据中心出现故障的情况下,用户的应用程序和服务也可以在很短的时间内恢复。

1.3 自动备份和恢复

云服务器通常配备自动备份和恢复功能,确保数据的安全性和完整性,这不仅可以防止数据丢失,还可以在发生灾难时迅速恢复业务。

2. 如何评估云服务器的性能

2.1 CPU和内存

CPU和内存是决定云服务器性能的关键因素,用户可以通过查看CPU使用率、内存使用率和上下文切换次数来评估服务器的性能,还可以使用性能监控工具,如top和htop,来实时监控系统的资源使用情况。

2.2 磁盘I/O

磁盘I/O速度直接影响到应用程序的响应时间,用户可以通过查看磁盘读写速度和队列长度来评估磁盘I/O的性能,还可以使用性能监控工具,如iostat和iotop,来实时监控系统的磁盘I/O情况。

2.3 网络带宽

网络带宽决定了云服务器与其他设备之间的数据传输速度,用户可以通过查看网络吞吐量和延迟来评估网络带宽的性能,还可以使用性能监控工具,如iftop和nethogs,来实时监控系统的网络带宽使用情况。

3. 如何优化云服务器的性能

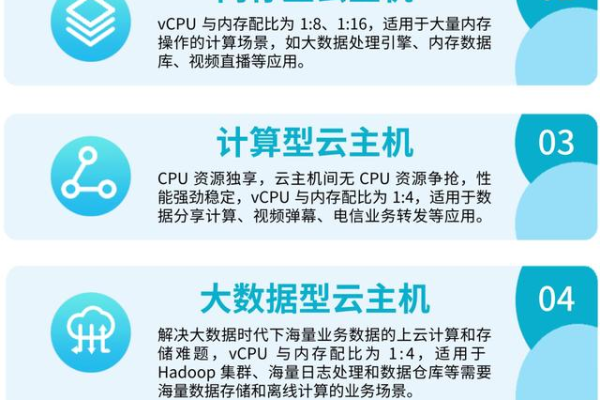

3.1 选择合适的实例类型

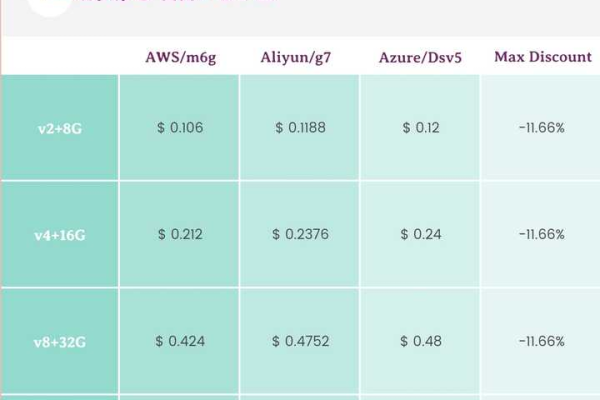

不同的云服务器实例类型具有不同的CPU、内存和磁盘配置,用户应该根据业务需求选择合适的实例类型,以确保获得最佳的性价比。

3.2 优化应用程序

优化应用程序代码可以减少不必要的计算和I/O操作,从而提高性能,可以使用缓存技术来减少数据库查询的次数,或者使用异步编程技术来减少阻塞操作的时间。

3.3 配置负载均衡器

负载均衡器可以将流量分发到多个云服务器上,从而提高系统的处理能力和可用性,用户可以根据业务需求选择合适的负载均衡策略,如轮询、最少连接或IP哈希。

相关问答FAQs

Q1: 云服务器的性能是否与物理服务器相同?

A1: 云服务器的性能与物理服务器不完全相同,虽然云服务器可以提供与物理服务器相当的性能,但由于虚拟化和其他技术的限制,其性能可能会略有下降,通过优化应用程序和配置合适的实例类型,用户可以获得接近物理服务器的性能。

Q2: 如何选择适合自己业务的云服务器实例类型?

A2: 选择适合自己业务的云服务器实例类型需要考虑多个因素,如业务的需求、预算和使用场景,如果业务对性能要求较高,可以选择配置较高的实例类型;如果预算有限,可以选择配置较低的实例类型,还应该考虑实例类型的价格和计费模式,以确保获得最佳的性价比。