如何下载网站php代码软件

- 行业动态

- 2024-05-03

- 3

如何下载网站PHP代码

单元1:确定目标网站的PHP代码位置

打开目标网站,在浏览器中按下F12键,打开开发者工具。

在开发者工具中点击"Network"选项卡,然后刷新页面。

在"Network"选项卡中可以看到网站加载的所有资源文件,包括PHP文件。

查找并定位到PHP文件所在的请求链接。

单元2:下载PHP代码

复制PHP文件的链接地址。

使用在线PHP代码下载工具,将链接粘贴到工具的输入框中。

点击下载按钮,工具会自动下载并提取PHP代码。

下载完成后,即可得到目标网站的PHP代码文件。

单元3:保存和编辑PHP代码

将下载的PHP代码保存到本地计算机上的一个文件夹中。

使用文本编辑器(如Notepad++、Sublime Text等)打开PHP文件。

根据需要对PHP代码进行编辑和修改。

注意:在进行任何修改之前,务必备份原始的PHP文件。

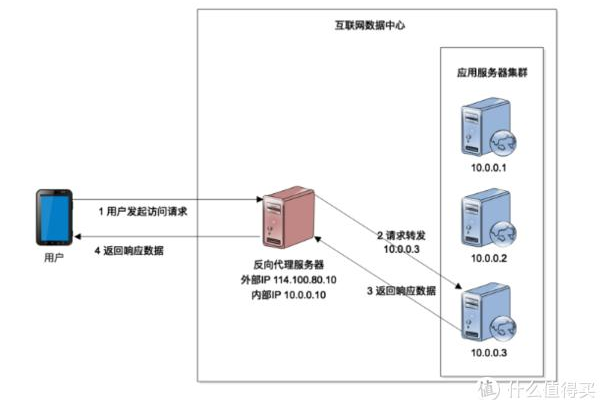

单元4:上传和运行PHP代码

将编辑后的PHP代码上传到目标网站的服务器上,可以使用FTP工具或在线文件管理器来完成此操作。

确保将PHP文件放置在与原始位置相对应的目录中。

访问目标网站,触发加载PHP文件的操作,以查看修改后的代码是否生效。

相关问题与解答:

问题1:为什么有些PHP文件无法通过开发者工具找到?

答案1:某些网站可能会对PHP文件进行加密或隐藏处理,使其无法直接通过开发者工具访问,在这种情况下,可以尝试使用其他方法来获取PHP文件的内容,例如使用在线的PHP反混淆工具或利用其他破绽进行渗透测试。

问题2:如何确保下载的PHP代码是最新的版本?

答案2:如果目标网站经常更新和发布新的PHP版本,可以通过以下方法获取最新版本的代码:

关注目标网站的官方公告或社交媒体账号,了解最新的版本发布信息。

使用自动化工具或脚本定期检查目标网站的文件变化情况,及时获取最新版本的PHP代码。

如果目标网站提供了API接口,可以调用API来获取最新的PHP代码。