Android底层网络防火墙是如何工作的?

- 行业动态

- 2024-11-11

- 1

Android底层网络防火墙通常通过iptables实现,用于控制应用的网络访问权限。

Android底层网络防火墙

一、背景描述

随着智能手机的普及和移动互联网的快速发展,手机用户越来越多地通过移动设备访问互联网,这也带来了诸多安全隐患,例如反面软件通过网络盗取用户的隐私数据,甚至控制用户的手机,在Android系统中实现有效的网络防火墙变得至关重要,本文将深入探讨如何在Android系统底层实现网络防火墙,旨在为保护用户网络安全提供技术支持与解决方案。

二、IPTables简介

什么是IPTables?

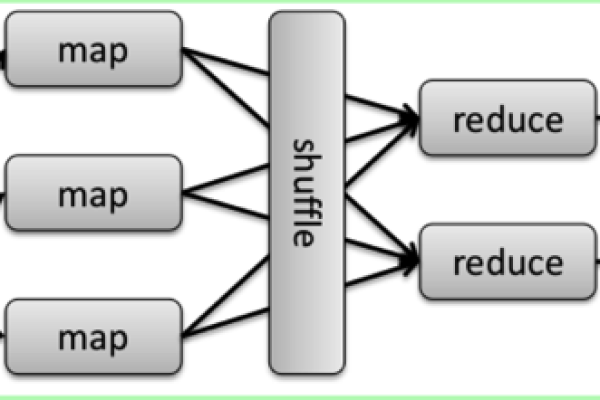

Iptables是Linux内核中的一个强大的网络包过滤工具,用于设定、维护和查看IP包的过滤规则,它可以对流入、流出及转发的数据包进行详细控制,从而实现网络地址转换(NAT)和数据包过滤等功能。

IPTables的工作原理

Iptables工作在网络层,通过在TCP/IP协议栈的关键位置插入钩子(Hook),可以对经过的数据包进行检查和处理,这些钩子包括PREROUTING、FORWARD、OUTPUT等链,每个链都可以定义一系列规则来匹配和处理数据包。

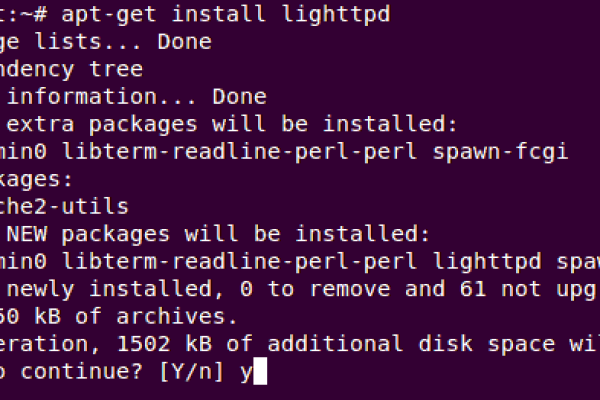

IPTables的基本命令

添加规则:iptables -A [chain] -p [protocol] --dport [port] -j [target]

删除规则:iptables -D [chain] -p [protocol] --dport [port] -j [target]

查看规则:iptables -L -n -v

保存规则:iptables-save > /path/to/iptables/rules

恢复规则:iptables-restore < /path/to/iptables/rules

三、Android中的网络通信机制

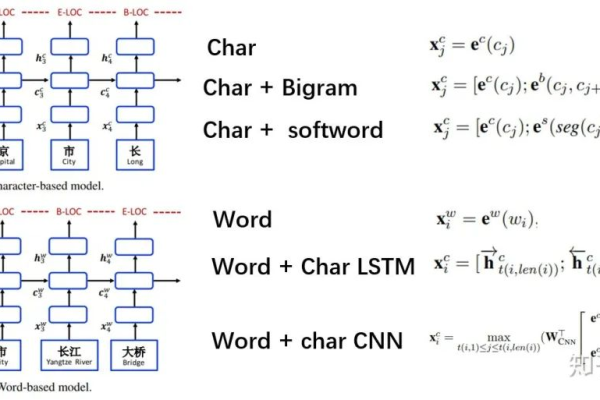

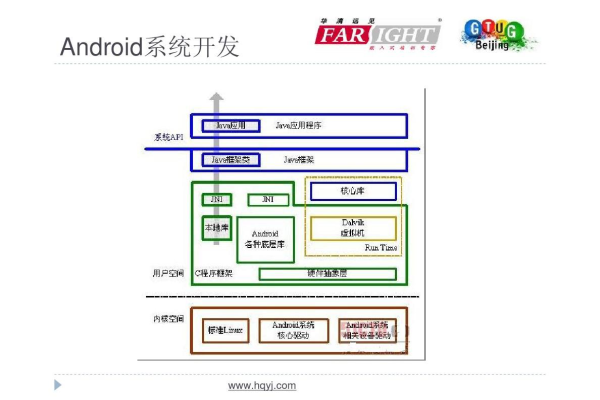

Android网络架构

Android使用基于Linux内核的TCP/IP协议栈进行网络通信,所有的网络操作都通过系统调用进入内核空间,由内核处理后返回用户空间,这种机制提供了高层次的网络API供应用程序使用,但同时也需要一种方式来拦截和控制这些网络通信。

Android应用层网络通信

大多数Android应用程序使用Java API进行网络通信,如HttpURLConnection、OkHttp等库,这些库最终会调用系统提供的本地方法接口(JNI),进而触发相应的系统调用。

Android框架层网络权限管理

在Android系统中,任何想要访问网络的应用都需要申请android.permission.INTERNET权限,当应用启动时,系统会根据其清单文件中声明的权限来决定是否允许其访问网络,从Android 6.0(API级别23)开始,权限模型变得更加严格,运行时权限要求用户动态授予权限。

四、Android防火墙的实现方式

应用层实现

在应用层,可以通过hook敏感函数来拦截网络请求,常见的方法是使用Xposed等框架修改系统的so文件,或者直接修改应用代码加入hook逻辑,这种方式不需要root权限,但只能针对特定的应用或库。

优点:

无需root权限

实现简单快捷

缺点:

无法拦截所有网络请求

对性能有一定影响

框架层实现

通过修改AndroidManifest.xml文件,去除或修改应用的android.permission.INTERNET权限,还可以通过注入zygote进程,使其在创建新进程时不将inet组添加到进程的gid中,从而禁止应用上网。

优点:

彻底屏蔽指定应用的网络访问

实现相对简单

缺点:

需要root权限

无法单独禁用Wi-Fi或移动数据

内核层实现(Iptables)

使用Iptables可以实现更细粒度的网络控制,通过在init.rc中添加服务,并在其中执行Iptables命令,可以动态地启用或禁用特定UID的网络访问,这种方式不仅灵活,而且功能强大,适用于复杂的网络管理需求。

优点:

无需杀死进程即可实时开关网络权限

可以分别禁用Wi-Fi和移动数据

功能强大,支持丰富的规则设置

缺点:

需要root权限

配置复杂,容易出错

五、具体实现步骤

创建SystemServer服务

需要在/system/sepolicy/service.te中添加一个新的system server项:

type fxjnet_service, system_api_service, system_server_service, service_manager_type;

在/system/sepolicy/service_contexts中添加以下内容:

fxjnet u:object_r:fxjnet_service:s0

注册和管理Service

在frameworks/base/core/java/android/content/Context.java中添加常量:

public static final String FXJNET_SERVICE = "fxjnet";

在frameworks/base/services/java/com/android/server/SystemServiceRegistry.java的静态代码块中注册服务:

registerService(Context.FXJNET_SERVICE, FXJNETManager.class, new CachedServiceFetcher() {

@Override

public FXJNETManager createService(ContextImpl ctx) {

IBinder b = ServiceManager.getService(Context.FXJNET_SERVICE);

IFXJNETService service = IFXJNETService.Stub.asInterface(b);

return new FXJNETManager(ctx, service);

}

});在frameworks/base/services/java/com/android/server/SystemServer.java中添加服务:

ServiceManager.addService(Context.FXJNET_SERVICE, new FXJNETService());

AIDL接口定义

创建一个AIDL接口文件IFXJNETService.aidl:

package android.os;

interface IFXJNETService {

void addNetworkRestriction(List<String> ipName, int type);

}生成对应的Java文件:

package android.os;

public interface IFXJNETService extends android.os.IInterface {

void addNetworkRestriction(java.util.List<String> ipName, int type) throws android.os.RemoteException;

// Other methods...

}实现SystemServer服务

创建FXJNETService类:

package com.android.server;

import android.os.IFXJNETService;

import java.io.File;

import java.io.FileOutputStream;

import java.io.IOException;

public class FXJNETService extends IFXJNETService.Stub {

private final File file = new File("/data/fxj/", "firewall.sh");

@Override

public void addNetworkRestriction(List<String> ipName, int type) {

String str = getIPlist(type, ipName);

setIptablesRestriction();

}

private String getIPlist(int type, List<String> iplist) {

// Build IP list based on type and IP list provided

return ""; // Example return value

}

private void setIptablesRestriction() {

// Apply IPTables rules here

}

}配置和使用IPTables规则

在setIptablesRestriction()方法中,根据传入的参数构建相应的IPTables规则,并写入脚本文件firewall.sh,然后通过执行该脚本来更新防火墙规则,示例如下:

private void setIptablesRestriction() {

try {

FileOutputStream fos = new FileOutputStream(file);

String scriptContent = "#!/system/bin/sh

";

scriptContent += "iptables -F

"; // Flush all existing rules

scriptContent += "iptables -A INPUT -s 192.168.1.1 -j DROP

"; // Drop packets from specific IP

// Add more rules as needed

fos.write(scriptContent.getBytes());

fos.close();

Runtime.getRuntime().exec("/system/bin/sh " + file.getAbsolutePath());

} catch (IOException e) {

e.printStackTrace();

}

}六、测试与验证

编写测试用例

为了确保我们的防火墙功能正常工作,需要编写多个测试用例来验证不同的场景:

基本连接测试:确保在默认情况下,应用可以正常访问网络。

黑名单测试:将某个应用加入黑名单后,再次尝试访问网络,确保连接被阻止。

白名单测试:将某个应用加入白名单,即使全局网络访问被禁用,该应用仍能正常访问网络。

混合模式测试:同时启用黑白名单,验证不同规则之间的优先级关系。

使用Espresso进行UI测试

我们可以使用Google提供的Espresso框架来进行自动化UI测试,以下是一个简单的示例:

@RunWith(AndroidJUnit4.class)

public class FirewallTest {

@Rule

publicActivityTestRule<MainActivity>activityRule = newActivityTestRule<>(MainActivity.class);

@Test

public void testNetworkAccess() {

// Open the app and check if it can access the internet

onView(withId(R.id.button)).perform(click());

// Add assertions to verify network access

}

}这个测试用例会打开主活动,并点击一个按钮以触发网络请求,我们可以添加断言来检查网络请求是否成功。

>注意事项:在实际测试中,可能需要使用MockWebServer等工具来模拟服务器响应,以便更好地控制测试环境。

3. 使用MockWebServer进行集成测试

MockWebServer是一个用于模拟HTTP服务器行为的轻量级工具,非常适合用于集成测试,以下是如何使用MockWebServer进行测试的示例:

@RunWith(AndroidJUnit4.class)

public class NetworkAccessTest {

private MockWebServer mockWebServer;

@Before

public void setUp() throws IOException {

mockWebServer = new MockWebServer();

mockWebServer.start();

}

@Test

public void testSuccessfulRequest() throws InterruptedException {

// Make a request to the mock server and check the response

OkHttpClient client = new OkHttpClient();

Request request = new Request.Builder()

.url(mockWebServer.url("/").build();

Response response = client.newCall(request).execute();

assertEquals(200, response.code());

}

@After

public void tearDown() throws IOException {

mockWebServer.shutdown();

}

}在这个例子中,我们启动了一个MockWebServer实例,并在测试方法中发送了一个HTTP请求到模拟服务器,通过检查响应状态码,我们可以验证网络请求是否按预期工作,这种方法对于测试复杂的网络交互特别有用。

七、归纳与展望

通过上述步骤,我们已经成功实现了一个基于Android底层的网络防火墙,该防火墙能够有效地控制应用的网络访问权限,防止反面软件通过网络窃取用户数据,我们使用了多种技术手段来实现这一目标,包括应用层的函数hook、框架层的权限管理和内核层的iptables规则,每种方法都有其优缺点,具体选择哪种方法取决于实际的需求和使用场景,我们还介绍了如何编写自动化测试用例来验证防火墙的功能,确保其在各种情况下都能稳定运行,总体而言,这项工作不仅提高了Android设备的安全性,也为未来进一步优化和发展奠定了基础。

各位小伙伴们,我刚刚为大家分享了有关“Android底层网络防火墙”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/17803.html