大数据相关人_如何配置任务/问题按照相关人做数据隔离

- 行业动态

- 2024-06-23

- 2651

在处理大数据时,可通过设置数据访问权限、实施角色基础控制和采用数据标签技术来配置任务,并按照相关人进行数据隔离。这确保了只有授权人员才能访问敏感信息,从而保护数据安全和隐私。

在大数据应用中,任务或问题的数据隔离是确保数据安全和高效处理的重要环节,配置任务按照相关人进行数据隔离通常涉及权限控制、数据访问策略以及用户身份验证等多个方面,下面将详细阐述如何实现这一目标。

1. 理解业务需求和数据敏感性

需要对业务流程有深入的理解,包括哪些数据是敏感的,哪些人员需要访问这些数据,以及他们各自的角色和职责,这一步是设计有效数据隔离策略的基础。

2. 设计数据访问层级

基于对业务需求的了解,设计数据的访问层级,这通常涉及以下几个级别:

公开级别:所有用户均可访问的数据。

受限级别:特定角色或组别的用户可以访问的数据。

机密级别:仅限于极少数高级权限用户访问的数据。

3. 实施用户身份验证和授权机制

用户身份验证

采用强身份验证机制,如两因素认证(2FA),确保只有授权用户才能访问系统。

授权机制

利用角色基础访问控制(RBAC)或属性基础访问控制(ABAC)来管理用户的访问权限,使用RBAC时,可以创建不同的角色,并将特定的数据访问权限分配给这些角色。

4. 配置数据存储与隔离

根据数据敏感性和访问层级,配置数据存储解决方案以支持数据隔离,这可能涉及到使用不同的数据库实例、数据分区或加密技术来保护数据。

5. 开发和维护数据访问策略

制定详细的数据访问策略,并通过自动化工具来实施这些策略,比如使用数据库管理系统(DBMS)的安全特性或中间件来实现。

6. 监控和审计

实施监控和审计机制来跟踪数据访问情况,确保遵守数据隔离政策,并及时发现任何未授权访问尝试。

7. 响应和改进

对于监控过程中发现的问题,及时响应并采取措施解决,根据业务发展和技术进步,不断改进数据隔离策略。

8. 培训和意识提升

定期对员工进行数据安全和隐私保护的培训,提高他们对数据隔离重要性的认识,并确保他们了解相关政策和程序。

9. 法律遵从性

确保数据隔离策略符合相关的数据保护法规,如GDPR、HIPAA等,以避免法律风险。

表格示例

| 数据层级 | 用户角色 | 访问权限 | 备注 |

| 公开级别 | 所有用户 | 读取 | 无限制 |

| 受限级别 | 部门员工 | 读取、写入 | 按部门隔离 |

| 机密级别 | 管理层、IT维护 | 读取、写入、删除 | 严格限制访问 |

FAQs

Q1: 如果员工的职责发生变化,如何快速更新他们的数据访问权限?

A1: 可以通过角色管理来实现,当员工职责变化时,只需将其从旧角色移动到新角色,或者调整相应角色的权限即可,这样可以避免手动更改每个员工的权限设置,减少错误和遗漏。

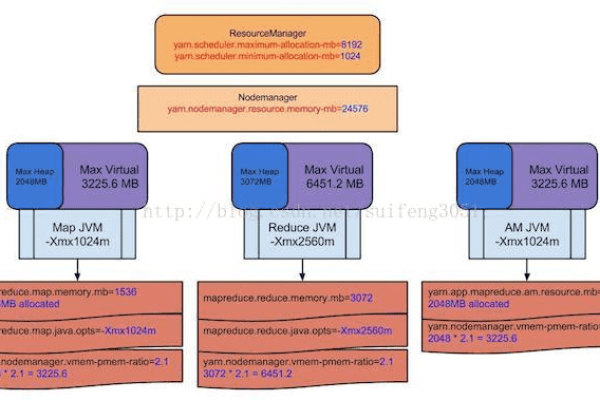

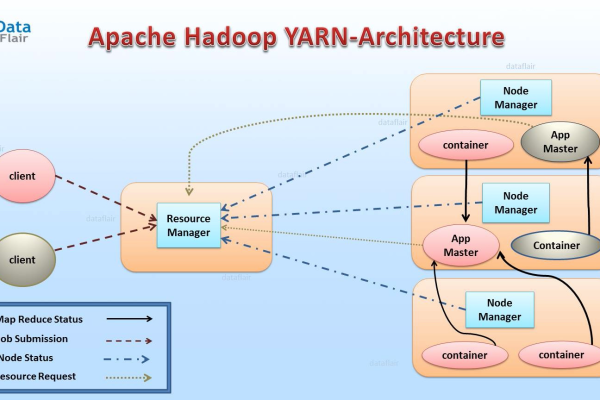

Q2: 数据隔离策略是否会对系统性能产生影响?

A2: 是的,数据隔离策略可能会对系统性能产生一定影响,特别是在实施复杂的访问控制和加密措施时,在设计和实施数据隔离策略时,需要平衡安全性和性能,可能需要投入额外的资源来保证系统的响应速度和处理能力。

下面是一个介绍示例,展示了如何根据大数据相关人员的角色来配置任务或问题,以实现数据隔离。

| 相关人员角色 | 数据访问权限 | 任务/问题配置 | 数据隔离措施 |

| 数据分析师 | 访问部分数据 | 特定分析任务 | 数据分区、数据标签 |

| 数据工程师 | 访问全部数据 | 数据处理和架构设计 | 数据加密、数据脱敏 |

| 数据科学家 | 访问部分数据 | 模型训练与实验 | 数据沙箱、数据遮蔽 |

| 项目经理 | 有限数据访问 | 项目进度监控 | 数据摘要、访问控制 |

| 数据治理专员 | 有限数据访问 | 数据合规审查 | 数据审计、访问日志 |

| IT运维人员 | 有限数据访问 | 系统维护和故障排查 | 数据备份、操作监控 |

| 业务部门负责人 | 有限数据访问 | 业务决策支持 | 数据报告、数据可视化 |

以下是对介绍中各列的解释:

相关人员角色:在大数据项目中,涉及的各种角色和职责。

数据访问权限:根据角色所需,分配不同的数据访问级别。

任务/问题配置:针对不同角色,分配相应的任务和问题,以确保数据安全。

数据隔离措施:为实现数据隔离,采取的措施和方法。

这个介绍可以根据实际项目需求进行调整和优化,以确保在大数据环境中,相关人员能够高效地完成各自任务,同时保障数据安全。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/177435.html