MapReduce管道,如何优化数据处理流程?

- 行业动态

- 2024-08-13

- 4

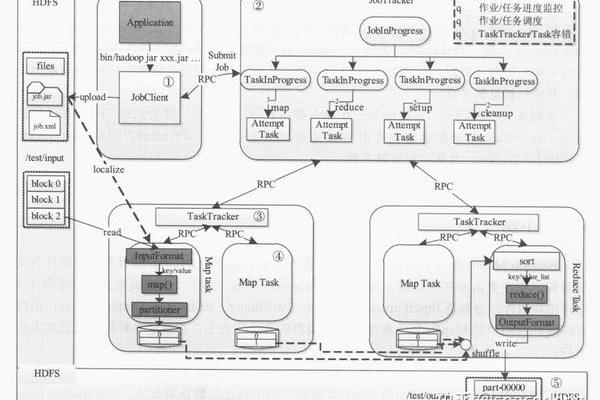

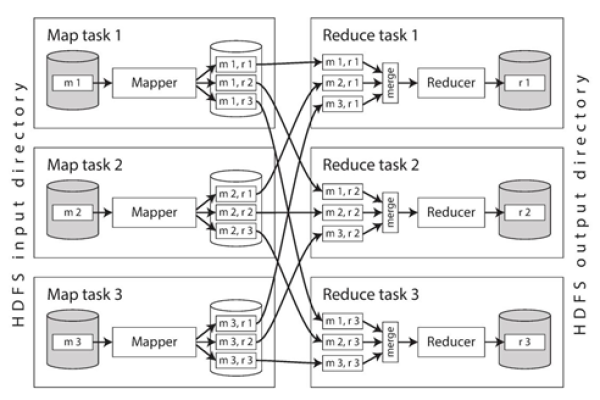

MapReduce是一种编程模型,用于处理和生成大数据集。它分为两个阶段:映射(Map)和归约(Reduce)。在映射阶段,输入数据被分割成多个小块,每块由不同的处理器并行处理。每个处理器输出中间键值对。在归约阶段,这些中间键值对根据键进行分组并聚合,以生成最终结果。

MapReduce是一个编程模型,用于处理大量数据,它的核心思想是将一个大任务分解成多个小任务,然后将这些小任务的结果合并起来得到最终结果,MapReduce模型主要包括两个阶段:Map阶段和Reduce阶段,在Map阶段,输入数据被分割成多个小块,然后每个小块分别进行处理,在Reduce阶段,将Map阶段的输出结果进行汇总和合并。

下面是一个使用Python实现的简单MapReduce示例,用于统计一个文本文件中单词的出现次数。

1. 准备数据

我们需要一个包含单词的文本文件,我们有一个名为input.txt的文件,内容如下:

hello world hello mapreduce mapreduce is easy

2. Map函数

Map函数的任务是将输入数据分割成多个小块,并处理每个小块,在这个例子中,我们将每行文本作为一个小块,然后统计每行中每个单词的出现次数。

def map_function(line):

words = line.strip().split(' ')

word_count = {}

for word in words:

if word in word_count:

word_count[word] += 1

else:

word_count[word] = 1

return word_count

3. Reduce函数

Reduce函数的任务是将Map函数的输出结果进行汇总和合并,在这个例子中,我们将所有单词的出现次数进行累加。

def reduce_function(word_count_list):

word_count = {}

for word_count_dict in word_count_list:

for word, count in word_count_dict.items():

if word in word_count:

word_count[word] += count

else:

word_count[word] = count

return word_count

4. 主函数

主函数负责读取输入文件,调用Map和Reduce函数,并输出结果。

def main():

with open('input.txt', 'r') as f:

lines = f.readlines()

map_output = []

for line in lines:

map_output.append(map_function(line))

result = reduce_function(map_output)

print(result)

if __name__ == '__main__':

main()

运行上述代码,我们可以得到如下输出:

{'hello': 2, 'world': 1, 'mapreduce': 2, 'is': 1, 'easy': 1}

这个输出表示在输入文件中,"hello"出现了2次,"world"出现了1次,"mapreduce"出现了2次,"is"出现了1次,"easy"出现了1次。