韩国原生vps租用怎么搭建

- 行业动态

- 2024-04-30

- 5

韩国原生VPS租用搭建指南

引言

在全球化的互联网环境中,企业和个人用户为了能够提供更快速、稳定的服务给目标用户,通常会选择在地理位置上靠近用户的地区租用虚拟私人服务器(VPS),韩国作为亚洲的一个重要节点,其原生VPS因访问速度快和稳定性高而受到许多用户的青睐,本文将详细介绍如何租用并搭建韩国原生VPS。

准备工作

在开始租用和搭建韩国原生VPS之前,您需要准备以下事项:

1、确定需求:评估您的项目对VPS的性能要求,包括CPU、内存、硬盘空间、带宽等资源的需求。

2、选择服务商:调研不同的VPS提供商,比较价格、性能和服务支持。

3、准备资料:准备好用于注册账户和购买VPS的个人信息或企业信息。

4、安全措施:准备必要的安全措施,如SSH密钥对、防火墙规则等。

租用流程

选择合适的VPS套餐

1、访问VPS提供商官网。

2、根据需求选择相应的VPS套餐。

3、核实套餐详情,包括CPU、内存、存储、流量等。

注册账户与购买

1、填写必要的注册信息,创建账户。

2、完成实名认证(如果需要)。

3、选择支付方式,完成购买。

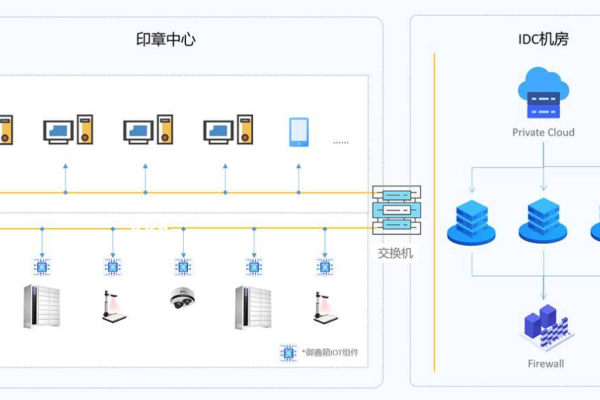

配置VPS

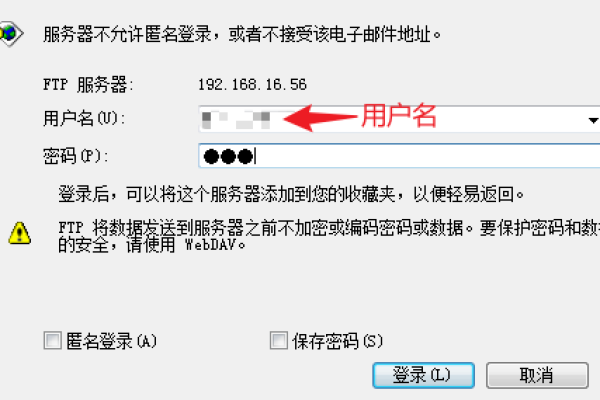

1、登录到VPS控制面板。

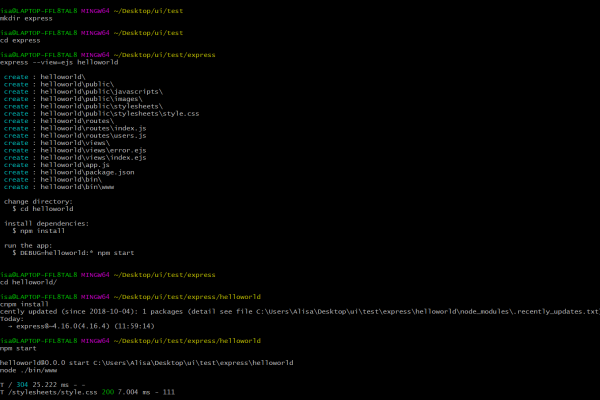

2、安装操作系统,通常有Linux和Windows可选。

3、配置网络设置,包括IP地址、DNS解析等。

4、设置root密码或使用SSH密钥对登录。

安全设置

1、更新系统和软件包到最新版本。

2、安装并配置防火墙,如iptables或ufw。

3、禁用root远程登录,使用普通用户登录后再切换到root。

4、定期备份重要数据。

性能优化

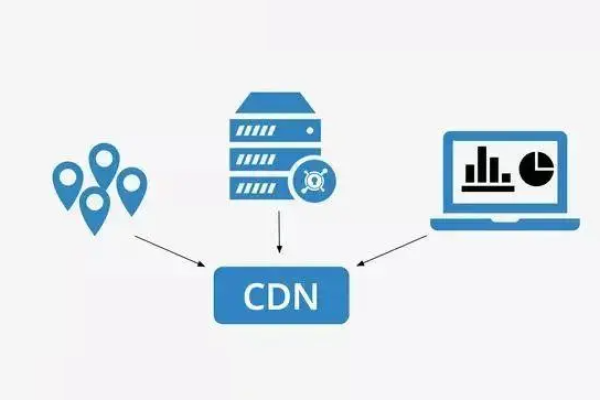

1、根据应用需求调整内核参数。

2、优化网络配置以减少延迟和提高吞吐量。

3、监控资源使用情况,及时调整资源分配。

维护与监控

日常维护

1、定期检查系统日志,分析异常事件。

2、更新系统和应用软件,打补丁修复破绽。

3、清理不必要的文件和进程,释放资源。

监控服务

1、使用监控工具如Nagios、Zabbix等监控系统状态。

2、设置报警机制,当出现故障时及时通知管理员。

相关问答FAQs

Q1: 韩国原生VPS租用时需要注意哪些法律合规性问题?

A1: 租用韩国原生VPS时,需要确保遵守韩国当地的法律法规,包括但不限于数据保护法、网络安全法等,如果您的服务面向韩国用户,还需要符合韩国的电信规定,建议在租用前咨询法律顾问或服务提供商,确保全面合规。

Q2: 如果我不会技术操作,如何管理和维护VPS?

A2: 如果您不熟悉技术操作,可以考虑以下几种方法来管理和维护VPS:

1、使用控制面板:许多VPS提供商提供图形化的控制面板,如cPanel、Plesk等,这些面板提供了简化的界面来管理网站、数据库和邮件服务。

2、委托管理:您可以委托专业的IT技术人员或者第三方服务提供商来管理VPS,他们可以提供日常维护、故障排查等服务。

3、学习资源:网络上有大量的免费资源和社区可以帮助您学习VPS的管理和维护知识,例如YouTube教程、技术博客、论坛等。

通过上述方法,即使您不具备技术背景,也能够有效地管理和维护您的韩国原生VPS。