如何有效解决织梦DedeCMS投票模块存在的破绽问题?

- 行业动态

- 2024-10-16

- 4976

更新DedeCMS到最新版本,使用安全补丁修复投票模块破绽。

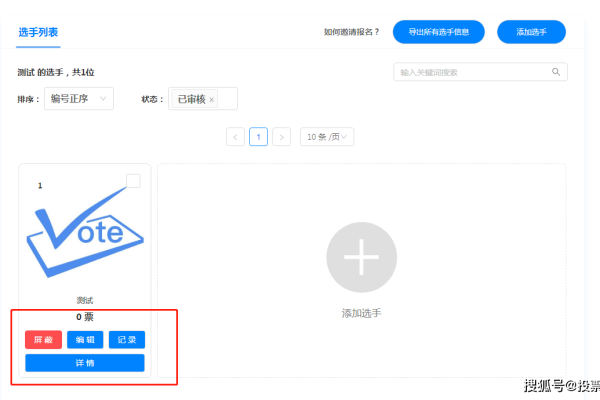

织梦DedeCMS是一款广泛使用的内容管理系统,但在使用过程中,投票模块存在SQL注入破绽,本文将详细介绍如何修复该破绽,并给出相关FAQs解答。

问题描述

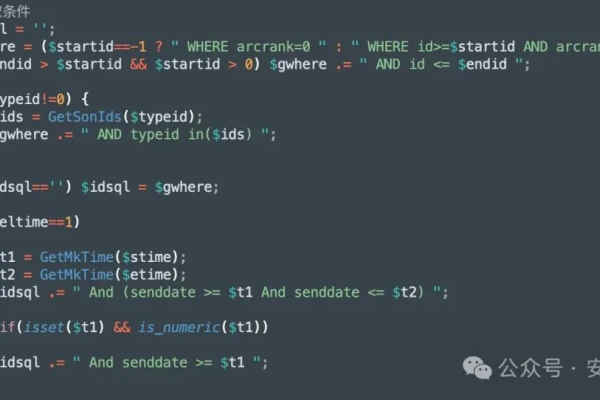

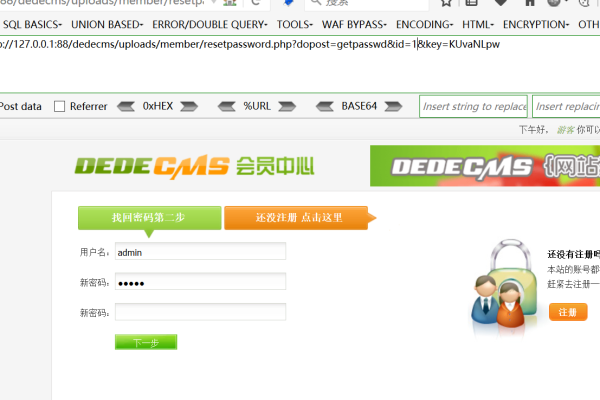

在DedeCMS的投票模块中,由于代码未对SQL参数进行转换,导致不法分子可以通过SQL注入删除投票主题选项,破绽出现在/include/dedevote.class.php文件中,其中使用了addslashes()函数来处理SQL参数。

解决方案

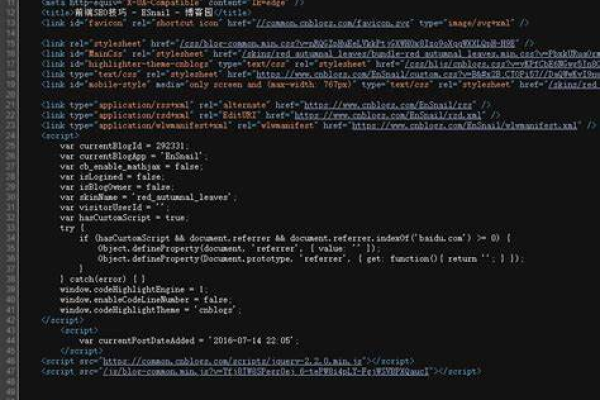

要修复这个破绽,需要将addslashes()函数替换为mysql_real_escape_string()函数,以下是具体的步骤:

1、打开文件:找到并打开/include/dedevote.class.php文件。

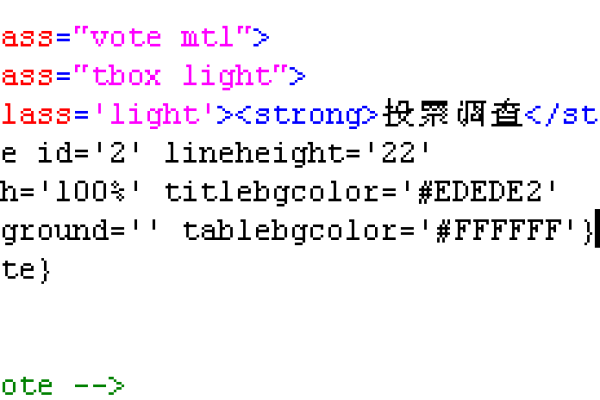

2、查找代码:在文件中查找以下代码:

$this>dsql>ExecuteNoneQuery("UPDATEdede_vote SET totalcount='".($this>VoteInfos['totalcount']+1)."',votenote='".addslashes($items)."' WHERE aid='".$this>VoteID."'");3、修改代码:将上述代码修改为:

$this>dsql>ExecuteNoneQuery("UPDATEdede_vote SET totalcount='".($this>VoteInfos['totalcount']+1)."',votenote='".mysql_real_escape_string($items)."' WHERE aid='".mysql_real_escape_string($this>VoteID)."'");4、保存文件:保存修改后的文件,完成破绽修复。

注意事项

PHP版本要求:mysql_real_escape_string()函数要求PHP版本至少为4.0.3或更高版本(PHP 5)。

字符集判断:mysql_real_escape_string()函数会判断字符集,而mysql_escape_string()函数则不考虑连接的当前字符集。

弃用警告:在PHP 5.3中,mysql_escape_string()函数已被弃用,不推荐使用。

相关问答FAQs

1. 为什么要使用mysql_real_escape_string()而不是addslashes()?

答:mysql_real_escape_string()函数会根据数据库连接的字符集来判断并转义SQL语句中的特殊字符,从而有效防止SQL注入攻击,而addslashes()函数只是简单地在字符串中的单引号、双引号等特殊字符前添加反斜杠,无法根据字符集进行正确的转义,因此安全性较低。

2. 修改代码后是否需要重启服务器?

答:一般情况下,修改代码后不需要重启服务器,只需确保修改后的文件已正确保存并上传到服务器即可,但如果服务器配置了缓存或其他机制,可能需要清除缓存或重启服务以使修改生效。

修复DedeCMS投票模块的SQL注入破绽需要将addslashes()函数替换为mysql_real_escape_string()函数,并注意PHP版本和字符集的要求,通过以上步骤,可以有效提高网站的安全性,防止不法分子利用破绽进行攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/172123.html