容器服务ACK ingress , 怎么限定特定某个ip访问呢?

- 行业动态

- 2024-05-30

- 1

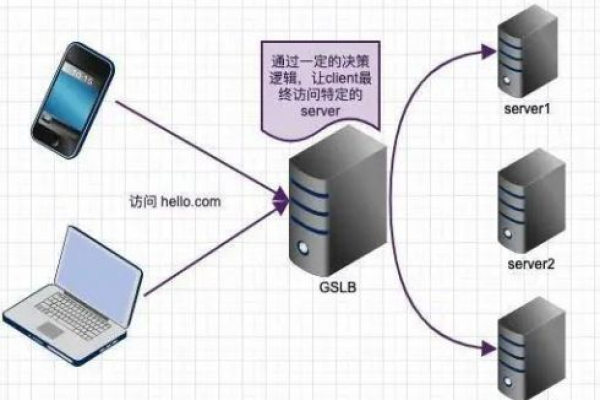

在阿里云容器服务ACK(Alibaba Cloud Container Service for Kubernetes)中,Ingress资源是用于配置集群外部访问服务的入口,若要限定特定IP访问Ingress,可以通过设置网络策略或使用第三方工具如Nginx来实现,以下是具体步骤和配置方法:

1. 使用网络策略

创建网络策略

需要在Kubernetes集群中创建一个网络策略,以允许来自特定IP地址的流量,这可以通过YAML文件定义,然后使用kubectl apply f命令应用。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: allowspecificip

spec:

podSelector:

matchLabels:

app: myapp

policyTypes:

Ingress

ingress:

from:

ipBlock:

cidr: "192.0.2.0/24" # 将此CIDR块替换为允许访问的IP范围

except: ["192.0.2.1"] # 如果有需要排除的特定IP,可以在此列出

这个网络策略允许来自192.0.2.0/24范围内的IP地址访问标签为app: myapp的Pod。

2. 使用Nginx作为Ingress控制器

安装Nginx Ingress控制器

如果使用Nginx作为Ingress控制器,可以通过配置Nginx来限制特定IP的访问,首先确保已经安装了Nginx Ingress控制器。

配置Nginx

接下来,需要在Nginx配置文件中添加访问控制规则,这通常涉及到编辑Nginx配置文件并重启Nginx服务。

http {

...

limit_except acl {

allow 192.0.2.0/24; # 允许的IP范围

deny all; # 拒绝所有其他IP

}

...

}

确保将上述配置添加到适当的server或location块中,以便它应用于正确的路由。

重新加载Nginx配置

修改完配置文件后,需要重新加载Nginx配置以使更改生效。

nginx s reload

3. 验证配置

完成上述步骤后,应通过尝试从允许和不允许的IP地址访问服务来验证配置是否正确,可以使用curl命令或其他HTTP客户端进行测试。

相关问答FAQs

Q1: 如果我想要允许多个IP范围访问怎么办?

A1: 在网络策略或Nginx配置中,可以添加多个ipBlock或allow指令来允许多个IP范围。

ipBlock: cidr: "192.0.2.0/24" except: ["192.0.2.1"] ipBlock: cidr: "10.0.0.0/8"

Q2: 如果我的服务有多个端口需要暴露怎么办?

A2: 在Ingress资源中,可以为每个端口定义一个不同的service,并为每个service配置相应的网络策略或Nginx访问控制规则。

ports: port: 80 protocol: TCP targetPort: 8080 name: http ports: port: 443 protocol: TCP targetPort: 8443 name: https

确保为每个端口配置相应的访问控制规则。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/169487.html