浦江网站建设_创建设备

- 行业动态

- 2024-07-05

- 6

在数字化时代,网站建设是企业和个人展示自身形象、提供信息与服务的重要途径,对于位于中国浙江省的浦江地区,拥有一个专业、高效的网站同样至关重要,本文将详细介绍浦江地区进行网站建设的具体流程、所需设备以及相关注意事项,以期为有需求的用户或企业提供一份参考指南。

浦江网站建设的基本流程

浦江网站建设通常包括几个关键步骤:需求分析、设计规划、开发实施、测试上线和后期维护,需求分析是基础,需要明确建设网站的目的、目标用户群体及其需求,在设计规划阶段,将对网站的布局、风格、功能等进行详细规划,开发实施阶段涉及到编程和内容填充,此时团队会根据设计图纸进行具体的编码工作,测试上线前要确保网站在不同设备和浏览器上的兼容性和运行稳定性,网站上线后还需要定期维护更新,以保证信息的时效性和系统的安全性。

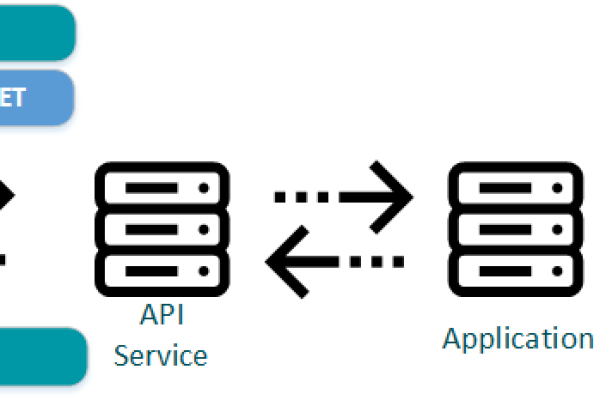

创建设备及环境配置

当谈到浦江网站建设所需的设备时,我们不可忽视的是服务器的选择,服务器按照规模可以分为虚拟主机和独立服务器两种,虚拟主机是一种经济实惠的选择,适合大多数中小型企业;而独立服务器则提供了更高的性能和安全性,但价格也更为昂贵,还需要配置域名系统(DNS),以及根据网站需求选择相应的数据库,具体可参考下表:

| 设备类型 | 性能 | 价格 | 适用场景 |

| 虚拟主机 | 中等 | 低 | 中小企业 |

| 独立服务器 | 高 | 高 | 大型企业 |

设计与开发工具

在浦江网站的设计与开发过程中,有多种软件和工具可供选择,Adobe Photoshop 和 Sketch 是两款广泛用于网页设计的工具,帮助设计师创建视觉效果图,对于前端开发,可以使用如WordPress这样的内容管理系统(CMS)来快速搭建网站,或者使用HTML、CSS和JavaScript等编程语言从零开始编写,后端开发则需要选择合适的服务器端语言,如PHP、Python或Java等。

响应式设计的重要性

正如搜索结果所提到,响应式Web设计是浦江网站建设中的一个重要方面,它确保了网站能够自动适应不同设备的显示尺寸和分辨率,无论是桌面电脑、平板还是手机,都能提供良好的用户体验,实现响应式设计需要使用弹性网格布局、灵活的图像和媒体查询等技术,这些技术可以识别用户设备的特性并呈现适合的页面布局。

网站开发公司的选择

选择一个专业的网站开发公司也是浦江网站建设成功的关键之一,像云迈科技这样的公司不仅提供定制开发服务,还能保证价格的公开透明,在选择供应商时,除了考量价格因素外,还应该评估其项目经验、客户评价、售后服务等多方面因素,一个好的开发者不仅能实现所需的功能,更能理解客户的业务模式和用户需求,提供符合预期的解决方案。

后期运维与技术支持

网站建设完成之后的运维同样重要,这包括但不限于日常的内容更新、系统升级、数据备份以及安全监测等,为了确保网站的长期稳定运行,选择一个提供优秀技术支持服务的托管平台至关重要,如同搜索结果中提到的华为云,这样的平台能为用户提供国际化的服务体验。

生态环境与技术帮扶

在一些特定的行业或区域,例如环保领域,浦江县生态环境监测站就曾邀请专家进行技术帮扶指导,这表明在网站建设的过程中,也可能需要专业的技术咨询和支持,以确保网站在技术和内容上的准确性和专业性。

相关问答 FAQs

Q1: 如何确保网站的安全性?

Q2: 网站上线后需要做哪些维护工作?

A1: 确保网站安全性的措施包括使用HTTPS协议,这需要安装SSL证书;保持软件和插件的及时更新,避免已知破绽被利用;实施定期的备份策略以及采取有效的防干扰措施,建立应急响应计划,一旦发生安全事件能够迅速反应也很重要。

A2: 网站上线后的维护工作主要包括内容更新,确保信息的时效性;定期检查网站运行状态,包括对服务器资源的监控;数据库的优化和备份;以及对网站进行SEO优化,提高搜索引擎排名,也要关注用户反馈,不断改善用户体验。

归纳而言,浦江网站建设是一个涉及多个环节的复杂过程,它不仅需要前期的精心规划和设计,还需要中期的技术实施和后期的持续维护,创建一个成功的网站,不仅要注重外观和用户体验,还要考虑到后端的稳定性和安全性,希望以上内容能够帮助大家更好地了解浦江网站建设的全貌,并提供一些实用建议。