高端建设网站公司_分公司或子公司网站是否可以备案到总公司备案中

- 行业动态

- 2024-07-05

- 8

一、分公司或子公司网站备案的相关规定

根据我国互联网信息服务管理办法的规定,网站备案是指互联网信息服务提供者向所在地的省、自治区、直辖市电信管理机构或者国务院信息产业主管部门办理备案手续,备案的目的是为了规范互联网信息服务活动,保障互联网信息服务的健康发展。

对于分公司或子公司网站的备案,相关规定并没有明确禁止将其备案到总公司备案中,具体的备案要求和流程可能会因地区和备案机构的不同而有所差异。

二、分公司或子公司网站备案到总公司备案中的优势

1、统一管理:将分公司或子公司网站备案到总公司备案中,可以实现对网站的统一管理,便于总公司对下属网站的监督和管理。

2、节省成本:备案到总公司备案中,可以避免分公司或子公司单独备案的费用和时间成本。

3、提高效率:统一备案可以提高备案的效率,减少备案过程中的繁琐手续和沟通成本。

三、分公司或子公司网站备案到总公司备案中的注意事项

1、备案主体:备案主体必须是具有独立法人资格的企业或组织,分公司或子公司必须具有独立的营业执照和组织机构代码证。

2、:分公司或子公司网站的内容必须符合国家法律法规和互联网信息服务管理办法的规定,不得含有违法违规内容。

3、备案信息:备案信息必须真实、准确、完整,不得虚假填报,备案信息包括网站名称、网站域名、网站负责人、联系电话、电子邮箱等。

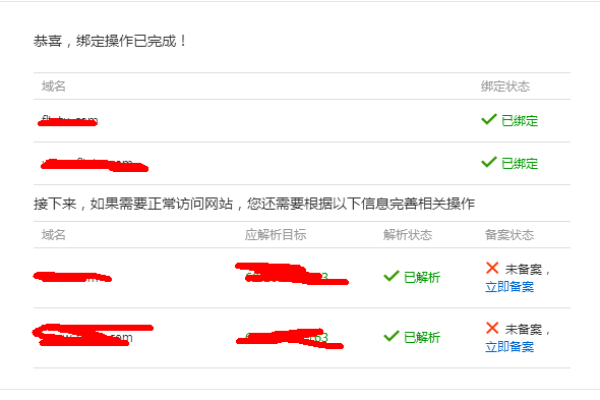

4、备案审核:备案申请提交后,备案机构会对备案信息进行审核,审核通过后,备案机构会颁发备案号,并将备案信息公示在备案管理系统中。

四、分公司或子公司网站备案到总公司备案中的流程

1、准备备案材料:分公司或子公司需要准备营业执照副本、组织机构代码证副本、网站负责人身份证复印件、网站域名证书等备案材料。

2、填写备案申请表:分公司或子公司需要填写备案申请表,并在申请表中注明网站备案到总公司备案中。

3、提交备案申请:分公司或子公司将备案材料和备案申请表提交给总公司,由总公司统一提交给备案机构。

4、备案审核:备案机构会对备案申请进行审核,审核通过后,备案机构会颁发备案号,并将备案信息公示在备案管理系统中。

5、备案变更:如果分公司或子公司网站的备案信息发生变更,需要及时向总公司报告,并由总公司统一向备案机构申请变更备案。

五、上文归纳

分公司或子公司网站可以备案到总公司备案中,但需要注意备案主体、网站内容、备案信息等方面的问题,备案到总公司备案中可以实现统一管理、节省成本、提高效率等优势,但也需要遵守相关规定和流程,在备案过程中,分公司或子公司需要积极配合总公司的工作,确保备案申请的顺利通过。

以下是一个单元表格,归纳了分公司或子公司网站备案到总公司备案中的相关信息:

| 备案主体 | 分公司或子公司 |

| 备案材料 | 营业执照副本、组织机构代码证副本、网站负责人身份证复印件、网站域名证书等 |

| 备案申请表 | 填写备案申请表,并在申请表中注明网站备案到总公司备案中 |

| 备案流程 | 准备备案材料→填写备案申请表→提交备案申请→备案审核→备案变更 |

| 注意事项 | 备案主体必须是具有独立法人资格的企业或组织;网站内容必须符合国家法律法规和互联网信息服务管理办法的规定;备案信息必须真实、准确、完整;备案申请提交后,备案机构会对备案信息进行审核;备案变更需要及时向总公司报告,并由总公司统一向备案机构申请变更备案 |