个人网站备案备注信息_如何配置个人备注?

- 行业动态

- 2024-07-04

- 8

一、个人网站备案备注信息的重要性

个人网站备案备注信息是在备案过程中需要填写的一项重要内容,它提供了关于网站的额外信息,有助于备案审核人员更好地了解你的网站情况,正确配置个人备注信息可以提高备案的成功率,确保你的网站合法合规地运营。

二、个人网站备案备注信息的内容要求

1、网站名称

简要描述网站的名称,确保与实际网站内容相符。

避免使用过于宽泛或模糊的名称,尽量具体明确。

2、网站内容

详细描述网站的主要内容和功能。

可以包括网站的主题、提供的服务、发布的信息等。

确保内容描述真实准确,不涉及违法违规信息。

3、网站目的

说明你建立网站的目的和用途。

个人博客、兴趣爱好分享、商业宣传等。

目的应明确合法,符合备案要求。

4、网站负责人信息

提供网站负责人的真实姓名、联系方式等信息。

确保信息准确无误,以便备案审核人员与你联系。

5、其他相关信息

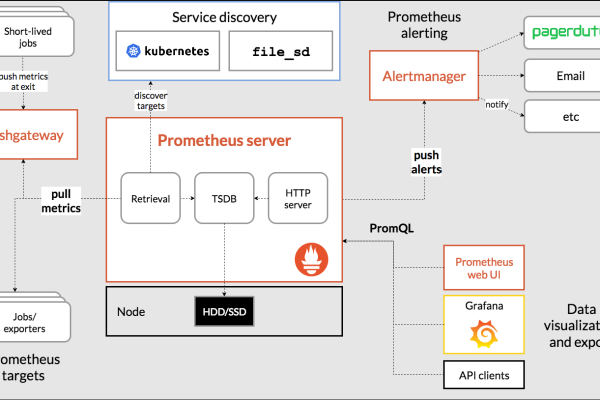

根据实际情况,可能需要提供其他相关信息,如网站的技术架构、服务器信息等。

这些信息有助于备案审核人员全面了解你的网站情况。

三、个人网站备案备注信息的配置方法

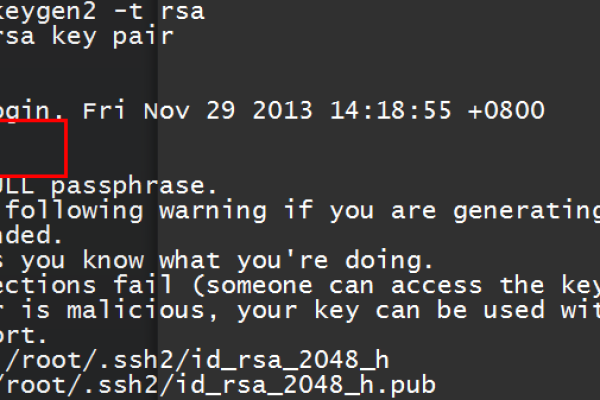

1、登录备案系统

使用你的备案账号登录备案系统。

找到相应的备案申请页面,进入备注信息填写环节。

2、填写备注信息

根据备案系统的要求,依次填写网站名称、网站内容、网站目的、网站负责人信息等内容。

确保填写的信息完整准确,语言表达清晰。

3、注意事项

遵守备案规定和相关法律法规,不填写虚假信息。

备注信息应与网站实际情况相符,避免夸大或误导。

如有需要,可以参考备案系统的帮助文档或咨询备案服务提供商。

四、个人网站备案备注信息的审核与修改

1、审核过程

备案审核人员会对提交的备案申请进行审核,包括备注信息。

审核时间可能会因地区和备案类型而有所不同。

2、修改备注信息

如果备案审核人员要求修改备注信息,你可以根据反馈意见进行相应的修改。

修改后重新提交备案申请,等待审核。

3、审核结果

备案审核通过后,你将收到备案成功的通知。

如果审核不通过,你需要根据审核意见进行整改,重新提交备案申请。

五、个人网站备案备注信息的示例

以下是一个个人网站备案备注信息的示例,供你参考:

| 网站名称 | 个人博客 |

| 网站内容 | 本网站主要分享我的生活点滴、旅行经历、摄影作品等,同时也会发布一些关于技术、文化、艺术等方面的文章。 |

| 网站目的 | 建立个人博客是为了记录我的生活和成长,与朋友和读者分享我的经验和见解,同时也希望通过博客结交更多志同道合的朋友。 |

| 网站负责人信息 | 姓名:[你的姓名],联系方式:[手机号码/电子邮箱] |

| 其他相关信息 | 本网站采用[网站技术架构],服务器位于[服务器地址]。 |

六、归纳

个人网站备案备注信息的配置是备案过程中的重要环节,通过准确填写网站名称、网站内容、网站目的、网站负责人信息等内容,可以提高备案的成功率,确保网站合法合规地运营,在填写备注信息时,要遵守备案规定和相关法律法规,确保信息真实准确,如果备案审核人员要求修改备注信息,要及时进行整改并重新提交备案申请,希望以上内容对你有所帮助。