织梦官方DEDECMS在6月6号的更新中修复了哪些破绽?

- 行业动态

- 2024-10-22

- 4045

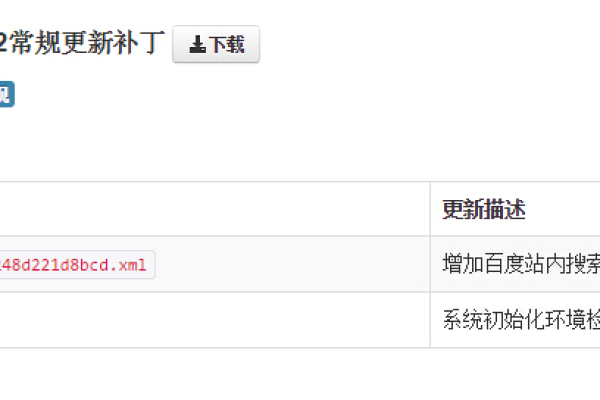

6月6日,织梦官方DEDECMS更新了三处破绽。

织梦官方DEDECMS更新三处破绽bug

dedeCMS模版SQL注入破绽

在dedeCMS的/member/soft_add.php文件中,对输入模板参数$servermsg1未进行严格过滤,导致攻击者可构造模版闭合标签,实现模版注入进行GETSHELL。

|破绽简介 |解决方案 |

| | |

| dedeCMS的/member/soft_add.php中,对输入模板参数$servermsg1未进行严格过滤,导致攻击者可构造模版闭合标签,实现模版注入进行GETSHELL。 | 方案一:使用云盾自研补丁进行一键修复;方案二:更新该软件到官方最新版本或寻求该软件提供商的帮助。【注意:该补丁为云盾自研代码修复方案,云盾会根据您当前代码是否符合云盾自研的修复模式进行检测,如果您自行采取了底层/框架统一修复、或者使用了其他的修复方案,可能会导致您虽然已经修复了该破绽,云盾依然报告存在破绽,遇到该情况可选择忽略该破绽提示】修改的方法:打开根目录下/member/soft_add.php(在154行),$urls .= "{dede:link islocal=’1′ text='{$servermsg1}’} $softurl1 {/dede:link}r

";替换为:if (preg_match("#}(.*?){/dede:link}{dede:#sim", $servermsg1) != 1) { $urls .= "{dede:link islocal=’1′ text='{$servermsg1}’} $softurl1 {/dede:link}r

"; } |

dedeCMS支付模块注入破绽

DEDECMS支付插件存在SQL注入破绽,此破绽存在于/include/payment/alipay.php文件中,对输入参数$_GET[‘out_trade_no’]未进行严格过滤。

| 破绽简介 | 解决方案 |

| DEDECMS支付插件存在SQL注入破绽,此破绽存在于/include/payment/alipay.php文件中,对输入参数$_GET[‘out_trade_no’]未进行严格过滤。 | 文件在include/payment/下面include/payment/alipay.php,搜索(大概在137行的样子)$order_sn = trim($_GET[‘out_trade_no’]);修改为$order_sn = trim(addslashes($_GET[‘out_trade_no’])); |

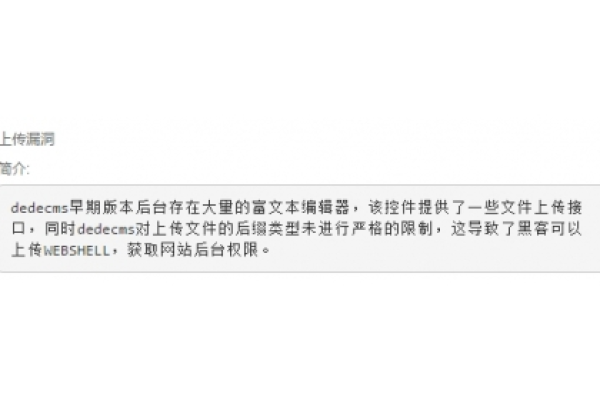

dedeCMS后台文件任意上传破绽

dedecms早期版本后台存在大量的富文本编辑器,该控件提供了一些文件上传接口,同时dedecms对上传文件的后缀类型未进行严格的限制,这导致了破解可以上传WEBSHELL,获取网站后台权限。

| 破绽简介 | 解决方案 |

| dedecms早期版本后台存在大量的富文本编辑器,该控件提供了一些文件上传接口,同时dedecms对上传文件的后缀类型未进行严格的限制,这导致了破解可以上传WEBSHELL,获取网站后台权限。 | 打开/dede/media_add.php(dede是你的后台文件夹,请自行修改)搜索(大概在69行左右):确定要放弃本次机会?破绽复现织梦CMS_V5.7任意用户密码重置破绽 |

以下是关于织梦官方DEDECMS更新三处破绽bug的相关问答FAQs:

1、问:为什么需要及时更新DEDECMS来修复这些破绽?

答:及时更新DEDECMS以修复这些破绽非常重要,因为未修复的破绽可能被攻击者利用,从而导致数据泄露、网站被黑等严重后果,通过更新,可以确保系统的安全性得到增强,降低被攻击的风险。

2、问:如何检查我的DEDECMS系统是否受到这些破绽的影响?

答:您可以通过查看DEDECMS的版本号以及检查相关文件(如/member/soft_add.php、/include/payment/alipay.php和/dede/media_add.php)中的代码来判断系统是否受到破绽影响,如果发现与上述描述相符的问题代码,那么您的系统可能已受到破绽影响,建议立即采取修复措施。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/162517.html