如何实现C与Oracle数据库的连接?

- 行业动态

- 2025-01-15

- 14

在C#中与Oracle数据库建立连接通常使用Oracle官方提供的Oracle Data Provider for .NET (ODP.NET),这是一个支持.NET平台的数据库访问组件,允许开发者在.NET应用程序中高效地访问Oracle数据库。

确保已经在项目中引用了Oracle.ManagedDataAccess.dll,这是ODP.NET的核心程序集,可以通过以下步骤实现C#与Oracle数据库的连接:

1、添加命名空间引用:

using System.Data; using Oracle.ManagedDataAccess.Client;

2、创建OracleConnection对象,并提供连接字符串:

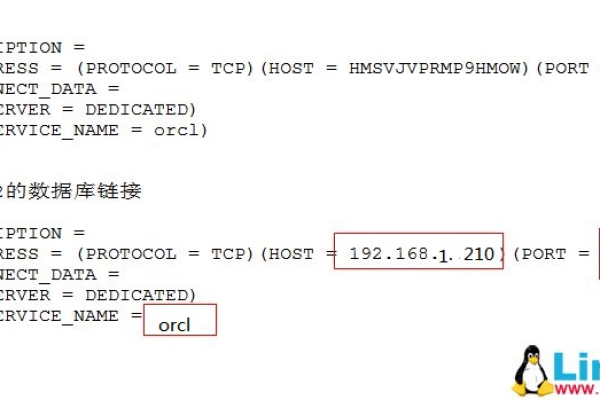

string connectionString = "User Id=用户名;Password=密码;Data Source=数据源";

using(OracleConnection conn = new OracleConnection(connectionString))

{

try

{

conn.Open();

Console.WriteLine("数据库连接成功!");

// 在这里执行数据库操作

}

catch (Exception ex)

{

Console.WriteLine("数据库连接失败: " + ex.Message);

}

}

3、执行SQL命令:

使用OracleCommand来执行SQL语句或存储过程。

使用OracleDataReader读取查询结果。

使用OracleTransaction管理事务。

执行一个简单的SELECT查询:

string query = "SELECT * FROM YourTableName";

using(OracleCommand cmd = new OracleCommand(query, conn))

{

using(OracleDataReader reader = cmd.ExecuteReader())

{

while(reader.Read())

{

// 处理每一行数据

Console.WriteLine(reader["ColumnName"]);

}

}

}

4、关闭连接:

使用完数据库后,确保关闭连接以释放资源。

可以使用conn.Dispose()或者将OracleConnection对象放在using块中自动管理。

为了方便管理和提高代码的可维护性,通常会将数据库连接字符串等配置信息放在配置文件(如app.config或web.config)中,而不是硬编码在代码里。

当涉及到大量数据的处理时,应当注意性能优化,比如合理使用连接池、避免不必要的网络往返、使用批处理等策略。

让我们来看一些常见的问题及其解答:

FAQs:

**Q1: 如何在C#中处理Oracle数据库的异常?

A1: 在C#中处理Oracle数据库异常通常涉及捕获OracleException,这个异常类包含了错误号和错误消息,可以帮助你诊断问题所在。

try

{

// 数据库操作

}

catch (OracleException ex)

{

Console.WriteLine($"Oracle错误: {ex.Number}, 消息: {ex.Message}");

}

你应该根据错误号来采取相应的措施,因为不同的错误号代表不同类型的数据库错误。

Q2: 如何更改Oracle数据库连接的超时时间?

A2: 要更改Oracle数据库连接的超时时间,可以在连接字符串中设置Connection Timeout参数。

string connectionString = "User Id=username;Password=password;Data Source=data_source;Connection Timeout=60";

这里设置的超时时间为60秒,如果连接在指定的时间内没有建立,将会抛出一个超时异常。

小编有话说:

在开发过程中,与数据库交互是不可避免的一环,掌握如何在C#中有效地连接和操作Oracle数据库对于构建稳定可靠的应用程序至关重要,记得始终关注安全性和性能,合理规划数据库访问策略,这将帮助你更好地应对各种挑战,希望以上内容对你有所帮助!