存储虚拟化概念

- 行业动态

- 2025-02-12

- 3

存储虚拟化是一种贯穿于整个IT环境、用于简化本来可能会相对复杂的底层基础架构的技术,以下是关于存储虚拟化概念的详细解释:

1、定义

存储虚拟化最通俗的理解就是对存储硬件资源进行抽象化表现,通过将一个(或多个)目标(Target)服务或功能与其他附加的功能集成,统一提供有用的全面功能服务。

存储虚拟化的思想是将资源的逻辑映像与物理存储分开,从而为系统和管理员提供一幅简化、无缝的资源虚拟视图。

2、实现方式

基于主机的存储虚拟化:依赖于代理或管理软件,它们安装在一个或多个主机上,实现存储虚拟化的控制和管理,这种方法的可扩充性较差,实际运行的性能不是很好,可能影响到系统的稳定性和安全性,但设备成本最低。

基于存储设备的存储虚拟化:依赖于提供相关功能的存储模块,如果没有第三方的虚拟软件,基于存储的虚拟化经常只能提供一种不完全的存储虚拟化解决方案,这种方法容易和某个特定存储供应商的设备相协调,更容易管理,但对客户来说可能缺乏足够的灵活性。

基于网络的存储虚拟化:在网络设备之间实现存储虚拟化功能,具体有对称式和非对称式两种方式,对称式下,控制信息和数据走在同一条通道上;非对称式下,控制信息和数据走在不同的路径上,非对称式比对称式更具有可扩展性。

3、优势

提高资源利用率:将多个零散的存储资源整合起来,形成一个大的存储池,并根据具体的需求把存储资源动态地分配给各个应用,从而提高整体利用率。

降低成本:通过集中化的管理和动态分配,可以减少对物理存储设备的依赖,降低系统管理成本。

增强数据管理能力:支持多种存储功能,如快照、精简磁盘、磁盘扩容、存储迁移等,提高了数据管理的效率和灵活性。

提升性能和可用性:通过虚拟化技术,可以优化存储资源的使用,提升存储环境的整体性能和可用性水平。

4、应用场景

云计算:在云计算环境中,存储虚拟化可以实现存储资源的按需分配和动态扩展,提高云服务的灵活性和可扩展性。

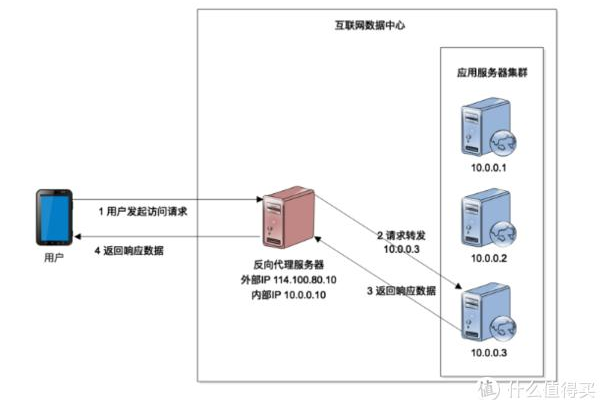

数据中心:在数据中心中,存储虚拟化可以帮助企业整合不同品牌、不同类型的存储设备,实现统一管理和高效利用。

备份和恢复:虚拟磁带库(VTL)是存储虚拟化的一个重要应用,它可以模拟磁带库的操作和功能,为企业提供更快的备份和恢复速度。

存储虚拟化是一种强大的技术,它能够简化存储管理、提高资源利用率、降低成本并增强数据管理的灵活性和效率,随着技术的发展和应用需求的不断变化,存储虚拟化将在未来的IT基础设施中发挥更加重要的作用。