dede一键更新网站出错

- 行业动态

- 2025-03-16

- 5

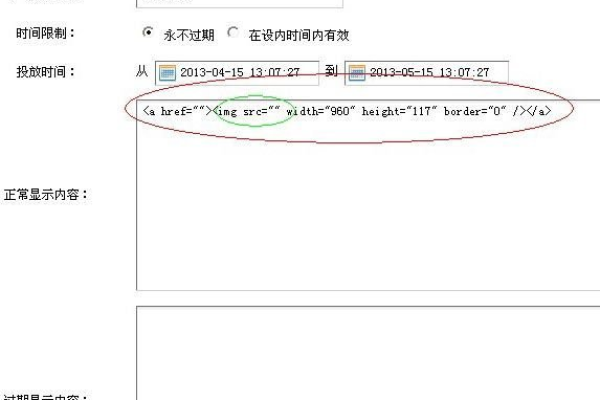

在使用DedeCMS(简称DEDE)进行网站管理时,一键更新功能是一个常用的操作,但有时可能会遇到出错的情况,以下是一些常见的错误原因及其解决方法的详细分析:

1、模板文件问题

原因:如果模板文件缺失、损坏或路径不正确,一键更新时会因为找不到相应的模板文件而出错,在安装了一些非官方或不兼容的模板后,可能会出现这种问题。

解决方法:检查模板文件是否存在于正确的目录下,确保模板文件的权限设置正确,可读写,如果模板文件丢失或损坏,可以尝试恢复备份的模板文件,或者重新安装模板。

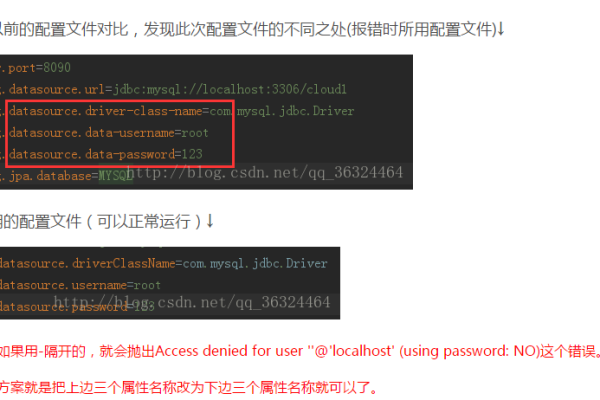

2、系统文件问题

原因:DEDE系统的核心文件如arc.archives.class.php等,如果出现损坏或被误修改,也会导致一键更新出错,这可能是由于服务器的安全设置、文件权限问题或被反面攻击导致的。

解决方法:找到对应版本的织梦系统模板文件include下面的arc.archives.class.php文件程序,下载下来覆盖原文件,如果不确定如何操作,可以先备份原文件,再进行替换。

3、模块冲突问题

原因:安装了与DEDE不兼容的模块,如德得广告模块等,可能会导致一键更新功能异常,这些模块可能会与DEDE的核心代码产生冲突,影响网站的正常运行。

解决方法:进入后台的模块管理,卸载不兼容的模块,如果模块管理打不开或打开后空白,可以手动删除相关文件,如/include/taglib/mda.lib.php和/include/helpers/mda.helper.php。

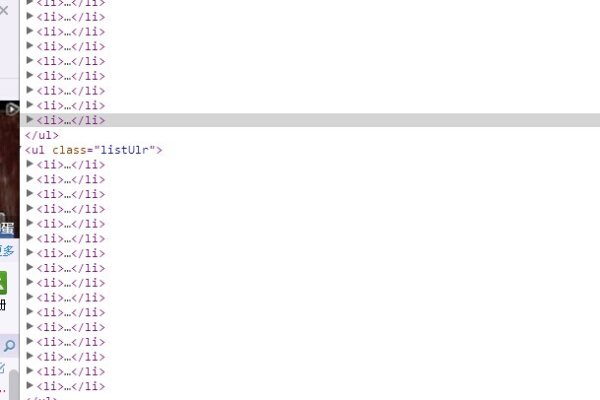

4、自定义文档问题

原因:DEDECMS后台功能虽然完善,但对于自定义文档的更新,可能在一键更新时无法自动完成,导致部分文档未能正确生成。

解决方法:可以通过修改后台文件makehtml_all.php中的代码,使自定义文档在更新网站时能够自动完成更新,具体方法是在makehtml_all.php文件的第144行左右添加特定的代码,以实现对自定义文档的更新。

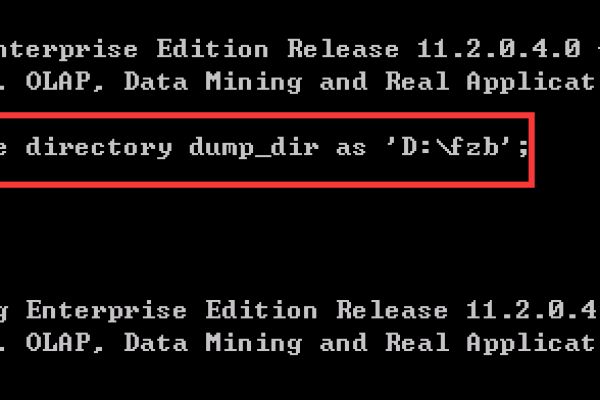

5、数据库问题

原因:如果数据库中的表结构损坏、数据丢失或存在错误的数据,可能会导致一键更新时出现错误。dede_arctiny表中的数据异常可能会导致模板文件无法解析文档的错误。

解决方法:可以使用DEDE的SQL命令行工具执行相应的SQL语句来修复数据库问题,执行delete from dede_arctiny命令来清理表中的异常数据,然后重新一键生成网站。

6、缓存问题

原因:DEDE在运行过程中会产生缓存文件,如果缓存文件过多或损坏,可能会影响一键更新的正常运行。

解决方法:定期清理DEDE的缓存文件,可以在后台找到缓存管理的选项,点击清理缓存,也可以手动删除缓存文件夹中的文件。

7、权限问题

原因:如果网站文件或目录的权限设置不正确,可能会导致一键更新时无法写入文件或读取文件,从而出现错误。

解决方法:检查网站文件和目录的权限设置,确保PHP进程有足够权限访问和修改这些文件,网站目录的权限应设置为755,文件的权限应设置为644。

8、服务器配置问题

原因:服务器的配置参数如内存限制、执行时间限制等设置不合理,可能会导致一键更新时出现超时或内存不足的错误。

解决方法:联系服务器管理员,调整服务器的配置参数,增加内存限制和执行时间限制。

当遇到Dede一键更新网站出错的情况时,需要仔细排查可能的原因,并采取相应的解决方法,如果以上方法都无法解决问题,建议查看DEDE的官方文档或向官方技术支持寻求帮助。